Alcune prese smart Wemo sono vulnerabili, ma non saranno aggiornate

I ricercatori di Sternum che lo hanno scoperto e poi divulgato una vulnerabilità nelle prese connesse Wemo Mini Smart Plug V2, che consente agli aggressori di attivarne le funzioni (come l’accensione e lo spegnimento remoto del carico connesso) e di utilizzare il dispositivo come punto di intrusione per poi spostarsi più nella rete interna e attaccare altri dispositivi.

Il problema è stato catalogato con codice identificativo CVE-2023-27217; Sternum lo descrive come una vulnerabilità di buffer-overflow che interessa il modello F7C063 del dispositivo e consente l’iniezione di comandi remoti.

Quando i ricercatori hanno contattato Belkin, il produttore del dispositivo, per sollecitare l’applicazione di una patch, hanno ricevuto una risposta negativa: non è previsto alcun aggiornamento del firmware perché il device è a fine vita.

L’analisi pubblicata da Sternum sottolinea come sia lecito supporre che siano stati venduti centinaia di migliaia di questi dispositivi: sono ben 17.000 le recensioni presenti su Amazon, con una valutazione media di quattro stelle.

Chi utilizza questi dispositivi dovrebbe sostituirli al più presto, e assicurarsi da subito che le porte legate al servizio Universal Plug-n-Play (UPNP) non siano esposte all’accesso remoto.

Cambiare nome

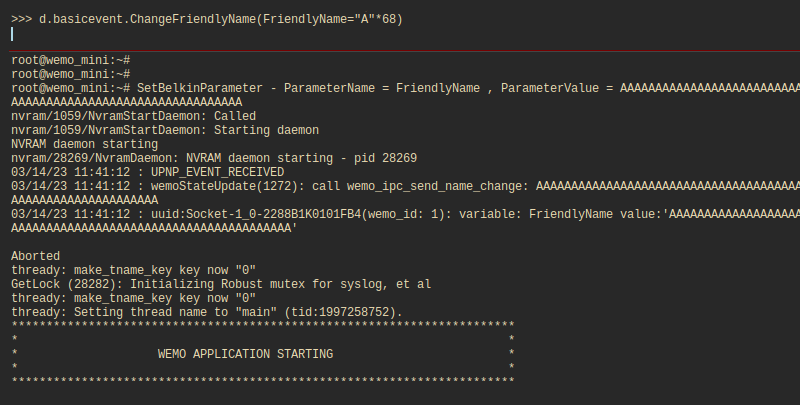

I ricercatori di Sternum hanno scoperto una vulnerabilità nel firmware che consente agli attaccanti di eseguire un attacco di overflow del buffer e prendere il controllo del dispositivo. La vulnerabilità riguarda la gestione della variabile “FriendlyName”, che consente agli utenti di rinominare il dispositivo come desiderano.

La restrizione di lunghezza del nome era stata implementata solo nell’app e non nel codice del firmware; questo consente agli attaccanti di aggirare il limite e inserire nomi più lunghi tramite pyWeMo, un modulo Python open source.

La sovrascrittura della variabile “FriendlyName” con nomi più lunghi di 80 caratteri ha portato alla corruzione dei metadati dell’heap e all’overflow del buffer, consentendo agli attaccanti di prendere il controllo del dispositivo.

Fonte: Sternum

Sfruttamento facile

Sternum non ha rilasciato un exploit proof-of-concept o informazioni dettagliate sul flusso di attacco, anche perché Belkin non intende fornire una patch. Secondo i ricercatori, però, la vulnerabilità è facile da sfruttare e gli attaccanti potrebbero utilizzare Universal Plug-n-Play o il protocollo cloud di Wemo per attaccare il dispositivo.

L’utente malintenzionato dovrebbe avere accesso alla rete o accesso remoto per sfruttare la vulnerabilità; Sternum ha raccomandato di evitare di esporre le porte UPNP del Wemo Smart Plug V2 a Internet e di segmentare correttamente la rete quando si utilizza la Smart Plug V2 in una rete riservata, impedendo alla periferica di comunicare con altri dispositivi sensibili sulla stessa subnet.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2023/05/19/alcune-prese-smart-wemo-sono-vulnerabili-ma-non-saranno-aggiornate/?utm_source=rss&utm_medium=rss&utm_campaign=alcune-prese-smart-wemo-sono-vulnerabili-ma-non-saranno-aggiornate