CERT-AGID 16 – 22 Marzo 2024: 31 attacchi e 251 indicatori di compromissione, il Banking sempre protagonista

La scorsa settimana ha rappresentato una sfida considerevole per il CERT-AGID, che nel periodo tra il 16 e il 22 marzo si è trovato ad affrontare e valutare un totale di 31 campagne malevole.

Di queste, 22 erano dirette specificamente verso obiettivi situati in Italia, mentre le rimanenti 9, pur essendo di portata più generale, hanno avuto ripercussioni anche sul territorio italiano.

In risposta, sono stati distribuiti ai soggetti accreditati 251 indicatori di compromissione (IOC), individuati durante le attività di monitoraggio.

Andamento settimanale

Innanzitutto, è da sottolineare è la persistenza delle campagne Irata, mirate a infettare dispositivi con sistema operativo Android, e l’insistenza delle campagne di smishing legate all’INPS, volte alla sottrazione di documenti d’identità.

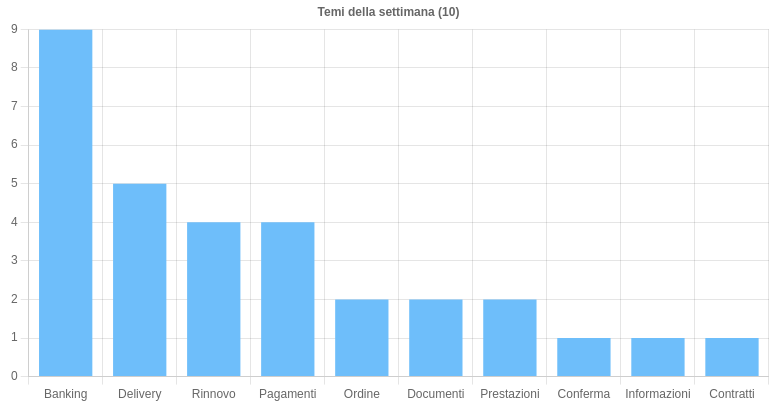

Nell’ultima settimana, sono stati isolati 10 argomenti chiave attraverso i quali sono state condotte operazioni nocive sul suolo italiano. Il Banking si è confermato nuovamente il bersaglio prediletto, essendo stato oggetto di 9 tentativi di phishing e smishing contro le istituzioni bancarie nazionali. Questo ambito ha inoltre visto due tentativi di diffusione del malware Irata su dispositivi Android.

Delivery è stato sfruttato per le campagne di phishing AgentTesla e Formbook mentre, con 4 operazioni malevole, seguono i temi Rinnovo e Pagamenti, utilizzati rispettivamente per le campagne di phishing legate ad AgentTesla, Remcos e PlanetStealer.

Con 2 iniziative ognuno troviamo i temi di Ordine, Documenti e Prestazioni, mentre i temi di Conferma, Informazioni e Contratti, utilizzati per propagare diverse forme di malware e phishing, hanno visto una singola campagna ciascuno.

Fonte: CERT-AGID

Malware della settimana

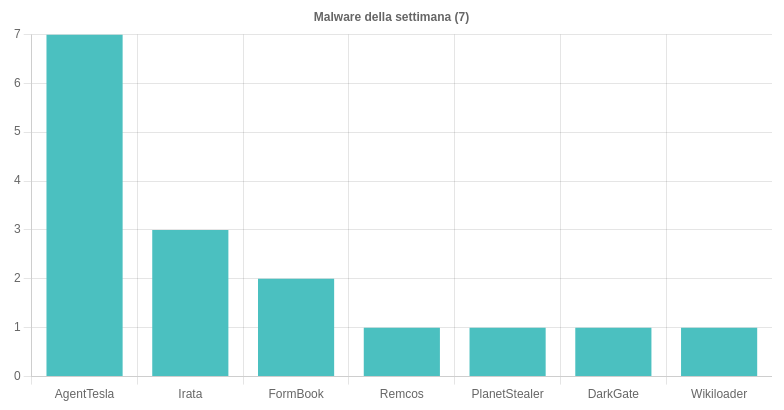

Per quanto concerne la sicurezza informatica in Italia, la settimana ha visto l’emergere di 7 distinte famiglie di malware, protagoniste di varie campagne nocive. In particolare, AgentTesla è stato protagonista di 7 campagne, due delle quali italiane e le altre cinque di carattere generale, incentrate sui temi “Ordine”, “Delivery” e “Pagamenti”, tramite email che includevano allegati in formato IMG e RAR.

Irata è stato osservato in 3 campagne italiane focalizzate a tema Banking, veicolate tramite SMS con link per il download di APK dannosi. Formbook è stato rilevato in 2 campagne italiane riguardanti “Delivery” e “Conferma”, mediante email con allegati ZIP e 7Z.

Remcos ha visto una campagna generale su “Pagamenti”, veicolata tramite email con allegati Z che contenevano un eseguibile con ModiLoader. PlanetStealer è stato individuato in una campagna italiana su “Pagamenti”, attraverso email con link per il download di un eseguibile.

DarkGate è stato notato in una campagna generale su “Informazioni”, diffusa in Italia tramite email con allegati XLS e connessioni SMB. Wikiloader è stato oggetto di una campagna generica su “Documenti”, veicolata mediante email con allegati PDF che contenevano link a ZIP con JS dannosi.

Fonte: CERT-AGID

Phishing della settimana

Nella settimana in esame, 9 brand sono stati coinvolti in campagne di phishing e smishing. Particolare attenzione hanno destato le operazioni che hanno riguardato Aruba (4), e quelle che hanno interessato Unicredit, Poste e INPS (2).

Marchi come BRT, Microsoft, Consip, Intesa Sanpaolo e BPM sono stati invece coinvolti in una singola campagna ciascuno.

Modalità e canali di diffusione

L’ultima settimana ha visto l’uso di 13 diverse tipologie di file per veicolare gli attacchi. I file IMG sono stati i più utilizzati (4 volte), seguiti da file APK (3), ZIP (2) e RAR (2). I file Z, 7Z, HTML, VBS, EXE, XLS, JS, PDF e SRC sono invece stati usati per una singola campagna.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, l’email ha dominato venendo utilizzata in 22 occasioni, mentre gli SMS sono stati impiegati 9 volte.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/03/25/cert-agid-16-22-marzo-2024-31-attacchi-e-251-indicatori-di-compromissione-il-banking-sempre-protagonista/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-16-22-marzo-2024-31-attacchi-e-251-indicatori-di-compromissione-il-banking-sempre-protagonista