CERT-AGID 5-11 ottobre: Intesa Sanpaolo e Fortinet sotto attacco

L’ultima settimana ha visto la consueta attività di monitoraggio da parte del CERT-AGID sulla sicurezza informatica nazionale.

Il team ha individuato e analizzato complessivamente 49 campagne malevole. Di queste campagne, 27 hanno preso di mira specificamente obiettivi italiani, mentre le restanti 22 hanno fatto parte di offensive più ampie che hanno comunque interessato il nostro Paese.

L’analisi tecnica condotta dal CERT-AGID ha portato all’identificazione di ben 362 indicatori di compromissione, noti come IoC, messi prontamente a disposizione degli enti accreditati.

I temi della settimana

Il panorama delle minacce informatiche in Italia questa settimana rivela 18 diverse tematiche sfruttate dai cybercriminali per condurre le loro campagne malevole.

Il settore dei Pagamenti emerge come uno dei fronti più critici, con attacchi di phishing mirati a utenti di servizi come Adobe Cloud e OVHcloud.

Su questo fronte, i criminali informatici hanno dispiegato un arsenale variegato composto di malware tra cui SnakeKeylogger, VipKeylogger, Remcos, XWorm e Formbook, colpendo sia obiettivi italiani che internazionali.

Il comparto bancario continua a rappresentare un bersaglio privilegiato, con intense campagne di phishing e smishing dirette ai correntisti di importanti istituti come Poste Italiane, Intesa Sanpaolo e Banco Desio.

In questo ambito sono stati identificati anche attacchi più sofisticati che utilizzano i malware Spynote e Remcos.

Fonte: CERT-AGID

Particolare attenzione merita una nuova offensiva ai danni dei clienti Intesa Sanpaolo, caratterizzata da un approccio particolarmente insidioso: l’invio di email fraudolente da caselle PEC compromesse.

L’intervento tempestivo del CERT-AGID, in collaborazione con i gestori PEC, ha permesso di contrastare efficacemente questa minaccia.

Sul fronte delle vulnerabilità infrastrutturali, Fortinet ha segnalato una grave falla nel sistema FortiManager, che consente agli attaccanti di eseguire codice da remoto senza necessità di autenticazione, sfruttando il daemon fgfmsd.

La situazione è particolarmente sensibile poiché questa vulnerabilità è già stata sfruttata attivamente per compromettere diversi sistemi.

Il CERT-AGID ha diffuso gli indicatori relativi agli attacchi in corso, che secondo le analisi sarebbero riconducibili al gruppo cybercriminale UNC5820.

A completare il panorama delle minacce troviamo gli attacchi basati su Documenti, utilizzati in campagne italiane di phishing indirizzate a webmail generiche e impiegati per diffondere i malware Remcos e AgentTesla.

Infine, emerge il tema Undelivered, sfruttato in numerose campagne di phishing mirate contro utenti Norton e webmail generiche, oltre a una campagna più ampia per diffondere il malware FormBook.

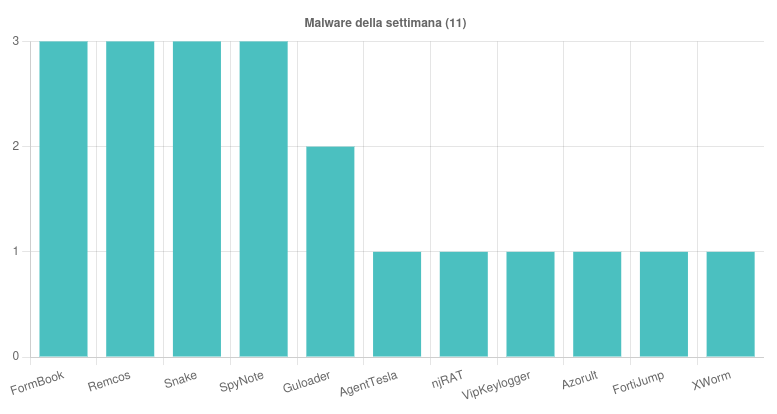

Malware della settimana

Il CERT-AGID ha rivelato 11 diverse famiglie di malware attivamente impegnate in campagne di attacco sul territorio nazionale.

FormBook si è distinto per la sua versatilità, colpendo attraverso tre diverse campagne che hanno sfruttato temi legati a pagamenti, acquisti e notifiche di mancata consegna. Gli attacchi sono stati veicolati tramite email contenenti allegati in formato VBS, ZIP e RAR.

Fonte: CERT-AGID

Particolarmente aggressiva è stata anche la presenza di Remcos, con tre distinte campagne che hanno preso di mira il settore bancario e la gestione documentale. Gli aggressori hanno utilizzato un mix di allegati malevoli in formato PDF, 7Z, BAT e DOCX per diffondere il malware.

Sul fronte del furto di dati, Snake Keylogger ha lanciato tre campagne mirate al mercato italiano, concentrandosi sui temi dei pagamenti e delle consegne, mentre SpyNote ha intensificato la sua presenza nel settore bancario attraverso tre campagne di smishing che distribuiscono APK malevoli via SMS.

Guloader ha diversificato i suoi attacchi tra gestione documentale e richieste di preventivi, mentre AgentTesla ha puntato specificamente sul tema dei documenti, utilizzando file ISO come vettore di infezione. NjRAT ha invece sfruttato il tema delle consegne, distribuendo il suo payload attraverso allegati VBS.

Di particolare interesse è la minaccia rappresentata da FortiJump, legata agli attacchi del gruppo UNC5820 che sta attivamente sfruttando la vulnerabilità CVE-2024-47575 nei sistemi FortiManager.

Completano il quadro VIPKeylogger, con una campagna mirata ai pagamenti, Azorult, che ha preso di mira il settore degli acquisti, e XWorm, anch’esso focalizzato sui pagamenti, tutti distribuiti attraverso vari formati di file compressi allegati alle email.

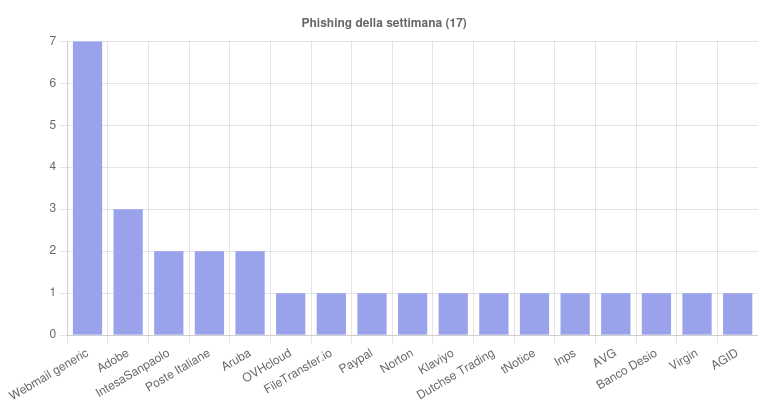

Phishing della settimana

L’ultima settimana ha evidenziato un’attività di phishing che ha coinvolto 17 marchi di rilievo nel panorama digitale italiano.

Fonte: CERT-AGID

Tra i brand più colpiti spiccano alcuni nomi celebri del panorama nazionale: Adobe, con le sue suite di prodotti cloud, è stato ripetutamente preso di mira, così come due pilastri del settore bancario italiano, Intesa Sanpaolo e Poste Italiane. Significativo anche il numero di attacchi diretti verso Aruba, uno dei principali fornitori di servizi digitali nel paese.

La prevalenza di attacchi verso caselle di posta elettronica generiche rappresenta una tendenza particolarmente sensibile. Questa strategia permette ai malintenzionati di colpire un pubblico più ampio, senza limitarsi agli utenti di specifici servizi, aumentando così le probabilità di successo delle loro campagne fraudolente.

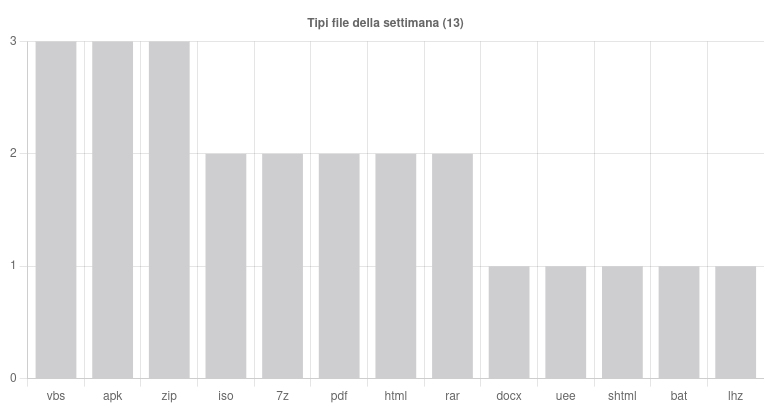

Le strategie di diffusione del malware nell’ultima settimana hanno rivelato un quadro articolato delle tecniche utilizzate dai cybercriminali. L’analisi ha messo in luce una sofisticata varietà di approcci, con tredici diversi formati di file impiegati nelle campagne malevole.

Formati e canali di diffusione

I criminali informatici hanno mostrato una particolare predilezione per i file VBS, APK e ZIP, ciascuno utilizzato in 3 distinte occasioni.

La strategia è stata poi diversificata con l’impiego di formati come ISO, 7Z, PDF, HTML e RAR, ognuno utilizzato in 2 diverse campagne.

L’arsenale a disposizione dei malintenzionati si è poi completato con un uso più mirato di formati come DOCX, UEE, SHTML, BAT e LHZ, ciascuno impiegato in una singola occasione.

Fonte: CERT-AGID

Per quanto riguarda i canali di distribuzione, la posta elettronica tradizionale si conferma lo strumento preferito dai cybercriminali, con ben 45 campagne veicolate attraverso questo mezzo.

Gli SMS si posizionano come canale secondario con 4 campagne, mentre risulta significativa l’assenza di attacchi condotti tramite PEC.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/10/28/cert-agid-5-11-ottobre-intesa-sanpaolo-e-fortinet-sotto-attacco/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-5-11-ottobre-intesa-sanpaolo-e-fortinet-sotto-attacco