Cobalt Strike tra gli strumenti preferiti dei pirati informatici

Il tool, normalmente utilizzato per eseguire penetration test in sede di security assessment, viene usato sempre più spesso dai cyber criminali per i loro attacchi.

Sempre meno malware e sempre più strumenti di hacking “rubati” agli esperti di sicurezza: l’evoluazione delle tecniche di attacco dei pirati informatici seguono una linea precisa che punta a ridurre le probabilità di essere individuati con i tradizionali strumenti di protezione.

A confermarlo è una ricerca di Proofpoint, che ha acceso i riflettori sulla crescita nell’impiego “improprio” di Cobalt Strike, uno strumento utilizzato dagli esperti di sicurezza per verificare il livello di sicurezza delle infrastrutture IT.

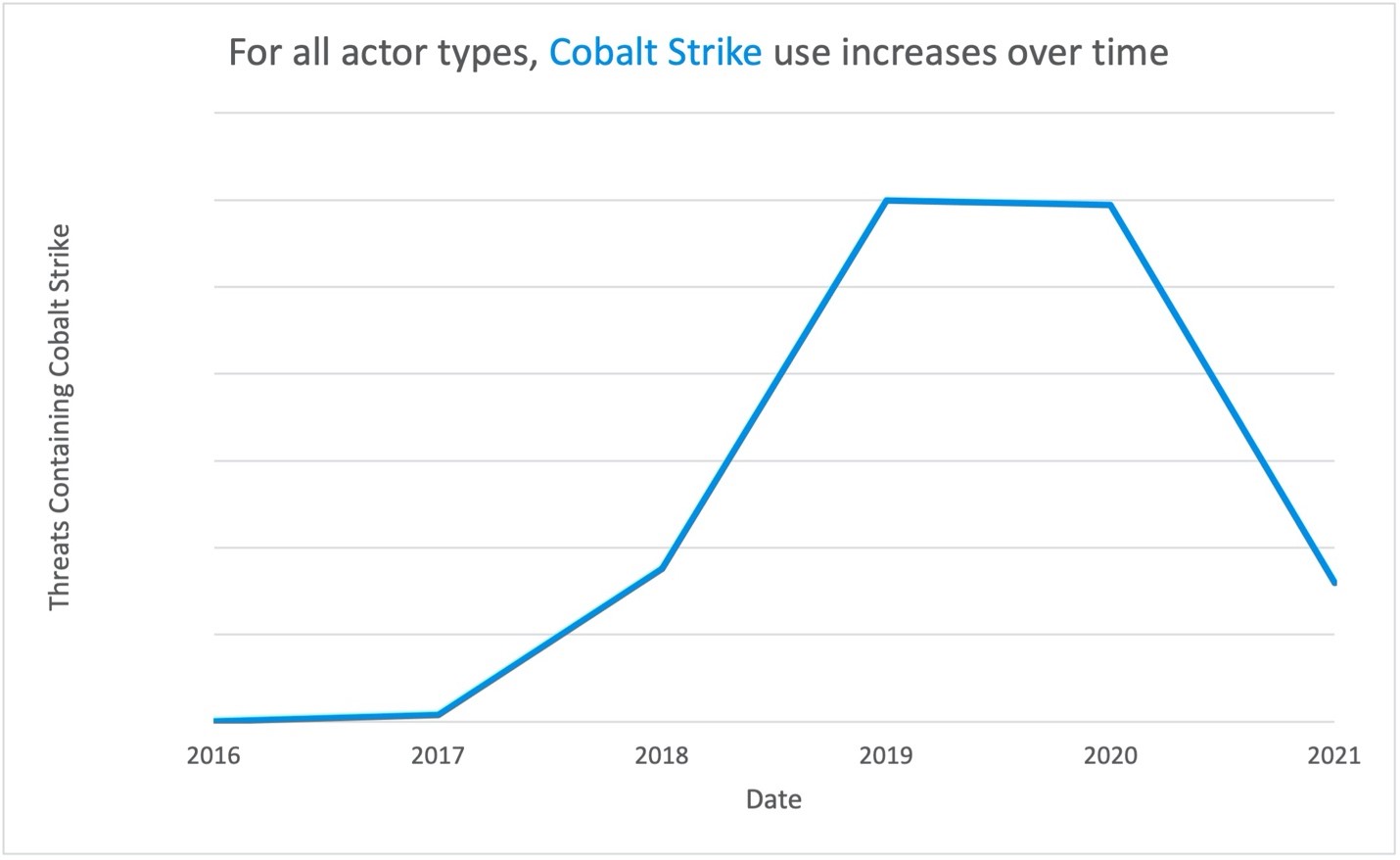

La ricerca, disponibile sulla pagina Internet della società di sicurezza, mette in evidenza il fatto che gli attacchi portati con Cobalt Strike sono aumentati del 161% tra il 2019 e il 2020, con un calo nel 2021.

Lo strumento, nelle intenzioni, è pensato per verificare il livello di sicurezza della rete, ma i pirati informatici hanno trovato il modo di utilizzarlo per esfiltrare i dati dal network compromesso aggirando i controlli.

Oltre alla possibilità di acquistare Cobalt Strike attraverso i canali ufficiali (una licenza ha il costo di 3.500 dollari, ma richiede una registrazione) i cyber criminali possono procurarsi versioni pirata del tool sul mercato nero. In questo caso, però, l’esborso è decisamente superiore e si aggira intorno ai 45.000 dollari.

Il tool viene utilizzato sia da cyber criminali “comuni”, sia dai più sofisticati gruppi APT (Advanced Persistent Threat) che operano per conto di governi e servizi segreti. I vantaggi che offre lo strumento, spiegano gli autori del report, sono numerosi.

Prima di tutto il fatto che Cobalt Strike agisce a livello di memoria, con la conseguente possibilità di evitare di lasciare tracce dopo l’attacco. La possibilità di personalizzarne le funzioni, inoltre, offre un vantaggio strategico rendendone l’individuazione più difficile da parte dei team di sicurezza.

Per quanto riguarda i gruppi APT, infine, i ricercatori sottolineano come la scelta di uno strumento “standard” consenta loro di rendere più difficile l’attribuzione degli attacchi, aspetto che per gli “hacker di stato” è tutt’altro che indifferente.

Dal punto di vista delle strategie di attacco, il tool viene spesso integrato all’interno di malware (come Ursnif) ma anche utilizzato direttamente attraverso exploit che ne avviano l’esecuzione.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2021/06/29/cobalt-strike-tra-gli-strumenti-preferiti-dei-pirati-informatici/?utm_source=rss&utm_medium=rss&utm_campaign=cobalt-strike-tra-gli-strumenti-preferiti-dei-pirati-informatici