Cybersecurity per le infrastrutture critiche: una panoramica degli strumenti impiegati nel settore nucleare

Introduzione

La cyber sicurezza per le infrastrutture critiche presenta delle peculiarità che vanno approfondite con un approccio diverso rispetto alla normale attività di un SOC. Abbiamo pertanto considerato il settore “critico” per eccellenza che una potenziale riuscita di un cyber attacco implica per i risvolti ambientali, psicologici sulla popolazione, economici e di security&safety. Come viene affrontata e valutata la cyber resilienza nel settore nucleare e su quali linee guida e standards specifici si basa è lo scopo che ci prefiggiamo per fornire a chi si occupa di altre infrastrutture critiche spunti di riflessione e di confronto.

Come è definita una Infrastruttura Critica

A seguito degli attentati del 11 settembre 2001 e a seguire con gli attacchi terroristici verificatesi in Medio Oriente, Inghilterra, Francia USA e Spagna, il termine infrastruttura critica ha assunto sempre più valore in contesti più diffusi dell’economia e politica nazionale.

La definizione riportata all’art. 2 della Direttiva della Commissione Europea [1] definisce come infrastruttura critica:

“…un bene, un sistema o parte di esso situato negli Stati membri che è essenziale per il mantenimento delle funzioni sociali vitali, della salute, della sicurezza, dell’incolumità, del benessere economico o sociale delle persone e la cui interruzione o distruzione avrebbe un impatto significativo in uno Stato membro a causa del mancato mantenimento di tali funzioni”.

La lista dei settori ove individuare le infrastrutture critiche è riportata nell’ Allegato della Direttiva e sostanzialmente considera 11 settori primari, tra i quali spiccano i seguenti settori: Energia, Trasporti, Settore Bancario e Finanziario, Salute, Acqua, Infrastrutture digitali, Spazio.

Tale nuova lista integra ed espande la precedente direttiva 2008/114/CE e tende ad uniformarsi con le linee guida di nazioni come gli Stati Uniti. Una lista più articolata viene infatti fornita dalla Agenzia Americana di Cybersecurity CISA per un totale di 16 aree di infrastrutture critiche [2].

Purtroppo in tutti gli ambiti menzionati, una crescente attenzione alla security è stata necessaria a partire dagli attacchi terroristici del 2001.

Agli attacchi fisici si sono sempre più aggiunti altre tipologie di minacce e la minaccia cibernetica ha sempre più aumentato la propria influenza poiché ai terroristi si sono aggiunti criminali, Stati, etc. per scopi diversi, che vanno dalle richieste di pagamento di riscatto ad azioni di spionaggio fino a situazioni di vere e proprie cyber war.

Storia dei principali attacchi cyber nel settore nucleare

L’infrastruttura nucleare, considerata sia a livello tecnico che come impatto sociale è una fra le più critiche, ed è da sempre stata oggetto di minacce. Ovviamente dal dominio cyber non potevano mancare ulteriori spunti di preoccupazione. Rispetto ad altri settori, ove gli attacchi hanno generato danni consistenti e prolungati nel tempo, il settore nucleare ha finora risposto in maniera determinata e risolutiva probabilmente a causa dei propri intrinsechi elevati standards di sicurezza. Ciò non di meno in alcuni casi gli attacchi sono stati particolarmente sofisticati e molto dannosi seppur non impattanti l’area critica del processo produttivo.

Nella Tab. 1 vengono elencati i principali e noti attacchi informatici a strutture nucleari e relative conseguenze.

| Anno | Centrale NPP | Tipo di attacco | Danni subiti |

| 2003 | Davis-Besse | Slammer worm | Sistemi di visualizzazione dei parametri di sicurezza inaccessibili agli operatori |

| 2006 | Browns Ferry | Overflow del Sistema di controllo di processo e PLC basati su Ethernet | La semplice incompatibilità della tecnologia può portare a incidenti informatici senza necessariamente comportare alcun intento doloso |

| 2007 | Aurora Generator Test c/o Idaho National Laboratory | Un computer prende il controllo tramite la vulnerabilità presente durante un esperimento. | Danneggiamento del generatore Diesel |

| 2008 | Hatch | Aggiornamento del software applicato ad un solo computer | Sistema bloccato |

| 2010 | Linea di arricchimento dell’uranio presso Natanz – Iran | Attacco tramite Stuxnet | Danneggiate circa 1000 centrifughe |

| 2014 | Monju – Japan | Attacco Malware | Furto di informazioni |

| 2014 | Gori – S. Korea | Attacco Malware | Furto di informazioni |

| 2015 | Ukrainian grid | Attacco tramite BlackEnergy3 | Circa 6 ore di sistema offline |

Tab. 1: Incidenti Cyber nel settore nucleare [3], [4]

Approccio strutturato di IAEA e WINS alla cybersecurity

La IAEA è l’Agenzia incaricata dall’ONU per la sicurezza nucleare a tutti i livelli. Oltre a funzioni ispettive e attività di ricerca, si occupa anche di formazione degli operatori e degli enti di regolamentazione nazionali, consulenza e attività di guida.

In particolare sono di riferimento per tutti gli operatori del settore nucleare le linee guida che IAEA emette sotto forma di Nuclear Security Series (NSS).

Il documento NSS N. 42-G riguarda la Computer Security for Nuclear Security [5].

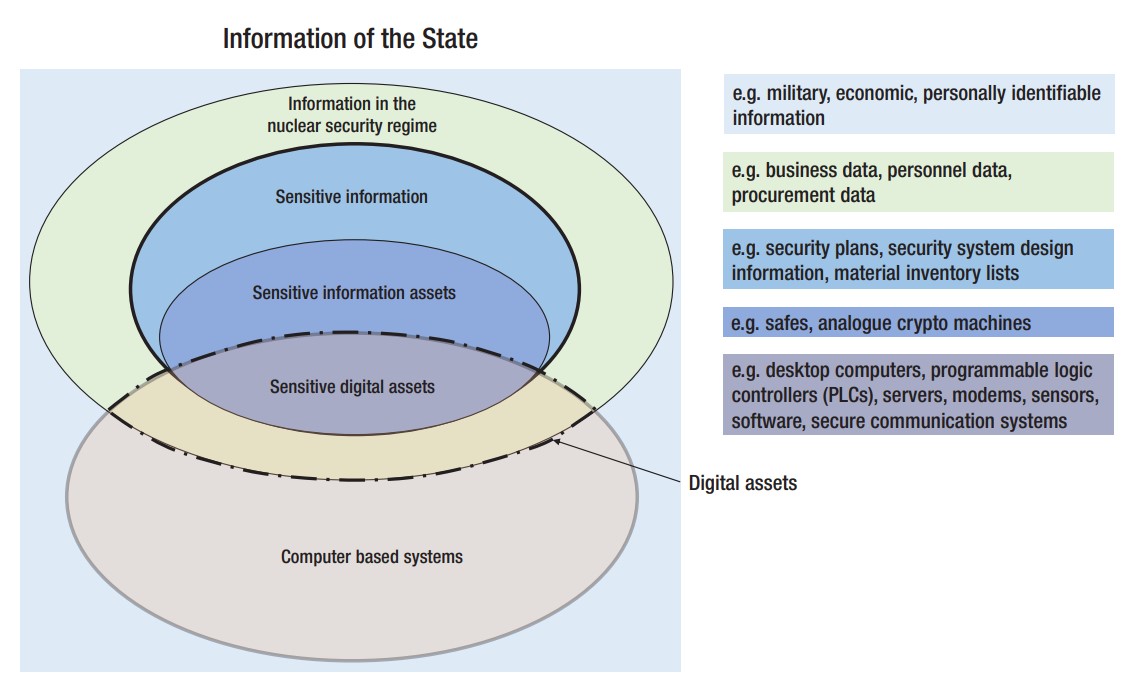

In tale documento è molto esplicativo il concetto di Information Security applicato nel settore nucleare confrontato con lo stesso concetto a livello di Stato. La Fig. 1 di tale linea guida identifica in maniera molto chiara l’evoluzione tra informazione critica e relativa security dal livello esterno fino alla area critica, ove la Operation Technology (OT) si fonde con la Information Technology (IT) ed evidenzia in concreto il più alto rischio in questa zona di mix di tecnologie (e possibili vulnerabilità).

IAEA, sulla base delle criticità, definisce dei livelli per tutta l’area security e quindi applicabile anche alla area cyber che vanno dal livello 5 (requisiti minimi) al livello 1, ove è richiesta la massima protezione.

Oltre all’applicazione delle normali e approfondite tecniche di Incident Response e di una solida struttura SOC tipica di tutte le strutture di cybersicurezza, l’approccio per il nucleare presenta delle criticità specifiche che vedono in prima analisi l’inversione della regola C.I.A. (Confidentiality – Integrity – Avaliability) che normalmente si applica ai sistemi di information technology. La prima attività durante un Incident Response e Recovery per un sistema OT applicato al campo nucleare è la Avaliability: la compromissione di un sensore o di un loop di controllo è più critica rispetto alla Confidentiality (almeno nel momento di prima risposta all’incidente).

L’approccio alla valutazione del rischio indicato dalla IAEA trova maggior riscontro in varie linee guida o documenti mandatory. Uno schema di approccio ai potenziali rischi segue quanto indicato nella norma ISO/IEC 27005 [6]

In particolare il Word Institute for Nuclear Security (WINS) [7] pubblica varie linee guida sotto forma di Best Practice per il settore nucleare.

La BPG (Best Practice Guide) 4.11 [8] e la più dettagliata BPG 4.3 [9] forniscono gli elementi per una valutazione e risposta efficiente integrando aspetti di protezione fisica a processi di Incident Response tipici della cybersecurity, con il risultato finale di una accresciuta e complementare resilienza dell’impianto.

Il dominio cyber è trasversale a tutti gli altri domini. Questo significa che esso è intrinsecamente più pericoloso essendo la sicurezza complessiva dipendente dal livello di interdipendenza dei vari domini e risultando di fatto al valore più basso dei singoli.

L’effetto della crescente digitalizzazione ed automazione è di fatto un altro fattore da focalizzare. La necessità di mantenimento della superiorità tecnologica in molti settori ha portato di contro ad un aumento della possibile superficie di attacco e quindi all’aumento di potenziali vulnerabilità. Per le infrastrutture critiche, settore nucleare a maggior ragione, tali aspetti vanno verificati sia in fase di realizzazione del sistema informativo e di OT sia durante l’esercizio con appositi monitoraggi ed audits mirati. L’approccio DBT (Design Based Threat) utilizzato per lo sviluppo della security di facilities nucleari è a maggior ragione da applicare per gli aspetti IT e OT sia per il nucleare vero e proprio che per la filiera dei sistemi con un certo livello di radioattività, inclusi sistemi medicali, di controllo industriale e di gestione dei relativi trasporti.

In tal senso sono molte le linee guida emesse da IAEA e WINS e liberamente consultabili e molto utili per una verifica o progettazione del sistema informativo e di OT dell’infrastruttura.

Un altro aspetto molte volte trascurato e spesso inteso come conflittuale specialmente sulle infrastrutture critiche e il binomio Safety e Security: quale privilegiare?

Nella realtà dei fatti è dimostrato che entrambi gli aspetti sono da considerarsi e sviluppare in maniera parallela e concorrenziale per la salvaguardia del sistema infrastrutturale. Nel settore nucleare questo processo è ben integrato e anche in questo caso appositi documenti possono essere di riferimento per gli operatori. Il report INSAG-24 [10] emesso dalla IAEA affronta proprio gli aspetti di questa duplice sfida e che si può estendere a tutti i settori critici.

Modello di maturità delle capacità di sicurezza informatica (C2M2)

Per concludere questo breve excursus sugli strumenti di base per la creazione della consapevolezza di cybersecurity nel settore nucleare, un ulteriore strumento fortemente impiegato è l’audit (interno o tramite peer assessment) eseguito in base al modello di maturità delle capacità di cyber resilienza. ENISA (Agenzia Europea per la sicurezza delle reti e delle informazioni) ha di recente pubblicato un tool dedicato alla valutazione della maturità da parte degli Stati [11].

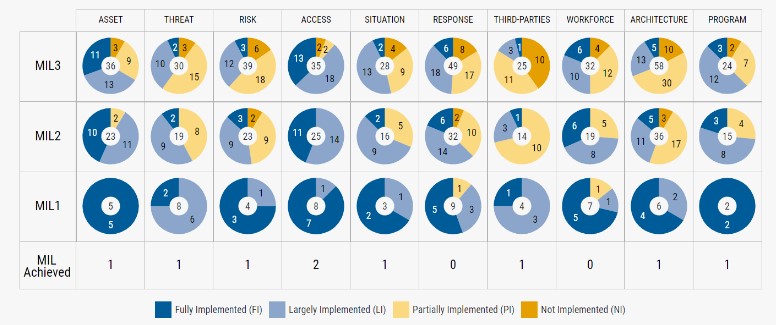

Un approccio più strutturato dedicato alle strutture energetiche critiche e molto utilizzato per il settore nucleare è il modello C2M2 sviluppato dal Dipartimento dell’Energia (DoE) degli Stati Uniti [12]. La messa a disposizione del modello C2M2 [13] implementabile immediatamente rende tale modello del DoE tra i più diffusi. La sua completezza nelle valutazioni delle varie aree potenzialmente vulnerabili (356 punti da valutare) lo rende inoltre un potente strumento nella valutazione della resilienza della struttura critica. La valutazione si basa su 10 domini che vengono sviluppati in questionari mirati e che toccato le seguenti aree di valutazione:

- Asset, Change, and Configuration Management (ASSET)

- Threat and Vulnerability Management (THREAT)

- Risk Management (RISK)

- Identity and Access Management (ACCESS)

- Situational Awareness (SITUATION)

- Event and Incident Response, Continuity of Operations (RESPONSE)

- Third-Party Risk Management (THIRD-PARTIES)

- Workforce Management (WORKFORCE)

- Cybersecurity Architecture (ARCHITECTURE)

- Cybersecurity Program Management (PROGRAM)

Per ciascuna area viene calcolato il relativo Livello Indicatore di maturità (MIL) da MIL0 a MIL3. Al completamento del percorso di valutazione, il risultato finale mostra lo stato di maturità nelle singole 10 aree, quali punti implementare e quali risultano critici. In Fig. un esempio tratto dal sito DoE [12]

La valutazione mediante audit di terza parte o peer per quanto riguarda la resilienza cibernetica di una struttura operante nel settore nucleare prende spunto dalla guida IAEA [14], specifica per “Computer Security at Nuclear Facilities”. Se da un lato la base di tale guida è la norma ISO 27002 [15], l’adattamento alle esigenze di safety e security nel settore nucleare porta a considerare in ottica OT e di global security tutti i vari domini su cui tale valutazione si basa, la preparazione del personale coinvolto, le esercitazioni svolte o programmate, etc.

Una analisi C2M2 fatta internamente o in maniera peer permette facilmente di individuare le criticità e di risolverle in maniera più strutturata e consapevole prima di passare ad una verifica più formale.

Conclusioni

Il miglior modo di difendere le infrastrutture dal punto di vista security e cybersecurity è di accrescere la consapevolezza a tutti i livelli delle potenziali vulnerabilità e di come rispondere e mitigare gli effetti di un possibile attacco. Il settore nucleare è per propria natura quello che nel tempo è stato sia di deterrenza ma anche di richiamo per attori malevoli. L’impatto emotivo sulla popolazione civile di un possibile “guasto” o “cyberattacco” si decuplica se il settore interessato e quello nucleare. Nel tempo pertanto si è sviluppata una resilienza e consapevolezza dei rischi che in altri settori è stata in via embrionale fino ad anni più recenti. La panoramica delle linee guida, tools ed approcci mostrata in questo breve articolo si spera possa essere di confronto e di spunto per lo sviluppo della cyber resilienza in altri settori.

Bibliografia

[1] DIRETTIVA (UE) 2022/2557 DEL PARLAMENTO EUROPEO E DEL CONSIGLIO del 14 dicembre 2022 del Parlamento europeo e del Consiglio relativa alla resilienza dei soggetti critici e che abroga la direttiva 2008/114/CE del Consiglio.

[3] https://edam.org.tr/wp-content/uploads/2016/04/edam_cyber_security_ch4.pdf

[4] C. Poresky, C. Andreades J. Kendrick, P.Peterson – Cyber Security in Nuclear Power Plants : Insights for Advanced Nuclear Technologies https://www.researchgate.net/publication/321443750

[5] IAEA – NSS N. 42-G Computer Security for Nuclear Security – Implementing Guide – 2021

[6] ISO/IEC 27005:2022- Information security, cybersecurity and privacy protection — Guidance on managing information security risks, ISO, Geneva (2022)

[8] BPG 4.11 Effectively Integrating Physical and Cyber Security, vers. 1.1 – a WINS International Best Practice Guide – 2015

[9] BPG 4.3 Cybersecurity in the Nuclear Industry – a WINS International Best Practice Guide, vers. 4.0 – 2022

[10] IAEA – INSAG 24 – The interface between Safety and Security at Nuclear Power Plant -2010

[11] ENISA – Quadro di Valutazione delle Capacità a Livello Nazionale – 2020 – https://www.enisa.europa.eu/publications/report-files/ncaf-translations/national-capabilities-assessment-framework-it.pdf

[12] https://www.energy.gov/ceser/cybersecurity-capability-maturity-model-c2m2

[13] https://c2m2.doe.gov/c2m2-assessment

[14] Guida IAEA -Conducting Computer Security Assessment at Nuclear Facilities- ed. 2016

[15] ISO/IEC 27002:2022- Information security, cybersecurity and privacy protection — Information security controls, ISO, Geneva (2022)

Articolo a cura di Alberto Monici

Dopo la Laurea in Ingegneria Elettronica al Politecnico di Milano e il Master in Information Technology presso il CEFRIEL, si è occupato di collaudi e prove tecnologiche in vari settori sviluppando al contempo software dedicati per applicazioni OT. A queste attività ha affiancato periodi di ricerca e studio sulle nuove tecnologie applicate a infrastrutture critiche e Structural Health Monitoring approfondendo tematiche di Machine Learning e Cybersecurity applicate a architetture OT/IT. Attualmente è CEO di ETS Sistemi Industriali e di ABtech Innovazioni e Consulenze Tecnologiche oltre che WINS Academy Ambassador for Italy.

https://www.ictsecuritymagazine.com/articoli/cybersecurity-per-le-infrastrutture-critiche-una-panoramica-degli-strumenti-impiegati-nel-settore-nucleare/