ExSpectre: l’esecuzione speculativa nasconde i malware agli antivirus

La tecnica messa a punto da un gruppo di ricercatori. Le moderne CPU consentono ai pirati di eseguire codice malevolo “nascondendolo” ai software di sicurezza.

Nei film horror, mostri e fantasmi tornano sempre. Di solito ancora più pericolosi e cattivi. Nel mondo della sicurezza, ogni tanto, informatica sembra funzionare allo stesso modo. Per lo meno nel caso di Spectre.

La vulnerabilità che affligge i processori “moderni”, quelli cioè che sfruttano la tecnica dell’esecuzione speculativa per accelerare i loro processi di calcolo, è comparsa un anno fa e da allora gli allarmi relativi al suo possibile utilizzo si sono susseguiti con una frequenza spaventosa.

Nell’arco di dodici mesi i ricercatori hanno individuato numerose varianti dell’attacco, che in alcuni casi interesserebbero le CPU di diversi produttori e in altri prenderebbero di mira solo quelle di Intel.

In tutti i casi, però, il rischio paventato era quello che Spectre consentisse a un eventuale malware di accedere a dati sensibili che avrebbero dovuto essere fuori dalla sua portata. Ora le cose si fanno più complicate.

Secondo quanto si legge in uno studio pubblicato su Internet da un gruppo di ricercatori della University of Colorado Boulder, l’esecuzione speculativa potrebbe essere utilizzata anche per nascondere la presenza di un malware in modo che aggiri i controlli degli antivirus.

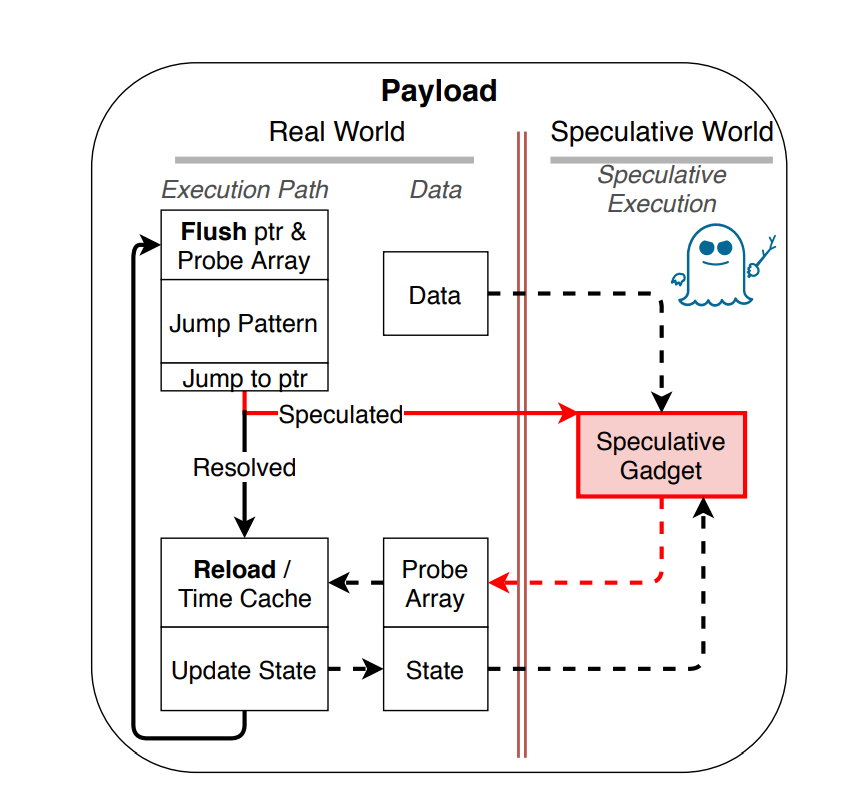

La tecnica, nel dettaglio, prevederebbe l’uso di un’applicazione “pulita” che può essere attivata a distanza (per esempio attraverso il collegamento a Internet) per avviare processi di esecuzione speculativa che porterebbero all’esecuzione di comandi malevoli.

La tecnica, battezzata ExSpectre, permetterebbe secondo i ricercatori di agire in modi diversi. Sarebbe possibile per esempio decrittare i dati codificati in memoria o manipolare altre applicazioni per eseguire una reverse shell che consentirebbe a un pirata informatico di inviare comandi in remoto alla macchina compromessa.

La chiave dell’attacco riguarda, come accennato, l’esecuzione speculativa. Questa tecnica, per semplificarla, prevede che il processore provi a “indovinare” quali calcoli gli verranno richiesti nel prossimo futuro, li esegue tutti e poi seleziona quello che effettivamente viene richiesto.

ExSpectre consente di “ingannare” la CPU e fare in modo che tra questi tentativi ci sia quello che esegue il codice malevolo.

Il problema è che gli antivirus non sono in grado di individuare comportamenti di questo genere. I software di sicurezza, infatti, eseguono analisi riguardanti le operazioni che un’applicazione può eseguire, ma non di certo eventuali varianti introdotte dall’esecuzione speculativa.

La speranza è che una tecnica di questo genere, che comporta l’utilizzo di tecniche estremamente raffinate, non possa essere appannaggio di una grande platea di cyber-criminali.

In ogni caso i ricercatori sollecitano i produttori di CPU ad avviare immediatamente l’analisi di ExSpectre per mettere a punto le correzioni e le patch necessarie per disinnescare la minaccia.

Please follow and like us:

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2019/02/27/exspectre-lesecuzione-speculativa-nasconde-i-malware-agli-antivirus/