CyberVolk: la ricerca di SentinelLabs sul gruppo hacktivista filo-russo

Sempre più gruppi hacker stanno sfruttando gli eventi geopolitici per colpire nuovi obiettivi. Tra questi c’è anche CyberVolk, un gruppo di hacktivisti originario dell’India e pro-Russia.

I ricercatori dei SentinelLabs hanno approfondito le origini e le modalità di azione del gruppo, il quale ha lanciato il proprio Ransomware-as-a-Service lo scorso giugno. La gang, diventata in breve tempo uno dei player più noti del mondo del cybercrimine, utilizza sia attacchi ransomware che DDoS per ostacolare le operazioni contro la Russia.

Il team di SentinelLabs spiega che CyberVolk è particolarmente abile a sfruttare il malware esistente e modificarlo in base alle proprie esigenze, rendendolo più sofisticato. “Il collettivo CyberVolk è uno dei principali esempi di come attaccanti esperti possono accedere e sviluppare builder di ransomware pericolosi come AzzaSec, Diamond, LockBit, Chaos e altri” scrivono i ricercatori.

Attivo da maggio 2024, ma già noto da prima con altri nomi, il gruppo ha legami con LAPSUS$, Anonymous e i Moroccan Dragons, oltre a collaborare con NONAME057(16) e altri gruppi filo-russi. Il ransomware creato dalla gang deriva dal codice di AzzaSec, un altro gruppo pro-Russia, anti-Israele e anti-Ucraina.

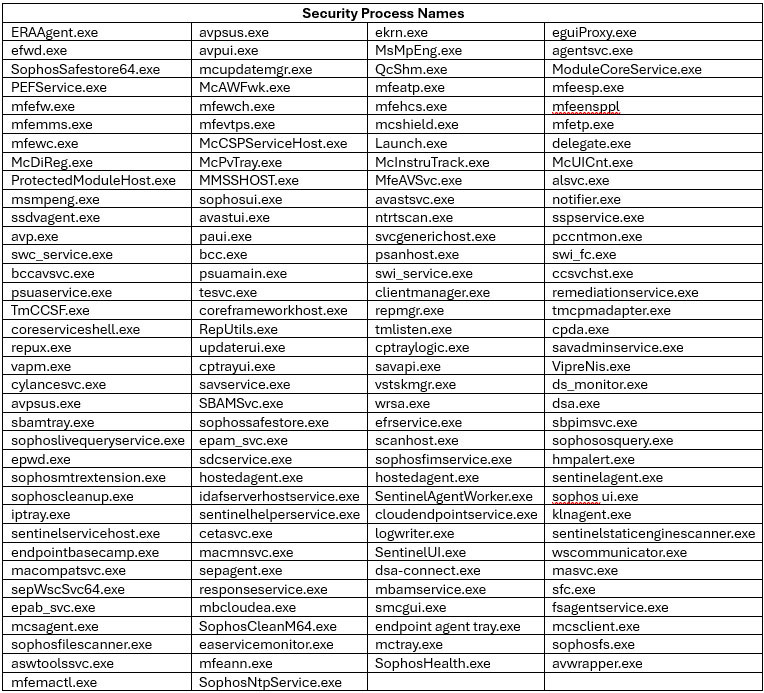

Il ransomware è in grado di terminare qualsiasi processo di Microsoft Management Console o del Task Manager prima di cominciare con la cifratura dei dati. Per la cifratura il malware inizialmente usava l’algoritmo AES, mentre per la generazione delle chiavi utilizzava lo SHA512; il gruppo in seguito ha aggiornato i propri metodi usando ChaCha20-Poly1305 insieme a AES, RSA e a degli algoritmi quantum resistant.

Nella nota del riscatto il gruppo chiede un pagamento di 1000 dollari in bitcoin contattando un canale Telegram specifico.

I gruppi legati a CyberVolk

CyberVolk conta diversi gruppi ransomware tra i suoi complici; tra essi c’è il Doubleface Team, una gang emersa ad agosto 2024, nata dalla convergenza ta CyberVolk e la Moroccan Black Cyber Army.

Questo gruppo utilizza il ransomware Invisible (conosciuto anche come Doubleface), dal funzionamento identico a quello di CyberVolk e anch’esso derivante da AzzaSec. Il codice di Invisible è stato distribuito gratuitamente su numerosi canali di cybercriminali, soprattutto su Telegram.

Tra i gruppi legati a CyberVolk c’è anche LAPSUS$ che ha utilizzato HexaLocker, un ransomware scritto in Golang specifico per sistemi Windows. Lo scorso 20 ottobre il manutentore del canale Telegram usato per distribuire il ransomware ha annunciato di abbandonare il progetto a causa dei rischi elevati dell’attività. Il malware è stato messo in vendita e al momento sembra che non sia utilizzato.

Tra gli affiliati più recenti spicca il gruppo di Parano Ransomware v1, annunciato come un “nuovo ransomware sviluppato con un algoritmo del tutto unico“, come si legge sul canale Telegram degli affiliati. Il ransomware offre anche altre funzionalità malevole oltre a quelle base, compreso un infostealer scritto in Python in grado di esfiltrare dati del browser, dettagli degli account Discord e informazioni dei portafogli di criptovalute.

Credits: SentinelLabs

L’attività di CyberVolk non si limita solo al ransomware: il gruppo sviluppa e distribuisce anche infostealer e webshell (quest’ultima disponibile da fine ottobre).

A novembre la gang è scomparsa da Telegram, ma non dal web: il gruppo ha annunciato che avrebbe continuato la propria attività tramite alcuni post su X, l’unico social dove è presente attualmente.

“Il numero di famiglie di ransomware associate al gruppo di hacktivisti CyberVolk evidenzia la capacità di questo gruppo di cambiare rapidamente rotta, basandosi su strumenti esistenti per soddisfare le proprie esigenze e promuovere le proprie cause” avvertono i ricercatori dei SentinelLabs. Il gruppo si sta evolvendo velocemente, riuscendo ad adattarsi alle risposte delle organizzazioni.

CyberVolk continuerà a sfruttare tool pubblici per modificarli e aumentarne la complessità, così da superare più facilmente le difese aziendali e colpire con successo le sue vittime. “Le operazioni di ransomware non faranno che diventare più complesse e aumentare la quantità di informazioni che i team di cybersecurity dovranno monitorare per rimanere aggiornati sugli eventi dell’ecosistema del crimine informatico” concludono i ricercatori.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/12/06/cybervolk-la-ricerca-di-sentinellabs-sul-gruppo-hacktivista-filo-russo/?utm_source=rss&utm_medium=rss&utm_campaign=cybervolk-la-ricerca-di-sentinellabs-sul-gruppo-hacktivista-filo-russo