Nessun intervento da parte degli sviluppatori per correggere la vulnerabilità zero-day emersa ad aprile. Spunta una patch “non ufficiale”.

La vulnerabilità è stata battezzata con il nome di Remote Potato0 dai ricercatori che l’hanno individuata, ed è stata resa pubblica lo scorso aprile. A 9 mesi di distanza, però, Microsoft non ha ancora pubblicato una patch per correggerla.

Di più: la falla non è nemmeno stata considerata una vulnerabilità rilevante, al punto che non è stato assegnato alcun codice CVE.

Per fortuna, per correggere il bug individuato da Antonio Cocomazzi di Sentinal LABS e dal ricercatore indipendente Andrea Pierini, è spuntata una patch “non ufficiale” che permette di tappare la falla.

La vulnerabilità riguarda il solito sistema di autenticazione NTLM e consente, se sfruttata, di eseguire un’elevazione di privilegi ad amministratore di dominio.

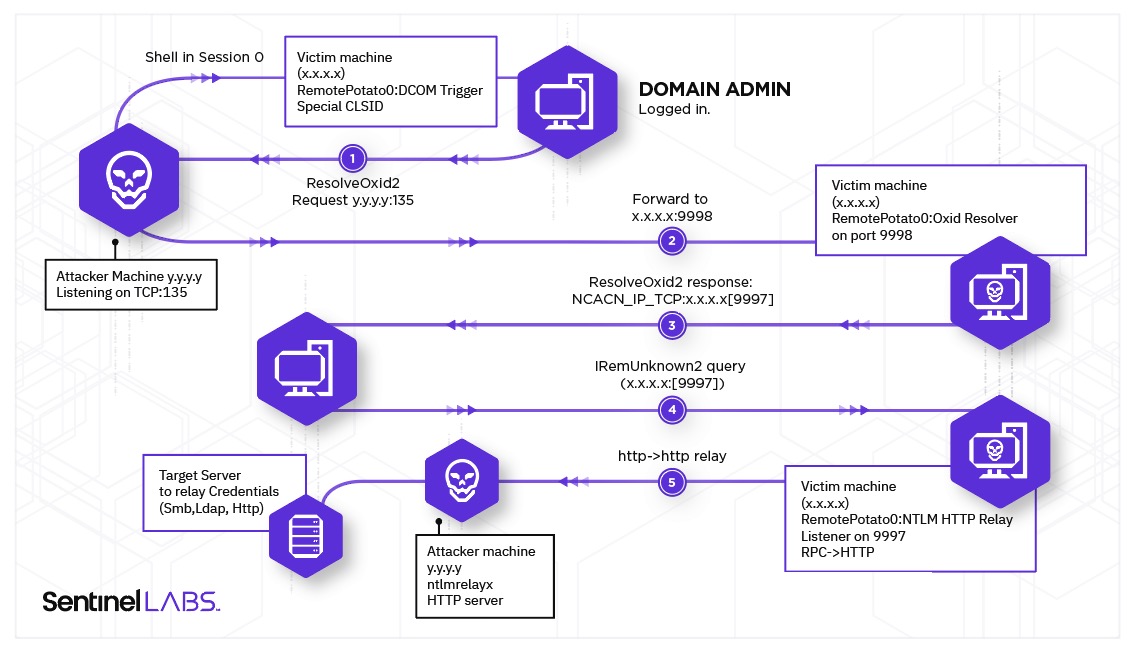

Come si legge nel post pubblicato dai ricercatori, la tecnica di attacco individuata per sfruttare la vulnerabilità richiede un accesso a una macchina con bassi privilegi e sfrutta una tecnica Man In The Middle per ottenere privilegi elevati. Vero che, come si deduce dallo schema qui sotto, non si tratta di una procedura semplicissima.

Resta il fatto che l’attacco è efficace e rappresenta un’opportunità per un pirata informatico che vuole eseguire movimento laterale all’interno di una rete.

Una soluzione possibile sarebbe quella di disabilitare NTLM o utilizzare gli Active Directory Certificate Services (AD CS) per bloccare gli attacchi basati sull’inoltro di NTLM. Soluzioni che, secondo i ricercatori, potrebbero però essere aggirate utilizzando la stessa tecnica con altri protocolli, come accaduto con altri bug simili relativi a NTLM.

Per il momento, Remote Potato0 può essere corretta con una micropatch messa a disposizione da 0patch, i cui dettagli possono essere consultati a questo indirizzo.

Tutto questo in attesa che Microsoft decida se sodisfare le richieste degli esperti di sicurezza avviando un processo di correzione della falla oppure confermi in maniera definitiva la sua volontà di non procedere al patching.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2022/01/14/microsoft-non-si-muove-patch-ufficiosa-per-la-falla-remote-potato0/?utm_source=rss&utm_medium=rss&utm_campaign=microsoft-non-si-muove-patch-ufficiosa-per-la-falla-remote-potato0