Il Forum ICT Security 2024 si terrà il 23 e 24 ottobre a Roma, un evento imperdibile per tutti gli esperti e i professionisti del settore. Questo evento ha da sempre attratto il top management di industrie e aziende, offrendo un’opportunità unica di confronto con istituzioni, ricercatori ed esperti indipendenti. L’edizione di quest’anno promette di essere particolarmente stimolante, con una fitta agenda di interventi e discussioni sulle ultime novità, best practice, problematiche emergenti e soluzioni innovative per migliorare la sicurezza delle organizzazioni.

La partecipazione all’evento è gratuita previa registrazione online al seguente link: https://www.ictsecuritymagazine.com/eventi/register

Soltanto chi avrà ricevuto il biglietto d’ingresso potrà prendere parte alla manifestazione, i posti sono limitati.

Guarda il video dell’ediziona passata:

Temi Principali del Forum ICT Security 2024

Innovazioni Tecnologiche in Cybersecurity: AI, ML, Quantum Computing e Blockchain

Le tecnologie emergenti come l’Intelligenza Artificiale (AI), il Machine Learning (ML), il Quantum Computing e la Blockchain stanno ridefinendo il panorama della cybersecurity, introducendo novità e opportunità senza precedenti.

Intelligenza Artificiale (AI) e Machine Learning (ML) per la Sicurezza Informatica

L’AI e il ML stanno rivoluzionando il settore della cybersecurity grazie alla loro capacità di analizzare grandi volumi di dati in tempo reale e identificare anomalie che potrebbero indicare una minaccia. Queste tecnologie utilizzano algoritmi avanzati per rilevare schemi di comportamento sospetti, migliorando la rapidità e l’accuratezza delle risposte agli incidenti. Ad esempio, le reti neurali convoluzionali e le tecniche di apprendimento supervisionato possono identificare attività malevole nascosta nei flussi di dati, mentre gli algoritmi di apprendimento non supervisionato possono rilevare attacchi zero-day analizzando pattern sconosciuti. Inoltre, l’integrazione dell’AI nei sistemi di rilevamento delle intrusioni (IDS) e nei sistemi di prevenzione delle intrusioni (IPS) sta migliorando la capacità di adattamento e risposta in tempo reale alle minacce emergenti.

Quantum Computing e Cyber Security

Il Quantum Computing rappresenta una delle più significative evoluzioni tecnologiche che potrebbe trasformare la cybersecurity. I computer quantistici sfruttano i principi della meccanica quantistica per eseguire calcoli a velocità esponenzialmente superiori rispetto ai computer classici. Questa potenza di calcolo può essere utilizzata per sviluppare nuovi metodi di crittografia quantistica che sono teoricamente inviolabili, basati sui principi dell’entanglement e della superposizione. Tuttavia, il Quantum Computing pone anche una minaccia significativa alla crittografia attuale: gli algoritmi quantistici, come l’algoritmo di Shor, potrebbero decifrare i protocolli di crittografia RSA e ECC, rendendo vulnerabili molte delle comunicazioni sicure odierne. Per affrontare questa sfida, la ricerca si sta concentrando su algoritmi di crittografia post-quantistica, progettati per resistere agli attacchi dei computer quantistici.

Blockchain e Cyber Security

La tecnologia Blockchain offre un approccio innovativo alla sicurezza dei dati attraverso la sua struttura decentralizzata e immutabile. Utilizzando registri distribuiti, la Blockchain garantisce che ogni transazione sia verificabile e non alterabile, riducendo significativamente il rischio di frodi e manipolazioni. Questo è particolarmente utile per proteggere le identità digitali e assicurare la tracciabilità e l’integrità dei dati. Inoltre, l’implementazione di contratti intelligenti (smart contracts) su piattaforme blockchain automatizza e rafforza ulteriormente le misure di sicurezza, eseguendo automaticamente azioni predeterminate in risposta a specifici trigger, senza necessità di intervento umano. In ambito cybersecurity, la Blockchain può essere utilizzata per creare sistemi di autenticazione più sicuri, gestire chiavi crittografiche in modo decentralizzato e fornire soluzioni di sicurezza per l’Internet of Things (IoT).

L’integrazione di queste tecnologie avanzate sta aprendo nuove frontiere nella protezione delle infrastrutture digitali, offrendo strumenti potenti e innovativi per prevenire, rilevare e rispondere alle minacce informatiche in modo più efficace e tempestivo.

Sicurezza nel Cloud Computing: Strategie e Tecnologie Avanzate per il 2024

Il Cloud Computing in Italia sta vivendo una rapida evoluzione, con significative novità in ambito cybersecurity. La strategia Cloud Italia, delineata dal Dipartimento per la Trasformazione Digitale, punta a creare un’infrastruttura cloud nazionale sicura e resiliente. Questo progetto mira a consolidare i servizi cloud delle pubbliche amministrazioni, garantendo elevati standard di sicurezza, affidabilità e sovranità dei dati.

Approcci e Tecnologie Avanzate nella Sicurezza del Cloud

Le piattaforme di cloud computing, come quelle offerte da Google Cloud, stanno implementando misure di sicurezza avanzate per proteggere dati e applicazioni. Queste misure includono la crittografia end-to-end dei dati, la gestione avanzata delle identità e degli accessi (IAM), e l’adozione di architetture zero trust, che garantiscono che ogni accesso sia verificato e concesso in base a criteri di minima privilegio.

Tendenze 2024 nella Sicurezza del Cloud

Nel 2024, si prevede che alcune delle principali tendenze in ambito sicurezza del cloud includano:

- Adattamento della Sicurezza AI e ML: L’uso dell’Intelligenza Artificiale e del Machine Learning per migliorare la capacità di rilevamento delle minacce e la risposta automatica agli incidenti di sicurezza. Questi strumenti analizzano grandi quantità di dati in tempo reale, identificando rapidamente attività anomale e potenziali minacce.

- SecDevOps: L’integrazione della sicurezza fin dalle prime fasi dello sviluppo delle applicazioni cloud, favorendo una cultura DevSecOps che promuove la collaborazione tra i team di sviluppo, operazioni e sicurezza per costruire e mantenere applicazioni sicure sin dall’inizio.

- Compliance e Normative: L’adeguamento alle normative europee come NIS2 e il Regolamento Generale sulla Protezione dei Dati (GDPR), che richiedono misure di sicurezza più rigide e la protezione dei dati personali. In Italia, questo si traduce in una maggiore attenzione alla conformità e alla protezione delle infrastrutture critiche.

- Protezione delle Identità Digitali: L’implementazione di soluzioni avanzate per la gestione delle identità digitali, incluse le tecnologie di autenticazione multifattoriale (MFA) e l’uso di token hardware per prevenire accessi non autorizzati e ridurre il rischio di violazioni di sicurezza.

- Resilienza e Continuità Operativa: Sviluppo di strategie di resilienza e piani di continuità operativa per garantire che i servizi cloud possano resistere e recuperare rapidamente da eventuali interruzioni, attacchi informatici o disastri naturali.

Il panorama del cloud computing in Italia si sta evolvendo rapidamente, adottando tecnologie e strategie innovative per garantire la sicurezza e la resilienza delle infrastrutture digitali. Queste iniziative sono cruciali per proteggere i dati sensibili e garantire la continuità dei servizi, contribuendo a creare un ecosistema cloud sicuro e affidabile per le pubbliche amministrazioni e le imprese.

Partecipa alla nuova edizione del Forum ICT Security, registrati qui: https://www.ictsecuritymagazine.com/eventi/register

L’ambito della cybersecurity sta subendo significative trasformazioni grazie a nuove leggi, normative e regolamenti sia in Italia che in Europa. Questi sviluppi sono cruciali per affrontare le crescenti minacce informatiche e garantire la sicurezza delle infrastrutture digitali.

Normative e Regolamenti Europei: NIS2, Cybersecurity Act e DORA

A livello europeo, una delle principali novità è l’introduzione della Direttiva NIS2 (Network and Information Security), che sostituisce la precedente direttiva NIS. La NIS2 amplia il campo di applicazione, includendo un maggior numero di settori e aziende, e impone requisiti di sicurezza più rigorosi. Questa direttiva richiede alle organizzazioni di implementare misure di sicurezza adeguate, gestire i rischi e notificare tempestivamente gli incidenti di sicurezza. Inoltre, la NIS2 promuove la cooperazione tra gli Stati membri per migliorare la resilienza complessiva dell’Unione Europea.

Il Cybersecurity Act dell’Unione Europea rappresenta un altro pilastro fondamentale. Questo regolamento istituisce un quadro di certificazione per i prodotti, i servizi e i processi ICT, aumentando la trasparenza e la fiducia nel mercato digitale. Il Cybersecurity Act assegna all’Agenzia Europea per la Cybersecurity (ENISA) un ruolo centrale nel coordinare e supportare gli Stati membri nell’implementazione di misure di sicurezza informatica.

Il Digital Operational Resilience Act (DORA) si focalizza sulla resilienza operativa digitale del settore finanziario, richiedendo che le istituzioni finanziarie implementino misure robuste per garantire la continuità operativa e la sicurezza dei servizi finanziari anche in caso di gravi interruzioni. DORA stabilisce requisiti specifici per la gestione del rischio ICT, la sicurezza delle informazioni e la resilienza delle infrastrutture tecnologiche.

Normative Italiane: Piano Nazionale di Ripresa e Resilienza (PNRR), Perimetro di Sicurezza Nazionale Cibernetica e DDL Sicurezza

In Italia, il Piano Nazionale di Ripresa e Resilienza (PNRR) prevede investimenti significativi nella trasformazione digitale e nella cybersecurity. Il PNRR include specifiche misure per rafforzare le infrastrutture critiche, migliorare la sicurezza delle reti e dei sistemi informativi, e promuovere l’adozione di tecnologie avanzate come il cloud computing e l’intelligenza artificiale.

Il Perimetro di Sicurezza Nazionale Cibernetica, istituito con il Decreto-Legge n. 105 del 21 settembre 2019, rappresenta un’altra pietra miliare nella normativa italiana. Questo regolamento obbliga gli operatori di servizi essenziali e i fornitori di servizi digitali a implementare misure di sicurezza avanzate e a notificare eventuali incidenti che possano compromettere la sicurezza nazionale. Il perimetro di sicurezza cibernetica mira a proteggere le infrastrutture critiche italiane da minacce informatiche e a garantire la resilienza delle funzioni statali.

Il Disegno di Legge (DDL) Sicurezza introduce ulteriori misure per rafforzare la cybersecurity in Italia. Questo DDL prevede l’istituzione di nuove autorità competenti per la gestione delle emergenze informatiche, l’implementazione di protocolli di sicurezza standardizzati per le infrastrutture critiche e la promozione di iniziative di formazione e sensibilizzazione sulla sicurezza informatica.

Conformità e Applicazione delle Normative

L’implementazione e la conformità a queste normative richiedono alle organizzazioni di adottare un approccio proattivo alla sicurezza informatica. Questo include l’adozione di tecnologie avanzate per la protezione dei dati, l’implementazione di sistemi di gestione delle identità e degli accessi (IAM), e la formazione continua del personale. Inoltre, le organizzazioni devono sviluppare piani di risposta agli incidenti e strategie di resilienza per garantire la continuità operativa in caso di attacchi informatici.

Le nuove normative in ambito di sicurezza informatica sia a livello italiano che europeo stanno trasformando il panorama della sicurezza informatica, imponendo requisiti più rigorosi e promuovendo una maggiore cooperazione internazionale. Queste misure sono essenziali per affrontare le minacce emergenti e garantire la sicurezza e la resilienza delle infrastrutture digitali.

ICT Risk Management e Incident Response

La gestione del rischio ICT e la risposta agli incidenti informatici saranno al centro di una sessione dedicata, dove verranno presentate le ultime novità e strategie di sicurezza informatica. Questo segmento affronterà i metodi avanzati per identificare, valutare e mitigare i rischi informatici specifici. Esperti come i CISO di importanti organizzazioni condivideranno le loro esperienze su come affrontare le minacce in modo efficace e garantire la sicurezza delle transazioni finanziarie e dei dati sensibili.

Cybersecurity nell’Industry 5.0 e nella Infrastrutture Critiche

L’Industria 5.0 rappresenta un’evoluzione significativa verso una maggiore interazione tra esseri umani e macchine intelligenti per migliorare l’efficienza e la personalizzazione nei processi produttivi. In questo contesto, la cybersecurity gioca un ruolo cruciale, soprattutto per quanto riguarda le infrastrutture critiche.

Sicurezza IIoT e AI

Nell’ambito dell’Industria 5.0, la convergenza tra tecnologie operative (OT) e tecnologie dell’informazione (IT) pone nuove sfide di sicurezza. La sicurezza dell’Industrial Internet of Things (IIoT) è fondamentale, dato che i dispositivi connessi possono essere vulnerabili ad attacchi informatici. L’intelligenza artificiale (AI) può migliorare significativamente il rilevamento delle minacce, aumentando l’accuratezza nel riconoscimento di attacchi come i DDoS.

Sicurezza della Supply Chain

La sicurezza della supply chain è diventata una priorità a causa dell’aumento degli attacchi sofisticati. Gli attacchi alla supply chain possono compromettere interi sistemi attraverso aggiornamenti software malevoli o dispositivi compromessi. Per mitigare questi rischi, è essenziale implementare valutazioni del rischio dei fornitori, adottare sistemi di intelligence sulle minacce in tempo reale e applicare il principio del minimo privilegio.

Infrastrutture Critiche

Le infrastrutture critiche sono particolarmente vulnerabili agli attacchi informatici. L’attacco al Colonial Pipeline del 2021 ha evidenziato l’impatto devastante di tali incidenti, sottolineando la necessità di una sicurezza proattiva.

La Direttiva NIS2 dell’Unione Europea, che entrerà in vigore nell’ottobre 2024, obbliga le aziende a gestire la sicurezza delle loro supply chain e delle relazioni con i fornitori, promuovendo valutazioni del rischio coordinate a livello nazionale.

La Direttiva CER (Resilienza delle Entità Critiche) dell’UE è un altro strumento normativo importante che entrerà in vigore per migliorare la resilienza delle infrastrutture critiche. Questa direttiva richiede agli Stati membri di identificare le entità critiche nei settori chiave come l’energia, i trasporti, la sanità e le infrastrutture digitali, e di garantire che queste entità adottino misure di sicurezza e piani di resilienza adeguati. La Direttiva CER mira a ridurre le vulnerabilità e migliorare la capacità di risposta e recupero in caso di incidenti che possano compromettere la continuità dei servizi essenziali.

Tecnologie Disruptive e Industy 5.0

L’Industria 5.0 richiede un approccio avanzato alla cyber security che integri AI, tecnologie anti-quantistiche e strategie di sicurezza della supply chain per proteggere le infrastrutture critiche e garantire la continuità operativa in un contesto di crescente complessità e interconnessione globale.

Partecipa al Forum ICT Security 2024

Il 22° Forum ICT Security offre un programma ricco e variegato, con sessioni che coprono una vasta gamma di temi cruciali per il futuro della cybersecurity. È un’opportunità imperdibile per aggiornarsi sulle ultime innovazioni, scambiare idee con i leader del settore e scoprire nuove soluzioni per proteggere le proprie organizzazioni dalle minacce informatiche.

La partecipazione è gratuita previa iscrizione online al seguente link: https://www.ictsecuritymagazine.com/eventi/register

Relatori e Tavole Rotonde

Il Forum ICT Security 2024 ospiterà una serie di tavole rotonde e keynote con relatori di spicco, esperti di cyber security e leader del settore. Questi interventi offriranno una panoramica completa su casi reali, best practice, soluzioni e strategie innovative per rafforzare la sicurezza delle organizzazioni in un panorama di minacce sempre più sofisticate.

A Chi è Rivolto

Il Forum ICT Security è un evento B2B e si rivolge a:

- Security Manager (CSO, CISO)

- IT Manager (CIO)

- OT Manager

- Network Security Managers

- CFOs, CXOs

- Risk Managers

- Datacenter and Infrastructure Managers

- Business Continuity Managers

- Forze dell’Ordine

- Autorità Giudiziarie

- Business Manager (LoB, GM, CEO)

- Progettisti, Buyer, Auditor e Sviluppatori Software IT

- Professionisti Information Security

- Università e Centri Ricerca

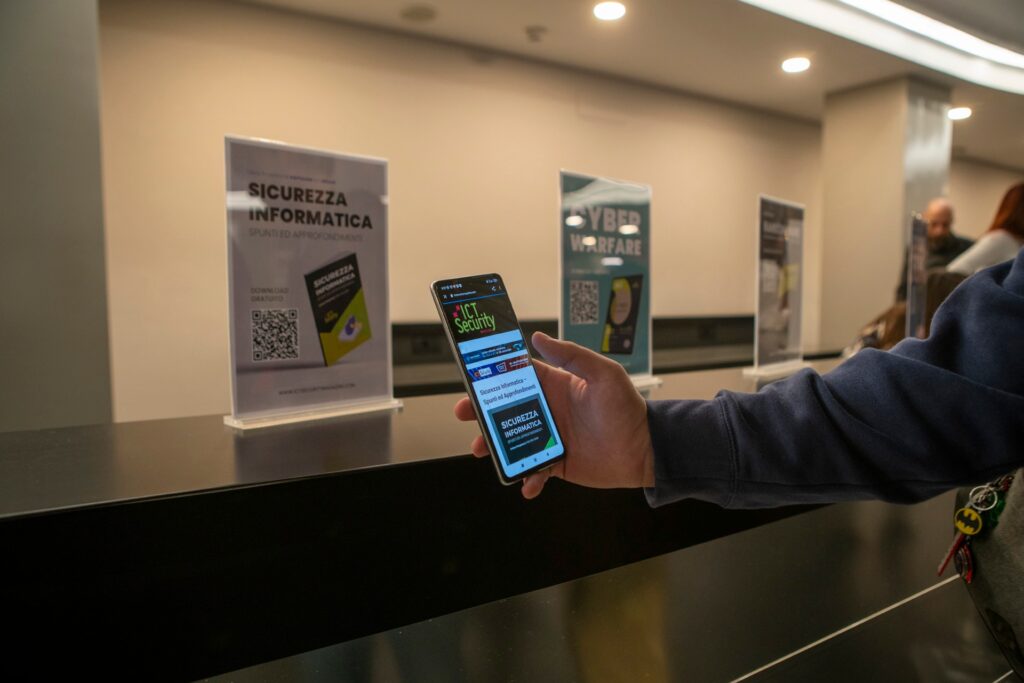

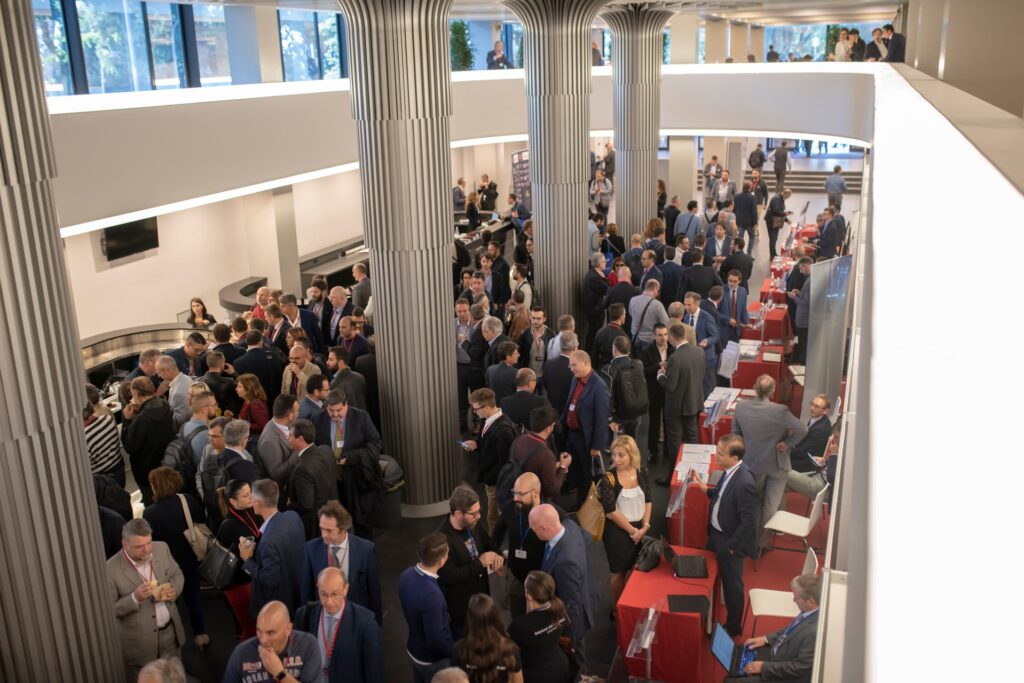

Area Expo e Networking

Nell’area expo sarà possibile scoprire le tecnologie e i prodotti di sicurezza informatica più recenti. Un’occasione unica per osservare, testare e confrontare le diverse soluzioni sul mercato, garantendo scelte informate.

Orari e Location

Entrambe le due giornate di evento avranno inizio alle ore 8:00 e si concluderanno alle ore 16:30.

La manifestazione avrà luogo all’Auditorium della Tecnica, Viale Umberto Tupini 65 – Roma.

Qui i dettagli su come raggiungere la struttura: https://www.ictsecuritymagazine.com/eventi/forumictsecurity2024#location

L’obiettivo del 22° Forum ICT Security è quello di promuovere una cultura della sicurezza informatica solida e condivisa, regalando ai visitatori anche una preziosa opportunità di networking. Iscriviti subito: https://www.ictsecuritymagazine.com/eventi/register

https://www.ictsecuritymagazine.com/notizie/22-forum-ict-security-esplora-le-frontiere-della-cybersecurity/