Il formato per i documenti di testo si conferma come uno dei vettori di attacco preferiti dai pirati informatici. Come funziona la tecnica di attacco.

Non si tratta di una novità assoluta, ma l’RTF Template Injection rappresenta una strategia che i gruppi di hacker di stato legati a Russia, Cina e India stanno utilizzando con un certo successo per aggirare i sistemi di protezione delle loro vittime.

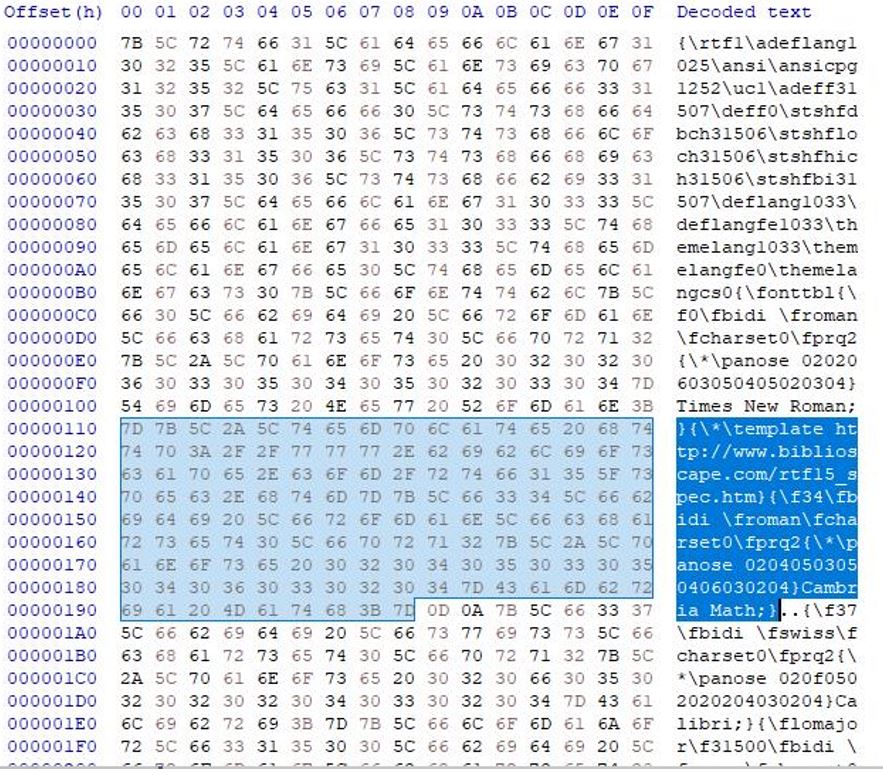

Come spiegano in un report pubblicato su Internet i ricercatori di Proofpoint, lo stratagemma utilizzato dai pirati è quello di usare le funzionalità dei modelli RTF per elaborare il contenuto del file e “trasformarlo” in una URL che avvia il download di un malware.

Non è la prima volta che i file in formato RTF finiscono sotto i riflettori a causa della “malleabilità” dei contenuti e della possibilità che i pirati informatici li utilizzino come vettore di attacco. Secondo gli autori del report, però, questa tecnica sarebbe più semplice da sfruttare rispetto ad altre garantendo, allo stesso tempo, una maggiore efficacia.

In particolare, l’uso di file RTF avrebbe preso piede a partire dalla primavera 2021, quando alcuni gruppi APT (Advanced Persistent Threat) come il team DoNot, che sarebbe stato il primo a utilizzarlo.

In seguito (l’ultimo caso è datato ottobre 2021) lo stratagemma sarebbe stato utilizzato dal gruppo Gamaredon, legato ai servizi segreti di Mosca.

Il caso che gli analisti hanno approfondito maggiormente, però, è quello degli attacchi condotti ai danni di organizzazioni malesi da parte di TA423, che ha consentito di mettere in evidenza anche le tecniche di ingegneria sociale sfruttate di pirati per aggirare i controlli di Word nei confronti dei documenti che contengono componenti attivi come quelli usati nella RTF Template Injection.

Nel dettaglio, il documento è stato “arricchito” da un messaggio apparentemente visualizzato dal software di videoscrittura (ma in realtà integrato nel documento) che invita a consentire l’esecuzione delle macro per superare un problema di compatibilità. Qualcosa di sicuramente già visto, che però mantiene un’indubbia efficacia.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2021/12/06/rtf-template-injection-ecco-la-nuova-tecnica-dei-gruppi-apt/?utm_source=rss&utm_medium=rss&utm_campaign=rtf-template-injection-ecco-la-nuova-tecnica-dei-gruppi-apt