Il team Security Intelligence di Microsoft ha recentemente proposto un’analisi dettagliata relativa a un attacco BEC (Business Email Compromise), sottolineando l’estrema rapidità con cui agiscono gli attaccanti.

Con la denominazione BEC si indica un metodo utilizzato dai criminali per accedere a un account email di un’organizzazione, impersonando una persona di fiducia e convincendo i dipendenti a trasferire denaro o fornire informazioni sensibili.

I criminali utilizzano abitualmente tattiche sofisticate come il phishing e l’ingegneria sociale per ottenere accesso all’account email della vittima e commettere frodi finanziarie senza essere rilevati.

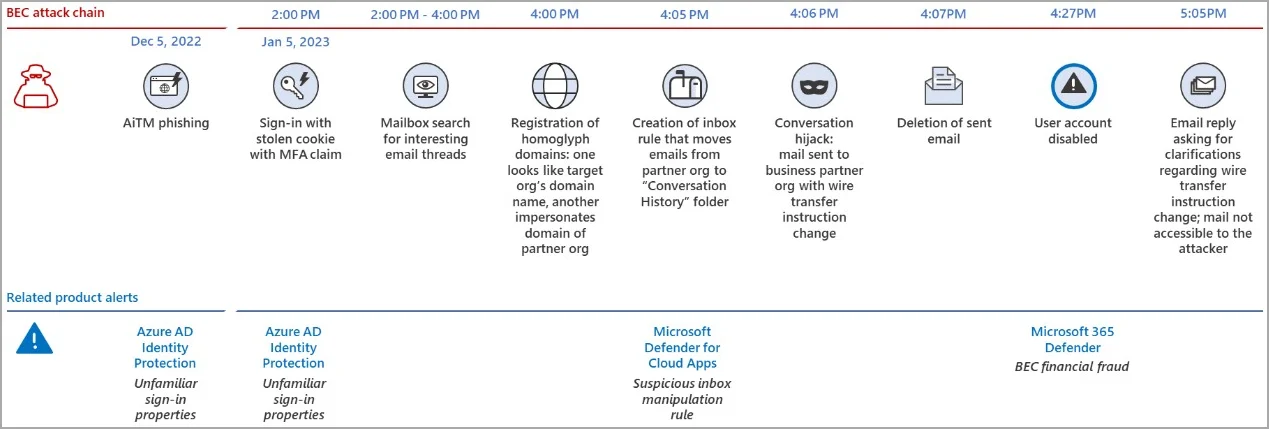

L’attacco analizzato dal Security Intelligence Team di Microsoft è stato eseguito nel giro di circa due ore, dal momento in cui l’attaccante ha ottenuto accesso alle credenziali compromesse fino al dirottamento (hijacking) di un thread di posta elettronica.

Fonte: Microsoft Security Intelligence

La rapidità è un fattore essenziale

Questa rapidità dell’attacco rende difficile per le vittime identificare i segnali di pericolo e adottare misure preventive. Nel caso in esame l’attaccante ha utilizzato la tecnica “adversary-in-the-middle” per rubare il cookie di sessione della vittima, e aggirare così la protezione MFA.

Una volta all’interno dell’organizzazione, l’attaccante ha sfruttato la tecnica del thread hijacking, aggiungendo un messaggio fraudolento come continuazione di una comunicazione esistente; in questo modo aumentano sensibilmente le probabilità che il destinatario lo consideri legittimo.

L’attaccante ha costruito domini contraffatti e nell’arco di cinque minuti ha creato una regola di posta in arrivo per indirizzare i messaggi di un partner commerciale a una cartella specifica.

Un minuto dopo ha inviato un’e-mail al partner chiedendo la modifica delle credenziali bancarie per l’accredito dei bonifici e ha immediatamente eliminato il messaggio inviato per ridurre la probabilità di scoperta essere scoperto.

L’intera operazione è durata solo 127 minuti, dimostrando l’estrema efficienza dell’attaccante. L’analisi si chiude però con una nota positiva, perché Microsoft 365 Defender ha rilevato l’attacco e ha disattivato l’account dell’utente compromesso, causando il fallimento del tentativo di frode.

Microsoft ha rivelato che la sua soluzione di sicurezza ha interrotto 38 attacchi BEC rivolti a 27 organizzazioni tramite l’analisi dei segnali XDR (eXtended Detection and Response) su endpoint, identità, e-mail e applicazioni SaaS.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2023/03/17/gli-attacchi-bec-sono-sempre-piu-veloci/?utm_source=rss&utm_medium=rss&utm_campaign=gli-attacchi-bec-sono-sempre-piu-veloci