Negli ultimi anni la Corea del Nord si è distinta nel panorama delle minacce per la persistenza e l’efficacia delle sue operazioni cyber, che hanno colpito organizzazioni governative, infrastrutture critiche e aziende private in tutto il mondo.

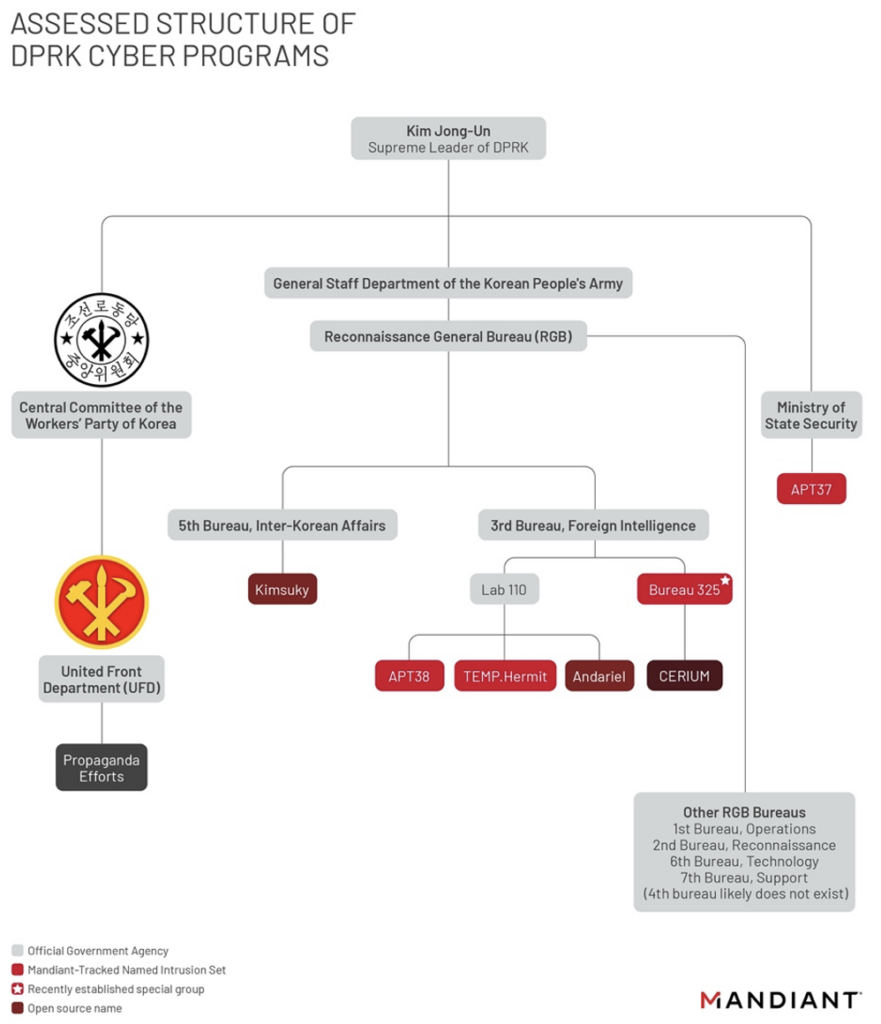

Il governo di Pyongyang ha avviato un programma cyber estremamente articolato che può contare su numerosi gruppi APT (Advanced Persistent Threat) i quali rispondono al Reconnaissance General Bureau e al Ministero della Sicurezza di Stato.

Secondo stime degli analisti di intelligence, l’esercito cyber del paese potrebbe contare su più di 6500 specialisti che operano principalmente sotto la direzione dell’Unità 180 dell’agenzia d’intelligence nazionale (Reconnaissance General Bureau, RGB). Secondo gli esperti dell’azienda di threat intelligence Mandiant, la struttura cyber del Paese asiatico è caratterizzato da grande flessibilità e per questo in grado di modificare la propria organizzazione secondo le esigenze dettate dagli eventi.

L’Unità 180, o Reconnaissance General Bureau (RGB), è il vero motore della strategia cyber nordcoreana P : il suo compito è di reclutare talenti, definire programmi formativi idonei e, ovviamente, coordinare le operazioni nello spazio cibernetico.

Ad oggi non esistono dati ufficiali sulla struttura dei vari gruppi che compongono l’esercito cyber del Paese, trattandosi di informazioni classificate e per questo motivo non pubblicamente disponibili.

L’unica certezza è una crescente capacità riscontrata negli ultimi anni degli attori nation-state che operano per conto del governo nordcoreano.

Tutto ciò è possibile solo grazie al forte commitment del leader supremo Kim Jong Un, che ha sempre sostenuto a pieno il programma militare del paese dando priorità allo sviluppo di nuove capacità militari, comprese le operazioni cibernetiche.

I diversi gruppi operano secondo una strategia condivisa, perseguendo finalità di spionaggio, sabotaggio, disinformazione e anche obiettivi economici, con l’intento di finanziare le proprie operazioni militari.

Oltre alle attività condotte dal Reconnaissance General Bureau, il Ministero della Sicurezza di Stato e il Dipartimento del Fronte Unito (UFD) supportano le operazioni del governo nordcoreano specializzandosi rispettivamente in campagne di spionaggio nei confronti di obiettivi di altro profilo e in attività di propaganda.

Sebbene le i diversi gruppi APT operino spesso sotto la direzione di Dipartimenti e/o Bureau differenti, le analisi condotte da agenzie cyber governative e da aziende di sicurezza informatica hanno dimostrato un’intensa collaborazione tra le varie entità della struttura cyber nazionale. Sono state più volte dimostrate sovrapposizioni delle strutture di comando e controllo, così come una condivisione dei malware presenti nell’arsenale dei vari gruppi.

Il General Staff Department (GSD)

Il GSD è sicuramente la principale agenzia all’interno delle milizie del governo della Corea del Nord, che pianifica e coordina la quasi totalità delle operazioni condotte dall’esercito del Paese, ivi incluse le operazioni nel cyberspazio.

Compito del GSD è definire gli obiettivi in linea con le strategie definite dal governo e assicurarsi che gli stessi vengano raggiunti.

Tra le principali responsabilità dell’agenzia rientrano l’addestramento, la logistica e la gestione delle comunicazioni militari dell’esercito nordcoreano.

Il Reconnaissance General Bureau (RGB) dipende direttamente dal General Staff Department (GSD), sebbene si tratti di fatto di due agenzie separate e con ruoli distinti all’interno delle forze armate della Corea del Nord.

Reconnaissance General Bureau

Il Reconnaissance General Bureau è l’unità all’interno dell’esercito nordcoreano che si specializza in attività di cyber spionaggio, di intelligence e persino di sabotaggio in un contesto di information warfare. Si ritiene siano almeno 6 gli uffici afferenti all’agenzia per lo svolgimento delle operazioni nel cyberspazio, tuttavia il 3rd Bureau (Foreign Intelligence) e il 5th Bureau (Inter-Korean Affairs) sono sicuramente le divisioni a cui si afferiscono la quasi totalità degli APT responsabili delle campagne condotte negli ultimi anni.

Quando si analizzano le operazioni di spionaggio attribuite al governo nordcoreano, spesso si cade nell’errore di attribuirle al più popolare gruppo di hacking del Paese, noto come Lazarus.

Lazarus è un gruppo APT che opera direttamente sotto il controllo del RGB, la cui attività è aumentata in maniera significativa dal 2014. Si riconoscono al gruppo elevate competenze tecniche che consentono ai suoi membri di disporre di un’ampia gamma di malware e custom tools utilizzati in attacchi mirati.

Si ritiene che il gruppo sia attivo dal 2009 (probabilmente già nel 2007 si sarebbe reso responsabile di alcuni attacchi di difficile attribuzione) ed è stato coinvolto sia in campagne di spionaggio informatico che in attività di sabotaggio volte a distruggere i sistemi presi di mira.

Il gruppo è considerato responsabile del massiccio attacco ransomware WannaCry, di una serie di attacchi contro il sistema interbancario internazionale SWIFT nel 2016 e del clamoroso attacco a Sony Pictures nel 2014.

Lazarus ha mostrato con continuità la capacità di condurre operazioni complesse e di accrescere le proprie capacità cyber: gli attacchi sono diventati negli anni più insidiosi e si sono avvalsi di tecnologie in grado di eludere i sistemi avversari a mano a mano che gli stessi venivano adattati per individuare la minaccia nordcoreana.

Proprio la capacità camaleontica del gruppo ha spesso ingannato gli analisti di cybersecurity, facendo attribuire le campagne individuate al popolare APT.

Approfondendo l’analisi della struttura cyber nordcoreana si individuano due componenti principali del 3rd Bureau, rispettivamente identificate come il Lab 110 e il Bureau 325.

Secondo gli esperti, il Lab 110 si concentrerebbe su attacchi con motivazione finanziaria e si comporrebbe di tre distinti gruppi APT identificati come TEMP.Hermit, APT38 e Andariel. Le operazioni di questi tre gruppi sono spesso identificate sotto il nome Lazarus; tuttavia, parliamo di tre distinte unità militari operanti sotto un medesimo coordinamento.

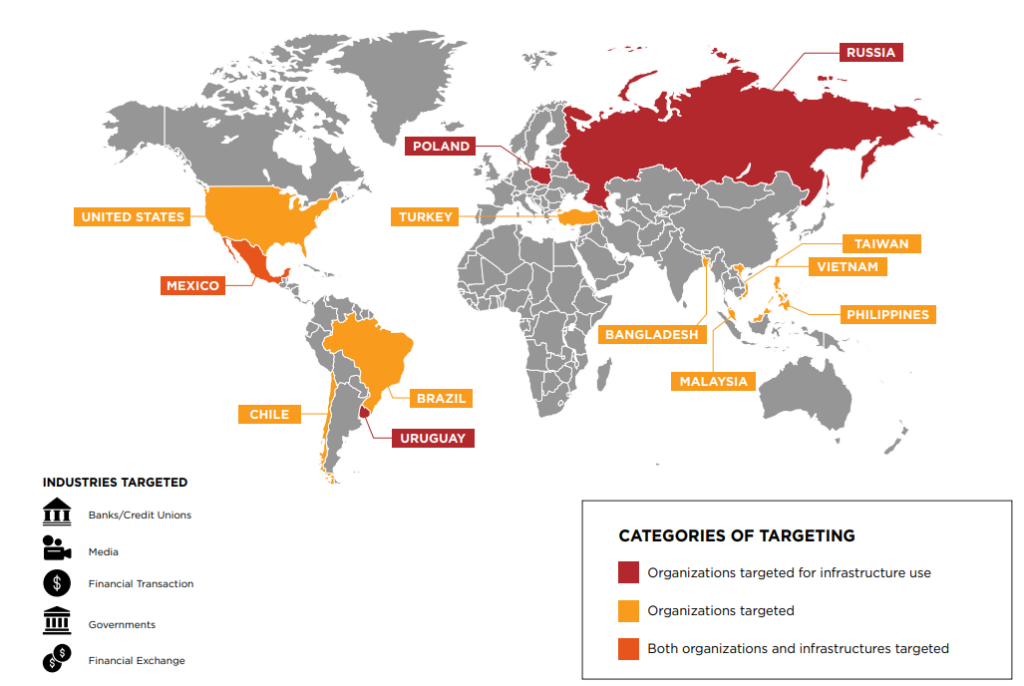

Il gruppo APT38, ad esempio, è stato spesso identificato come responsabile di attacchi contro istituzioni finanziarie che hanno portato al furto di centinaia di milioni di dollari dalle banche di tutto il mondo.

Attivo almeno dal 2014, secondo gli esperti internazionali sarebbe coinvolto direttamente negli attacchi contro il sistema SWIFT, in particolare l’attacco alla Vietnam’s TP Bank nel 2015, alla Bangladesh’s Central Bank nel 2016, alla Taiwan’s Far Eastern International nel 2017, a Bancomext in Mexico nel 2018 e al Banco de Chile nel 2018.

Pur trattandosi di attacchi protratti nel tempo, vale la pena sottolineare come questo gruppo sia sempre riuscito a eludere i sistemi di sicurezza a protezione delle strutture finanziarie, sebbene le sue operazioni fossero state precedentemente riportate da diverse aziende di sicurezza.

Il gruppo negli anni si è anche specializzato nell’utilizzo di ransomware e ha sviluppato framework come MATA, in grado di colpire sistemi basati su sistemi operativi Windows, Linux e macOS.

Nel 2018 gli esperti dell’azienda FireEye hanno prodotto un report2 dettagliato sulle operazioni dell’APT38 sottolineando come lo stesso, invece di ottenere semplicemente accessi ai sistemi obiettivo per trasferire fondi il più rapidamente possibile, operi in modo più simile alle operazioni di spionaggio, caratterizzate da minuziose ricognizioni all’interno di istituzioni finanziarie compromesse e bilanciando obiettivi motivati finanziariamente con l’analisi dei sistema di difesa usati dalle vittime. APT38 condivide il proprio arsenale con l’unità TEMP.Hermit.

Gli attacchi con motivazione finanziaria da parte del gruppo sono arrivati ai giorni nostri: all’inizio del 2023 l’FBI ha confermato che nel giugno 2022 una operazione congiunta da parte del gruppo Lazarus APT e del gruppo APT38 ha portato al furto di criptovalute per un valore di 100 milioni di dollari alla società Blockchain Harmony Horizon Bridge.

Il 27 giugno 2022, gli hacker nordcoreani hanno iniziato a trasferire3 i fondi (circa 39 milioni di dollari) attraverso il servizio di mixer Tornado Cash per riciclare i profitti illeciti.

La società di sicurezza blockchain Elliptic è stata in grado di analizzare le transazioni anche dopo l’utilizzo del servizio mixer e ha confermato l’attribuzione alle unità del governo di Pyongyang.

Gli esperti dell’FBI hanno riferito che il 13 gennaio 2023 gli hacker nordcoreani hanno utilizzato il protocollo RAILGUN per riciclare oltre 60 milioni di dollari in ethereum (ETH) rubati in giugno. Quindi gli attaccanti hanno inviato una parte dei fondi rubati a exchange e li hanno convertiti in bitcoin (BTC).

Il livello di complessità dell’attacco e il coordinamento mostrato in occasione dell’intrusione forniscono una dimostrazione delle capacità di queste unità nel cimentarsi con nuove tecnologie e protocolli al fine di condurre attacchi sempre più complessi e difficili da individuare.

Anche il gruppo Andariel è stato collegato ad attacchi finanziariamente motivati; tuttavia ad esso si attribuiscono anche attacchi contro le infrastrutture critiche.

Nel 2022 i ricercatori di Kaspersky hanno attribuito al gruppo il ransomware Maui, usato in attacchi contro le strutture sanitarie.

Gli esperti notarono che, circa dieci ore prima della distribuzione del ransomware all’interno nelle reti delle aziende prese di mira, gli attaccanti avevano distribuito una variante del noto malware DTrack, riconosciuto come un codice malevolo in disponibilità esclusiva proprio dell’APT Andariel.

Kaspersky ha poi scoperto che la variante DTrack impiegata negli attacchi contro le società giapponesi, russe, indiane e vietnamite ha una somiglianza del codice dell’84% con i campioni utilizzati nelle campagne di spionaggio informatico attribuite all’APT Andariel.

L’ultimo dei gruppi afferenti al Lab 110 è l’APT TEMP.Hermit, che diversamente dai precedenti gruppi si specializza in attività di intelligence con attacchi rivolti principalmente a strutture governative, alla difesa e a organizzazioni operanti nel settore finanziario e delle telecomunicazioni.

Di recente costituzione è il Bureau 325, istituito probabilmente nel gennaio 2021 per rispondere a nuove esigenze del RGB. Si ritiene ad esempio che l’unità sia stata creata dopo lo scoppio della pandemia di Coronavirus e che tra i compiti della stessa vi siano state campagne di intelligence mirate alle attività di spionaggio nei confronti delle organizzazioni di ricerca e produzione di vaccini anti COVID-19.

Secondo le rivelazioni di disertori, all’interno del Bureau 325 è stata creata un’unità nota come “CERIUM”.

Gli esperti di sicurezza di Microsoft sostengono4 che il gruppo APT Cerium si è impegnato in attacchi di spear-phishing a tema Covid-19 fingendosi l’Organizzazione Mondiale della Sanità.

Come sottolineato il direttivo RGB è responsabile anche delle attività afferenti al Bureau 5, all’interno del quale si colloca il gruppo APT Kimsuky.

Il gruppo Kimsuky (noto anche come ARCHIPELAGO, Black Banshee, Thallium, Velvet Chollima, APT43) è stato individuato per la prima volta da Kaspersky nel 2013. Alla fine di ottobre 2020, l’US-CERT ha pubblicato un rapporto sulle attività di Kimusky che ha fornito informazioni sulle loro tecniche, tattiche e procedure (TTP) e sulle infrastrutture utilizzate nelle sue campagne.

Il gruppo APT prende di mira principalmente think tank e organizzazioni in Corea del Sud, oltre a diverse entità negli Stati Uniti, in Europa e in Russia.

Negli anni Kimsuky ha colpito organizzazioni militari, manifatturiere, accademiche e think tank con competenze specifiche in materia di difesa e sicurezza (in particolare sicurezza nucleare e politiche di non proliferazione). Il gruppo si è distinto in attività di intelligence e furto di dati finanziari, con particolare riferimento ad organizzazioni attive in Corea del Sud. Le informazioni acquisite sono poi utilizzate per la raccolta di dati e la creazione di infrastrutture di attacco per future operazioni di spionaggio informatico.

In una recente campagna, il gruppo si è concentrato sui programmi nucleari tra Cina e Corea del Nord, rilevanti per la guerra in corso tra Russia e Ucraina.

Il United Front Department (UFD) ed il Ministry of State Security (MSS), dalla propaganda al controspionaggio

Lo United Front Department (UFD) è un’agenzia il cui compito principale è l’attività di propaganda a livello internazionale. UFD promuove la dottrina del Partito del Lavoro della Corea del Nord, esaltando la figura del leader supremo Kim Jong Un e auspicando una riunificazione con la Corea del Sud sotto il suo controllo.

Al MSS è assegnata la funzione di controspionaggio del governo nordcoreano sul fronte interno e internazionale. Il gruppo APT37 rappresenta l’unità operativa della divisione per la raccolta di informazioni di interesse strategico, militare, politico ed economico del Paese.

APT37 è attivo almeno dal 2012 e negli anni le sue operazioni sono state probabilmente tra le più sofisticate attribuite alla Corea del Nord. Il gruppo ha dimostrato la capacità di sviluppare e utilizzare zero-day exploit in popolari software, come Adobe Flash Player, per compromettere i sistemi presi di mira.

Le campagne di spionaggio condotte dal gruppo APT37 hanno preso di mira principalmente organizzazioni governative, nel settore della difesa e dei media della Corea del Sud.

Altri obiettivi del gruppo sono organizzazioni in Giappone, Vietnam e Medio Oriente.

L’arsenale impiegato comprende molteplici malware, tra cui il wiper RUHAPPY, lo strumento di esfiltrazione CORALDECK, i downloader GELCAPSULE e HAPPYWORK, i loader MILKDROP e SLOWDRIFT, l’infostealer ZUMKONG e le backdoor tracciate come DOGCALL, KARAE, POORAIM, WINERACK, ROKRAT, BLUELIGHT, DOLPHIN e SHUTTERSPEED.

Relazione con la Cina

Secondo la testimonianza di un alto funzionario dell’intelligence sudcoreana, il leader Kim Jong Un avrebbe affermato che «La guerra informatica, insieme alle armi nucleari e ai missili, è una “spada multiuso” che garantisce la capacità dei nostri militari di colpire senza sosta».

La Corea del Nord considera le campagne di hacking un pilastro della sua strategia militare.

Sabotaggio, intelligence e attacchi condotti contro istituzioni finanziarie rendono il piccolo Stato una concreta minaccia per qualunque Paese ritenuto ostile dal suo leader.

Nel biennio 2021-2022, gli hacker nordcoreani avrebbero rubato poco meno di un miliardo di dollari in criptovalute offrendo al Paese un sostentamento economico cruciale per la sua sopravvivenza.

Ma com’è possibile che una nazione con un accesso apparentemente limitato a Internet possa rendersi responsabile di campagne di hacking così efficaci e pericolose?

Sebbene i principali governi occidentali abbiano cementato un’alleanza, anche sotto il profilo cyber, per contrastare le operazioni della Corea del Nord, il Paese può contare sul supporto strategico offerto dal Partito Comunista Cinese (PCC) alle sue campagne cyber.

Gli analisti di intelligence occidentali sono al corrente che proprio il governo cinese ha ospitato unità hacking di élite della Corea del Nord in città di confine come Shenyang. Diverse unità all’interno dell’esercito cyber sono state addirittura formate presso prestigiose università tecnologiche e istituti di ricerca cinesi, tra cui l’Harbin Institute of Technology, che ospita regolarmente studenti di informatica nordcoreani.

Il governo cinese continua a sostenere la crescita delle capacità informatiche nordcoreane con l’intento di far sviluppare un “asse cibernetico” in grado di minacciare e indebolire interessi degli Stati Uniti.

A dimostrazione di tutto ciò, nel 2019 il Ministro dell’Istruzione cinese ha firmato un accordo con il governo nordcoreano sulla continuazione degli scambi e dei partenariati educativi dal 2020 al 2030.

Nel 2016, un ricercatore di sicurezza informatica sudcoreano ha stimato6 che in Cina operano da 600 a 1000 hacker appartenenti a unità impiegate del governo nordcoreano e specializzate in operazioni cibernetiche di guerra informatica. È noto, inoltre, che il traffico proveniente dal Paese transita attraverso le reti di provider cinesi.

Nell’ottobre 2020 John Demers, allora assistente procuratore generale degli Stati Uniti per la sicurezza nazionale, ha affermato nel corso di un evento che «c’è supporto attraverso l’infrastruttura informatica cinese. Probabilmente c’è supporto in termini di condivisione di competenze e formazione da parte cinese».

Le unità cyber nordcoreane possono beneficiare di questo supporto e delle informazioni fornite dagli esperti di Pechino per camuffare l’origine dei loro attacchi e adottare false flag con l’intento di renderne difficile l’attribuzione. A differenza di quanto accade per armamenti convenzionali, lo sviluppo di capacità informatiche offensive non dipende dall’approvvigionamento di attrezzature specializzate difficili da ottenere per un Paese sotto perenne embargo, né tantomeno risulta particolarmente costoso.

Un rapporto pubblicato nel 2017 dall’azienda di threat intelligence Recorded Future rivelò anche una significativa presenza fisica e virtuale di unità nordcoreane anche in India. Secondo gli esperti quasi il 20% di tutta l’attività Internet nordcoreana osservata da aprile a luglio 2017 coinvolse l’India.

Uno sguardo al presente per anticipare il futuro

La Corea del Nord negli ultimi anni si è resa protagonista di un numero significativo di operazioni cibernetiche, continuando a perseguire una aggressiva strategia cyber.

Le varie unità descritte si sono avvicendate in molteplici campagne di spionaggio e in operazioni con finalità estorsive, con l’intento di raccogliere fondi per sovvenzionare l’ambizioso programma militare del Paese.

Numerose sono le campagne malware contro le istituzioni governative in tutto il mondo, così come attacchi ad istituzioni finanziarie e operatori nel settore delle criptovalute.

Un elemento di forte preoccupazione da parte dei governi occidentali è una escalation in attacchi che hanno preso di mira organizzazioni operanti in settori critici, come banche e strutture sanitarie.

Il ricorso a ransomware in attacchi contro infrastrutture critiche ha indotto le agenzie statunitensi (NSA, FBI, CISA) e della Corea del Sud (il Dipartimento della salute e dei servizi umani, il Servizio di intelligence nazionale della Repubblica di Corea – ROK e l’Agenzia per la sicurezza della difesa della ROK) a emettere emesso un avviso congiunto8 su attacchi ransomware in corso contro le organizzazioni della sanità pubblica e altre entità nel settore delle infrastrutture critiche.

Nell’ultimo anno i gruppi Lazarus e Kimsuky si sono rivelati i più attivi nel panorama nazionale e internazionale. Gli APT nordcoreani hanno dimostrato la capacità di potenziare il proprio arsenale cyber, ad esempio con lo sviluppo di nuovi malware concepiti per colpire anche piattaforme macOS oppure exploit in grado di sfruttare vulnerabilità zero-day per compromettere i sistemi obiettivo.

Lazarus, ad esempio, ha utilizzato nuovi malware sviluppati per colpire sistemi Linux e MacOS nell’ambito dell’operazione tracciata come Operation Dream Job.

Il gruppo APT è inoltre sospettato di essere il principale responsabile dell’attacco alla supply chain del software 3CX, che ha consentito di colpire società operanti nel settore delle criptovalute così come almeno due infrastrutture critiche nel settore dell’energia.

Ad inizio anno, l’FBI ha confermato che nel giugno 2022 il Gruppo Lazarus, in collaborazione con l’unità APT38, ha rubato 100 milioni di dollari in criptovalute dall’azienda Harmony Horizon Bridge.

A conferma dell’intensa attività da parte di attori nation-state nordcoreani contro il comparto delle criptovalute, in dicembre l’agenzia di spionaggio della Corea del Sud, il National Intelligence Service, ha stimato che gli APT legati alla Corea del Nord hanno rubato circa 1,5 trilioni di won (circa 1,2 miliardi di dollari) in criptovalute e altre risorse virtuali negli ultimi cinque anni.

Secondo l’agenzia di spionaggio, più della metà delle risorse (circa 800 miliardi di won, 626 milioni di dollari) sono state rubate nel solo 2022.

Sul fronte domestico risulta intensa anche l’attività del gruppo Kimsuky che grazie ad una nuova collezione di strumenti, come il tool di ricognizione ReconShark, ha preso di mira varie entità nella Corea del Sud.

Interessante anche l’utilizzo di attacchi di credential harvesting da parte del gruppo APT38 contro aziende di differenti settori. Gli analisti evidenziano come le unità della Corea del Nord per la prima volta hanno cominciato ad utilizzare questa modalità di attacco su larga scala dalla fine dello scorso anno.

Nei prossimi mesi, i gruppi APT nordcoreani continueranno incessanti nelle proprie operazioni: preoccupano soprattutto attacchi con finalità estorsiva basati su ransomware, soprattutto se indirizzati a infrastrutture critiche. Questi attacchi consentono al governo di Pyongyang di raccogliere fondi tramite attacchi di difficile attribuzione.

Le capacità cyber del Paese aumentano con l’intensificarsi delle operazioni, grazie anche alla grande flessibilità e all’elevato livello di collaborazioni tra le varie articolazioni che compongono la struttura cyber all’interno dell’apparato militare nazionale.

Articolo a cura di Pierluigi Paganini

Pierluigi Paganini è Ceo di CYBHORUS e Membro del Gruppo Ad-Hoc Working Group on Cyber Threat Landscape dell’agenzia europea ENISA. E’ Adjunct Professor in Cyber Security presso l’Università Luiss Guido Carli e Coordinatore scientifico del Master in Cyber Security del Sole24Ore Formazione. Ha fondato Cybaze, uno dei principali poli privati di cyber security poi acquisito dal gruppo Tinexta. Pierluigi Paganini è fondatore di Security Affairs, tra i primi blog al mondo di Cyber Security e collabora con le principali testate giornalistiche nazionali ed internazionali. Gestisce la rubrica “Sicuri nella Rete” per la Repubblica ed è autore per la rubrica VERIFIED dell’agenzia ANSA. Nel 2017 è stato membro del gruppo italiano “Ise-Shima Cyber Group” (ISCG) in occasione del G7 Italia, un nuovo Working Group del G7 sulle tematiche che riguardano il Cyberspace. E’ co-autore della dichiarazione di Lucca, approvato dai Ministri del G7, concernente la dichiarazione sulle norme di comportamento degli stati nel Cyberspace.

https://www.ictsecuritymagazine.com/articoli/corea-del-nord-un-piccolo-stato-che-ambisce-a-divenire-una-cyber-potenza/