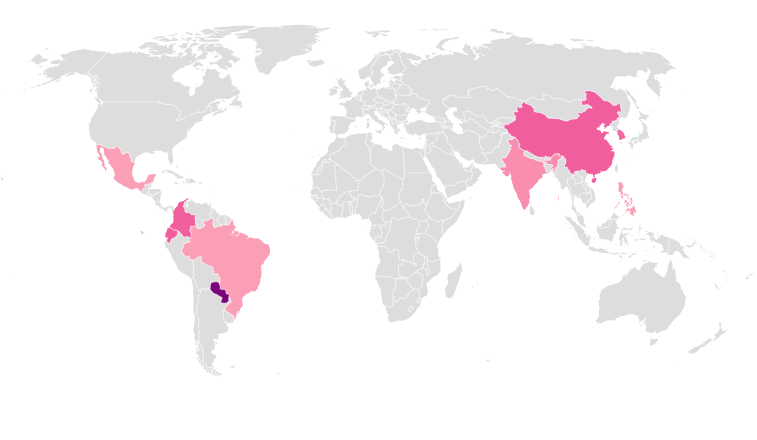

Il malware è comparso lo scorso 14 gennaio. Gli esperti: “Per ora si diffonde in Asia e Sudamerica, ma potrebbero essere solo l’inizio”.

Una leggenda metropolitana piuttosto diffusa sostiene che a preoccuparsi dei malware dovrebbero essere solo gli utenti Windows, storicamente bersagliati con maggiore frequenza dai pirati informatici.

A sconfessare questa credenza ci sta pensando (tra gli altri) un nuovo trojan che prende di mira eslcusivamente i sistemi Linux e macOS. Si chiama SpeakUp ed è stato individuato per la prima volta da Check Point a metà di gennaio.

Il trojan, che sfrutta una vulnerabilità (CVE-2018-20062) nel framework ThinkPHP, carica una shell PHP per installare una backdoor sul sistema. Come si legge nel report di Check Point, la piattaforma è di origine cinese ed è utilizzata principalmente in Asia. Stando ai dati della società di sicurezza, però, il trojan si sta diffondendo anche il America Latina.

I pirati informatici, però, non si sono limitati a sfruttare la falla di sicurezza di ThinkPHP, ma hanno dotato il loro malware di un arsenale di exploit “secondari” che SpeakUp usa per diffondersi sulle macchine collegate nella rete locale.

I ricercatori ne hanno individuate sei.

- a) CVE-2012-0874: JBoss Enterprise Application Platform Multiple Security Bypass Vulnerabilities

- b) CVE-2010-1871: JBoss Seam Framework remote code execution

- c) JBoss AS 3/4/5/6: Remote Command Execution (exploit)

- d) CVE-2017-10271: Oracle WebLogic wls-wsat Component Deserialization RCE

- e) CVE-2018-2894: Vulnerability in the Oracle WebLogic Server component of Oracle Fusion Middleware.

- f) Hadoop YARN ResourceManager – Command Execution (exploit)

- g) CVE-2016-3088: Apache ActiveMQ Fileserver File Upload Remote Code Execution Vulnerability.

SpeakUp ha tutte le funzionalità che ci si può aspettare da un trojan modulare, tra cui la possibilità di scaricare e installare ulteriori componenti.

Oltre a questi exploit, SpeakUp utilizza un modulo di brute forcing che utilizza un elenco di credenziali standard per cercare di violare le macchine raggiungibili in rete.

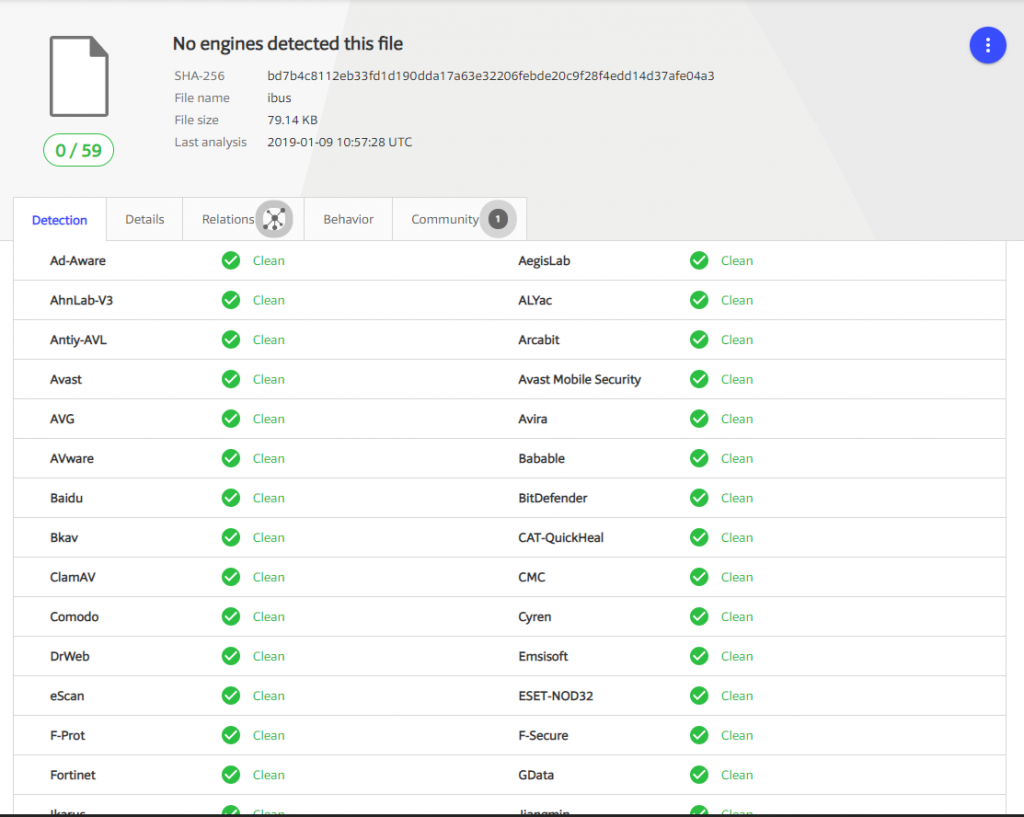

A renderlo particolarmente insidioso è il fatto che la maggior parte dei motori antivirus (ma la verifica su Virus Total fatta dai ricercatori risale allo scorso 9 gennaio) non lo identifica come un file pericoloso.

Per il momento il gruppo di cyber-criminali che sta utilizzando il trojan sembra essere interessato principalmente a sfruttare le macchine infette per generare cripto-valuta attraverso dei miner installati sui server.

Un modus operandi abbastanza comune tra i pirati informatici che prendono di mira i sistemi Linux, di solito installati su server con una discreta potenza di calcolo e che sono particolarmente appetibili per il mining.

Secondo i ricercatori, i miner installati per il momento avrebbero generato circa 107 Monero, per un valore di 4.500 dollari.

Il timore, però, è che gli autori di SpeakUp possano modificare l’exploit principale allargando così la platea delle potenziali vittime.

Please follow and like us:

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2019/02/05/speakup-il-trojan-per-linux-ha-cominciato-a-diffondersi-in-cina/