Il bug nel software per la gestione degli archivi compressi consente l’esecuzione di codice in remoto. E c’è chi offre 100.000 dollari per i dettagli…

Una vulnerabilità presente da almeno 19 anni in uno dei software più diffusi sui PC Windows mette a rischio almeno 500 milioni di utenti. A spiegarlo è Nadav Grossman, un ricercatore di Check Point che ha spulciato il codice di un programma “storico” come WinRAR.

WinRAR, almeno teoricamente, è uno shareware, cioè un software per il quale è disponibile una versione gratuita “in prova” ma che dovrebbe essere acquistato. In realtà la versione trial di WInRAR funziona regolarmente, salvo visualizzare periodicamente un “invito” a regolarizzare la licenza.

Come risultato, WinRAR è uno dei software più utilizzati dagli utenti Windows per gestire archivi compressi in diversi formati. Non stupisce, di conseguenza, che pirati informatici (e non solo) siano più che interessati a eventuali vulneraiblità in WinRAR.

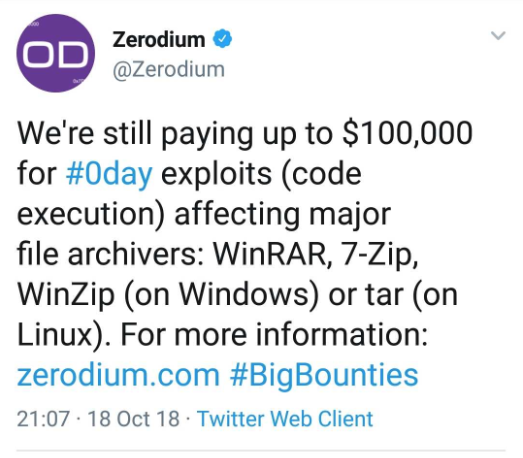

Per avere un’idea di quanto possa essere “appetitosa” una vulneraiblità “zero-day” nel celebre software per la estione degli archivi compressi, basta considerare che Zerodium, la società specializzata nella compravendita di exploit, è arrivata a offrire la bellezza di 100.000 dollari per uno zero-day di WinRAR.

Per fortuna, il bug n questione è stato scoperto da una società di sicurezza che si muove sui binari della responsible disclosure e, di conseguenza, l’exploit non rischia di finire nelle mani sbagliate.

Passando ai dettagli della vulnerabilità, Grossman spiega che tutto gira intorno al formato compresso ACE. Il formato proprietario ACE è piuttosto particolare. Per creare gli archivi è infatti indispensabile utilizzare WinACE, ma per estrarre i file è possibile utilizzare porzioni di codice libere, integrate (manco a dirlo) anche in WinRAR.

Ed è proprio nella gestione dei file compressi informato ACE che si annida la vulnerabilità scoperta da Grossman. Si tratta, spiega il ricercatore in un report distribuito alla stampa, di un bug che consente l’avvio di esecuzione di codice in remoto al momento stesso dell’estrazione dei file.

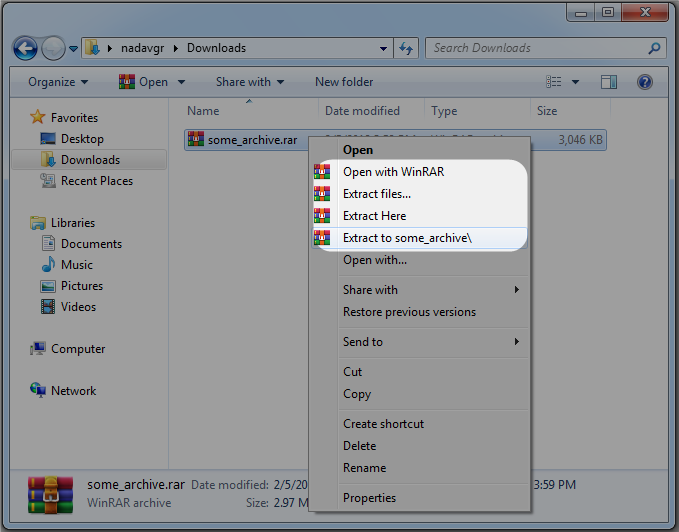

Detto in soldoni: non appena qualcuno apre un archivio malevolo in formato ACE usando WinRAR, il malware al suo interno viene installato sul computer.

Grossman spiega che è possibile anche utilizzare l’exploit per estrarre il file nella cartella che contiene i programmi che vengono inseriti nell’elenco delle applicazioni attivate all’avvio del computer (garantendo la persistenza di un eventuale malware) e che è anche possibile utilizzare SMB per colpire altre macchine collegate in rete.

Patch in arrivo? No. Dopo che Check Point ha contattato il team di sviluppo dedicato a WInRAR, infatti, I programmatori si sono resi conto che il progetto legato a UNACEV2.DLL, la libreria di terze parti utilizzata per estrarre gli archivi in formato ACE, non è stata aggiornata dal 2005 e che non è possibile avere accesso al codice sorgente.

La soluzione, quindi, è molto più pragmatica: WinRAR 5.70 beta1 (cioè la nuova versione del programma – ndr) non supporterà più il formato ACE.

Please follow and like us:

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2019/02/20/falla-in-winrar-vecchia-di-19-anni-mette-a-rischio-500-milioni-di-utenti/