Il panorama delle minacce informatiche continua a evolversi con una rapidità preoccupante.

A dirlo è il report sulle minacce digitali del secondo semestre 2024, pubblicato da Acronis, secondo cui il rischio per aziende e Managed Service Provider (MSP) è in costante crescita, con un allarmante aumento degli attacchi ransomware e del phishing basato sull’intelligenza artificiale.

A presentarlo, in occasione di un evento per la stampa specializzata, sono stati Denis Valter Cassinerio, Senior Director & General Manager South EMEA di Acronis e Irina Artioli, Cyber Protection Evangelist e TRU Researcher.

I numeri di Acronis

L’analisi condotta dall’Acronis Threat Research Unit evidenzia come nel secondo semestre del 2024, gli attacchi basati su email hanno registrato un incremento del 197% rispetto allo stesso periodo dell’anno precedente, mentre gli attacchi per organizzazione sono aumentati del 21%.

Denis Valter Cassinerio, Senior Director & General Manager South EMEA di Acronis.

Un dato particolarmente preoccupante è che la metà degli utenti ha subito almeno un attacco, con il 29% che si è imbattuto in tentativi di phishing tramite URL dannosi e il 14% che ha rilevato la presenza di malware.

Il risultato è che il 31,4% di tutte le e-mail ricevute nel secondo semestre del 2024 era spam e l’1,4% di queste conteneva malware o link di phishing.

Tra luglio e dicembre 2024, inoltre, quasi la metà degli utenti ha subito almeno un attacco tramite e-mail malevoli, spesso contenenti phishing o link dannosi.

Nel quarto trimestre del 2024, Acronis ha bloccato oltre 48 milioni di URL pericolosi sugli endpoint, con un aumento del 7% rispetto all’anno precedente.

L’attacco agli MSP

Gli MSP (Managed Service Provider) sono diventati bersagli privilegiati per gli attaccanti, che usano Il phishing come principale metodo di attacco, colpendo il 33% dei provider. Oltre al phishing, la compromissione delle credenziali e la catena di fornitura sono stati tra i punti di accesso chiave per gli hacker.

Nel secondo semestre del 2024, il phishing ha colpito un terzo dei provider, mentre gli exploit RDP (Remote Desktop Protocol) hanno rappresentato una delle principali porte d’ingresso per gli attacchi.

La situazione è aggravata dall’azione di attaccanti sempre più sofisticati, che utilizzano minacce persistenti avanzate per infiltrarsi negli MSP perché gestiscono i sistemi di molte aziende, rendendoli un bersaglio strategico grazie al quale arrivare a colpire i loro clienti.

Irina Artioli, Cyber Protection Evangelist e TRU Researcher di Acronis-

Per entrare e rimanere nascosti nei loro sistemi, si sfruttano due elementi chiave: dispositivi non aggiornati e tecniche Living-off-the-Land (LotL).

Nel primo caso, se un MSP utilizza software o hardware con falle di sicurezza non corrette, gli hacker possono sfruttarle per entrare nei sistemi senza essere rilevati.

Quanto alle tecniche LotL, invece di usare malware esterni, gli hacker utilizzano strumenti e programmi già presenti nel sistema della vittima per evitare di essere scoperti. Questo rende più difficile per gli antivirus e i sistemi di sicurezza individuare l’attacco, perché non sembrano comportamenti sospetti a prima vista.

In sintesi, gli attaccanti non lanciano attacchi veloci e rumorosi, ma entrano nei sistemi in modo discreto e vi rimangono a lungo, sfruttando vulnerabilità esistenti e strumenti di sistema per non farsi notare.

La crescita del ransomware

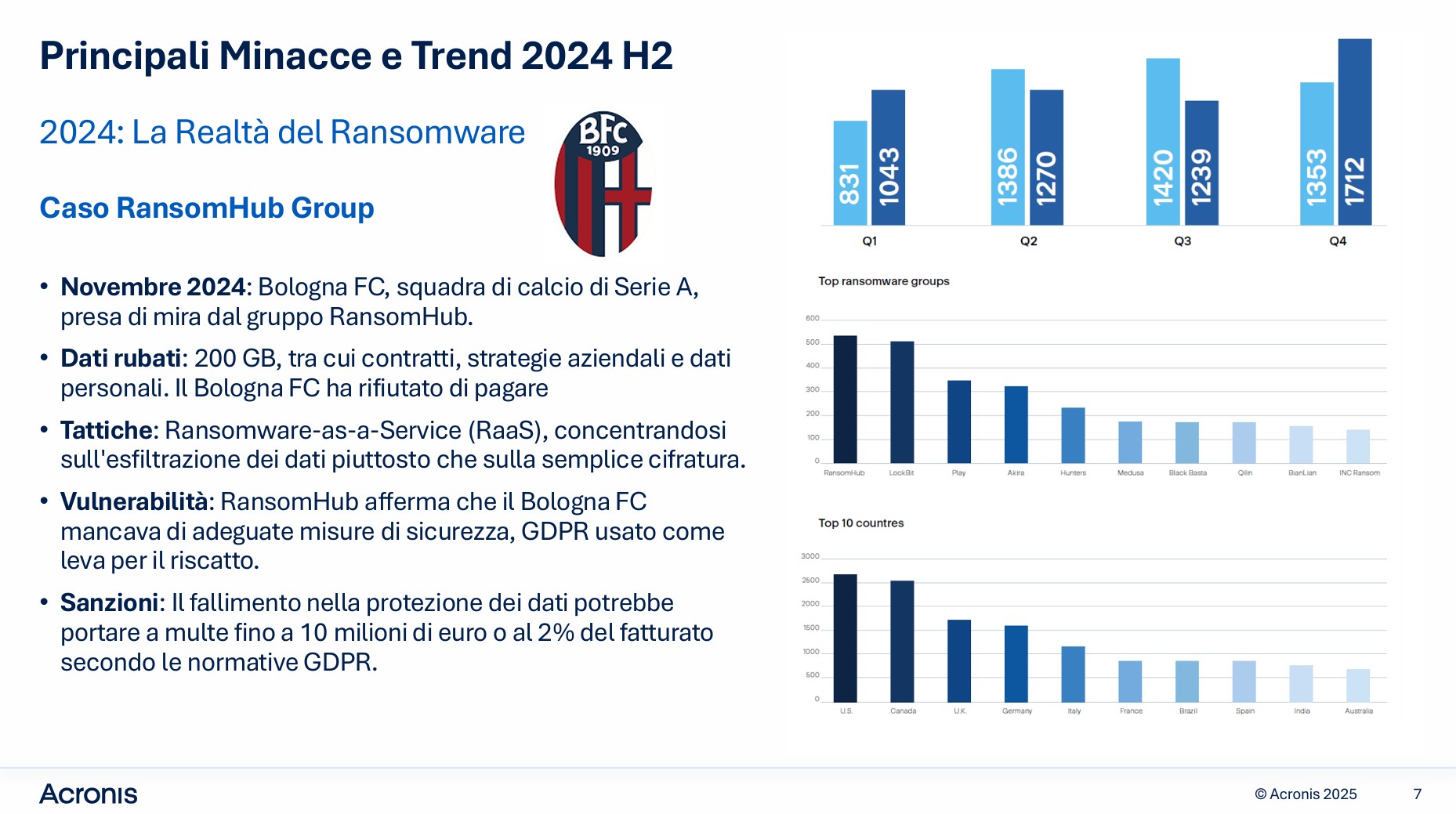

Nel quarto trimestre del 2024 sono stati registrati oltre 1.700 casi di ransomware che hanno causato un totale di 580 vittime, con gruppi come RansomHub, Akira, Play e KillSec tra i più attivi. Il ransomware Cl0p ha colpito 68 vittime solo a dicembre.

L’Italia, oltre a essere il quinto Paese più bersagliato dai malware nel 2024, ha registrato a dicembre la terza percentuale più alta di rilevamenti di malware, dopo Emirati Arabi Uniti e Singapore.

Gli obiettivi sono stati prevalentemente il settore dei trasporti, la Sanità e la produzione.

Nello stesso periodo, gli Emirati Arabi Uniti hanno registrato la percentuale più alta di URL pericolosi bloccati, pari al 16,2%, seguiti dal Brasile con il 13,2% e da Singapore con il 12,0%.

Il caso del Bologna FC

Irina Artioli di Acronis ha poi riportato il caso del Bologna FC, squadra di calcio di Serie A che lo scorso novembre è stata presa di mira dal gruppo ransomware RansomHub.

Gli attaccanti hanno sottratto 200 GB di dati, includendo contratti, strategie aziendali e informazioni personali, ma il club ha rifiutato di pagare il riscatto.

Il Bologna FC lo scorso novembre è stato preso di mira dal gruppo ransomware RansomHub.

Il gruppo ha utilizzato un modello di Ransomware-as-a-Service (RaaS), privilegiando l’esfiltrazione dei dati piuttosto che la loro semplice cifratura.

Secondo RansomHub, il Bologna FC disponeva di misure di sicurezza inadeguate relativamente alle normative GDPR, una vulnerabilità che è stata sfruttata per fare leva per il riscatto.

Il mancato rispetto delle misure di protezione dei dati potrebbe infatti esporre il club a sanzioni fino a 10 milioni di euro o al 2% del fatturato, come previsto dalle normative europee sulla privacy.

Il problema della gestione da remoto e dell’IA generativa

Nello stesso mese, il 30,6% dei clienti di Acronis attivi in Italia ha subito almeno 25 attacchi malware.

A ciò si aggiunge la questione degli strumenti di monitoraggio e gestione remota (RMM). Sebbene la loro adozione crescente migliori l’efficienza operativa, essi espongono le aziende a nuove vulnerabilità.

L’analisi di Acronis evidenzia come l’uso simultaneo di più soluzioni RMM crei punti deboli facilmente sfruttabili dai cybercriminali, trasformando questi strumenti in potenziali porte d’accesso per attacchi ransomware.

Un altro aspetto preoccupante è l’uso crescente dell’IA generativa da parte dei cybercriminali, che sfruttano strumenti basati su intelligenza artificiale per automatizzare attacchi, generare malware sofisticato e orchestrare truffe di social engineering più credibili.

Il phishing continua a essere la tecnica di attacco più diffusa, con le truffe di social engineering che hanno segnato un aumento del 7% su base annua. Le minacce basate su AI stanno diventando sempre più difficili da contrastare.

I consigli di Acronis

Per affrontare queste sfide, Acronis sottolinea l’importanza di strategie di difesa avanzate per aziende e MSP.

L’autenticazione multifattore è essenziale per proteggere gli accessi remoti, mentre il monitoraggio costante delle minacce in tempo reale rappresenta una soluzione efficace per individuare e prevenire gli attacchi.

I trend del 2025 nell’ambito della sicurezza informatica, secondo Acronis.

La segmentazione della rete e l’applicazione di controlli di accesso rigorosi sono misure indispensabili per ridurre la superficie d’attacco, così come l’aggiornamento regolare dei sistemi e l’applicazione tempestiva delle patch di sicurezza.

Soluzioni avanzate di rilevamento delle minacce, come EDR e XDR, si stanno rivelando fondamentali per individuare attacchi sempre più sofisticati.

Con l’aumento degli attacchi basati su intelligenza artificiale e il dominio del ransomware, il 2025 si prospetta come un anno critico per la cybersecurity.

Le aziende dovranno quindi adottare un approccio proattivo per contrastare le minacce emergenti e garantire la protezione dei dati e delle infrastrutture digitali.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2025/02/17/acronis-threat-research-ai-ransomware-minacce-2024-italia/?utm_source=rss&utm_medium=rss&utm_campaign=acronis-threat-research-ai-ransomware-minacce-2024-italia