La filosofia della società di sicurezza per garantire la protezione delle infrastrutture IT parte dal presupposto di non fidarsi di niente e di nessuno.

Il concetto di “perimetro”, per chiunque si occupi di sicurezza, è qualcosa di estremamente mutevole. Rispetto agli anni ’90 o ai primi anni 2000, oggi le aziende si trovano a confrontarsi con uno scenario che è mutato radicalmente e in cui i confini sono sfumati, si sono allargati e hanno perso di definizione.

La proliferazione di device utilizzati e (soprattutto) l’implementazione di tecnologie cloud, ha comportato un aumento della superficie d’attacco a disposizione dei cyber-criminali, che i tradizionali approcci faticano a gestire.

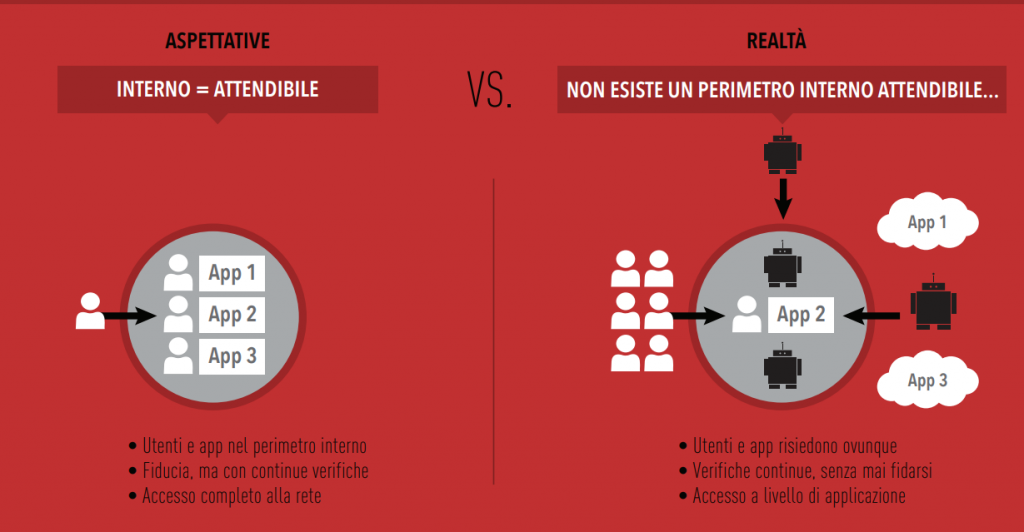

A farne le spese è soprattutto il concetto di “fiducia”, sulla quale erano basati i sistemi di sicurezza tradizionali. Di fronte a questi nuovi fenomeni, l’idea di utilizzare sistemi di verifica per individuare le aree che possono essere considerate affidabili e quelle a rischio ha fatto il suo tempo.

La soluzione? Secondo Akamai è necessario serrare i ranghi e passare a un approccio più rigido, in cui niente e nessuno può essere considerato affidabile. Una filosofia che viene sintetizzata nel concetto di Zero Trust.

Lo scenario, come tratteggiato dalla stessa Akamai, rende bene l’idea di come sia cambiato il panorama in cui ci si muove. A partire, per esempio, dal concetto di “interno” ed “esterno, che fino a qualche anno fa era il discrimine principale per determinare il grado di affidabilità di una risorsa.

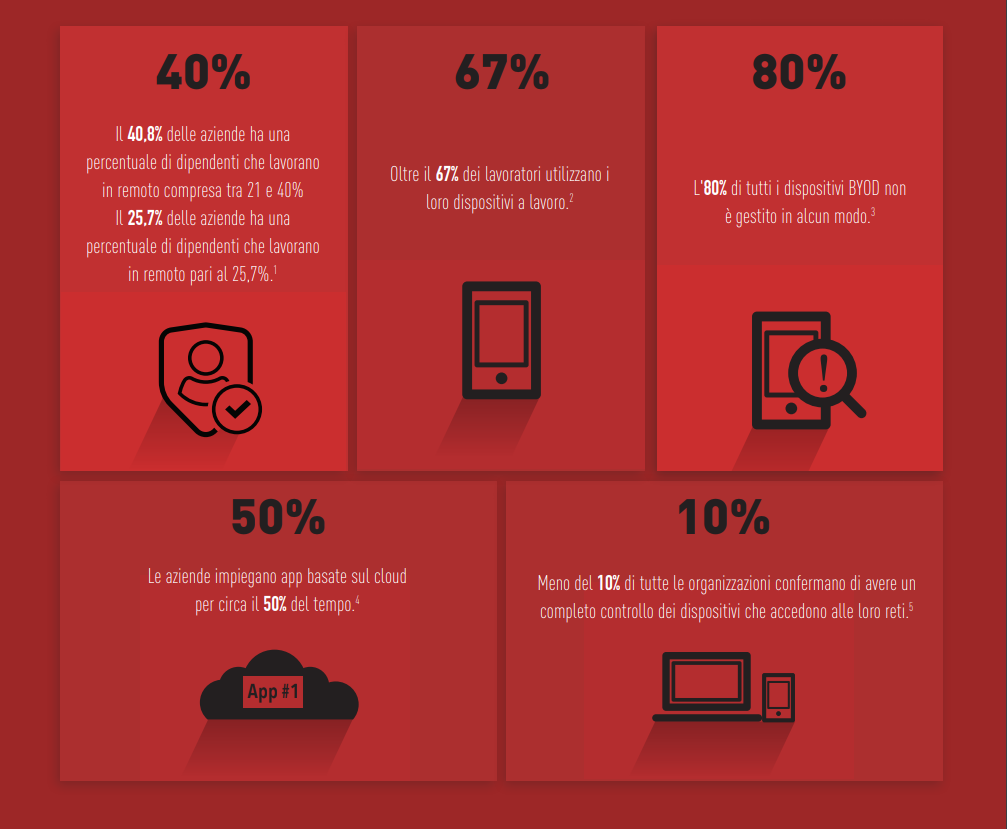

Secondo i ricercatori della società statunitense, per esempio, più del 40% delle aziende ha oggi un’ampia fetta di dipendenti (tra il 21 e il 40%) che lavorano in remoto. Non solo: il 67% dei lavoratori, secondo i dati riportati da Akamai, utilizzano dispositivi di loro proprietà.

È il cosiddetto Bring Your Own Device (BYOD), cioè il fenomeno generato principalmente dalla diffusione degli smartphone che comporta una sorta di contaminazione tra sfera privata e lavorativa. Con una conseguenza: secondo i dati statistici raccolti, l’80% dei dispositivi utilizzati in questa modalità non è soggetto ad alcuna forma di gestione, come invece accade normalmente in ambito aziendale.

Insomma: anche se si rivolge lo sguardo semplicemente al parco dispositivi utilizzato in ambito aziendale, ci si trova di fronte a una vera giungla che gli amministratori IT faticano a controllare e che rappresenta una sorta di “zona grigia” in cui eventuali attaccanti possono trovare terreno fertile.

Proprio il settore mobile, in questa fase, rappresenta l’anello debole della catena di sicurezza. Smartphone e tablet, infatti, sono diventati l’obiettivo preferito dei pirati informatici. Una tendenza confermata dai dati, che hanno visto il numero di pacchetti d’installazione malevoli triplicare a partire dal 2016, con 40 milioni di samples individuati in questo arco di tempo.

I device portatili, inoltre, sono diventati un obiettivo privilegiato anche per tipologie di attacco che un tempo erano specificatamente rivolte al classico ambiente desktop e server, come i ransomware. Secondo gli esperti di Akamai, infatti, il numero di attacchi ransomware rivolti a dispositivi mobile è più che triplicato (il fattore di crescita è per l’esattezza del 3,5) nei primi mesi del 2017.

La diffidenza nei confronti dei dispositivi mobile, d’altra parte, ha anche fondamenti di altro tipo. Nella vecchia logica, il concetto di “fiducia” (collegato alla collocazione interna dei dispositivi) faceva riferimento a terminali e PC che, per loro stessa natura, sono statici.

Un dispositivo mobile considerato “interno”, oggi, è in realtà esposto a maggiore rischio, non fosse altro che per il fatto di “attraversare” ambienti diversi e potenzialmente pericolosi. Ogni collegamento a un hotspot pubblico, come quello di un ristorante o di un aeroporto, rappresenta in definitiva un fattore che aumenta il livello di rischio.

La testa nella nuvola

L’esplosione delle tecnologie cloud rappresenta l’altro fattore determinante nell’evaporazione del concetto di perimetro. Il fatto stesso che le aziende utilizzino sempre più spesso applicazioni residenti su cloud (per il 50% del tempo) amplia notevolmente la superficie di attacco.

Rispetto ai vecchi scenari, in cui le applicazioni erano gestite esclusivamente on premise e un’eventuale violazione sarebbe stata dunque imputabile a una falla di sicurezza riconducibile all’azienda stessa, questo nuovo scenario crea una sorta di interdipendenza con altri soggetti.

Basti pensare, per esempio, che il livello di sicurezza viene determinato ancor prima che dai sistemi di sicurezza dell’azienda, da quelli di chi fornisce i servizi cloud.

A peggiorare la situazione c’è il fatto che l’hosting in cloud comporta una sorta di “convivenza” con altri soggetti. Visto che la stessa macchina host “ospita” i servizi di diverse aziende, si può dire che ognuno dei coinquilini deve preoccuparsi delle possibili vulnerabilità degli altri.

L’ipotesi che una falla di sicurezza consenta di eseguire un “movimento laterale” tra le macchine virtuali in esecuzione sulla stessa macchina, infatti, non è così remota e la cronaca recente conferma che il pericolo è reale quanto attuale.

Non è un caso che il numero di violazioni dei dati riconducibili a terze parti rappresenti ormai il 67% del totale. Insomma: uno scenario estremamente complesso, in cui è ormai impossibile tracciare linee definite tra “interno” ed “esterno”.

Secondo i ricercatori Akamai, in definitiva, l’unica soluzione è quella di implementare un sistema di controllo estremamente capillare, che consideri ogni risorsa come “esterna” a prescindere dalla sua teorica collocazione.

Un approccio che richiede strumenti di verifica continua, in cui applicazioni e dati vengono condivisi solo in seguito all’autenticazione dei dispositivi che li richiedono e in cui l’obiettivo principale è quello di ottenere la massima visibilità di processi e comportamenti.

Il tema verrà approfondito anche durante l’Akamai Security Summit, che si terrà il 28 Maggio 2019 a Milano. Per registrarsi gratuitamente basta compilare il modulo presente sulla pagina dedicata all’evento.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2019/05/14/akamai-oggi-la-sicurezza-richiede-un-modello-zero-trust/