Nell’ultima settimana, il CERT-AGID ha identificato e esaminato un totale di 23 campagne malevole, prevalentemente dirette verso obiettivi italiani.

Di queste, 21 erano specificatamente mirate all’Italia mentre due avevano un raggio d’azione più ampio, interessando comunque il territorio nazionale. In risposta, l’agenzia ha messo a disposizione dei suoi enti accreditati 137 indicatori di compromissione individuati (IOC).

Di seguito, ecco un’analisi dettagliata delle varie tipologie di attacchi.

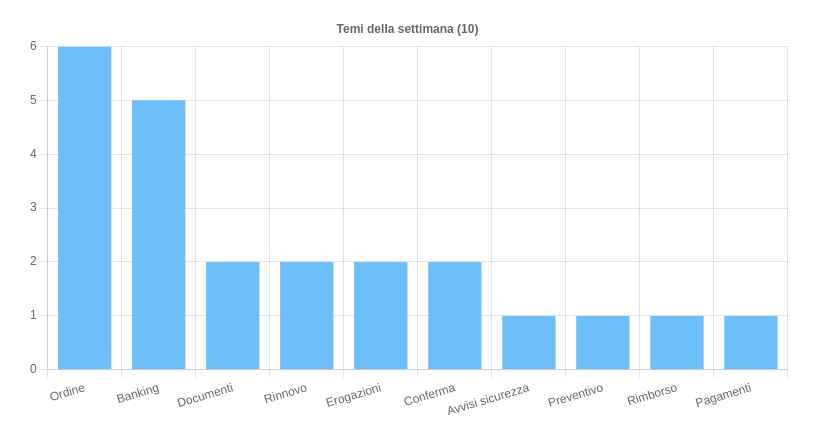

I temi più rilevanti della settimana

Questa settimana sono stati dieci i temi utilizzati per diffondere campagne malevole in Italia. Tra questi, si evidenzia l’uso dell’Ordine come argomento nelle campagne di malware AgentTesla, Formbook, Remcos e Guloader.

Il tema del Banking è stato ricorrente nelle campagne di phishing e smishing, principalmente rivolte ai clienti di istituti bancari italiani. Le Erogazioni sono state invece il fulcro delle campagne di smishing dirette agli utenti dell’INPS. Gli altri temi hanno facilitato la diffusione di varie campagne di malware e phishing.

Fonte: CERT-AGID

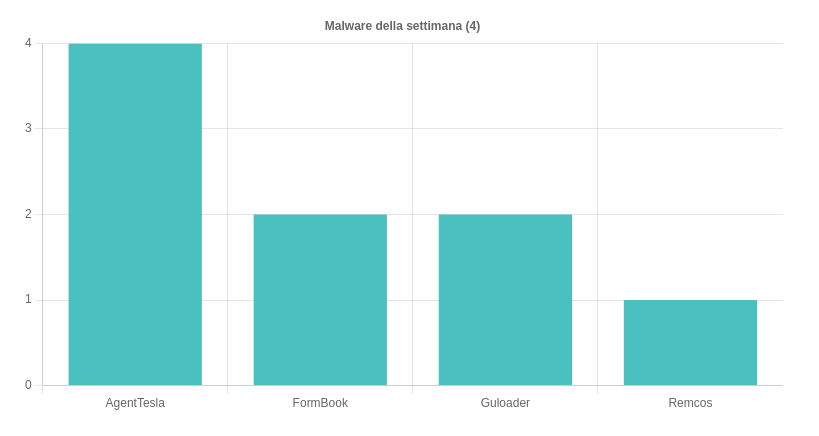

Malware della settimana

Questa settimana si sono notate quattro famiglie di malware. AgentTesla si è declinato in quattro campagne italiane incentrate sui temi “Ordine”, “Documenti” e “Pagamenti”, propagate via email con allegati ISO contenenti file HTA, oltre a Z e PDF con link a JavaScript.

Formbook è stato oggetto di due campagne, una specificamente italiana e un’altra più generica, con tematiche “Ordine” e “Preventivo”, diffuse mediante email con allegati R01 e ISO.

Guloader ha caratterizzato due campagne italiane sul tema “Ordine”, veicolate tramite email con allegati GZ e Z che contenevano script VBS dannosi. Infine, una campagna di Remcos, sempre sul tema “Ordine”, è stata distribuita utilizzando email con allegati TAR.

Fonte: CERT-AGID

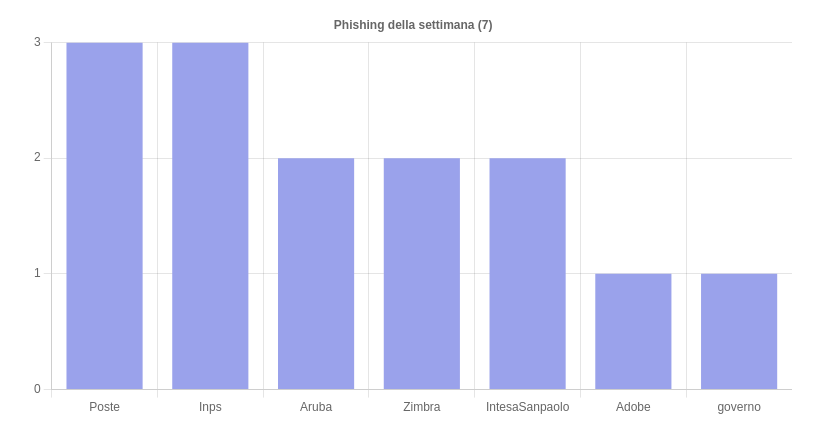

Phishing della settimana

Sette brand sono stati coinvolti questa settimana in varie campagne di phishing e smishing. Tra gli eventi di maggiore rilievo, spicca la campagna di phishing multibanking che ha sfruttato il nome e i loghi della Presidenza del Consiglio dei Ministri.

Sono poi state osservate diverse campagne di smishing riguardanti l’INPS, mirate a ottenere documenti d’identità col pretesto dell’erogazione di bonus.

Fonte: CERT-AGID

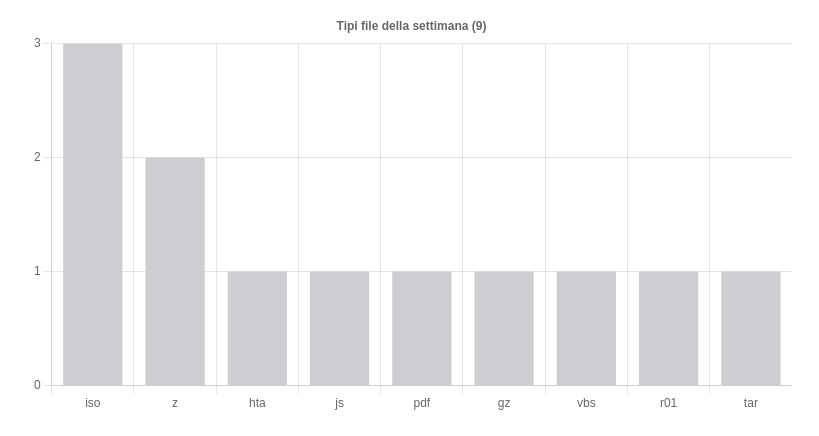

Formati e canali di diffusione

Nell’ultima settimana sono stati usati 9 diversi tipi di file per veicolare gli attacchi. I file ISO sono stati usati 3 volte, seguiti dai file Z (2 volta). Con un utilizzo ciascuno troviamo i file HTA, JS, PDF, GZ, VBS, R01 e TAR.

Quanto ai canali di diffusione, le email sono state utilizzate 19 volte, mentre gli SMS 4 volte.

Fonte: CERT-AGID

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/05/13/cert-agid-04-maggio-10-maggio-phishing-multibanking-smishing-malware/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-04-maggio-10-maggio-phishing-multibanking-smishing-malware