Questa settimana, il CERT-AGID ha rilevato e analizzato complessivamente 41 campagne malevole all’interno del contesto italiano.

Di queste 26 sono state mirate specificamente a obiettivi in Italia mentre 15 hanno avuto natura generica, coinvolgendo comunque il territorio nazionale.

A seguito delle analisi, sono stati resi disponibili ai suoi enti accreditati 255 indicatori di compromissione (IoC) identificati.

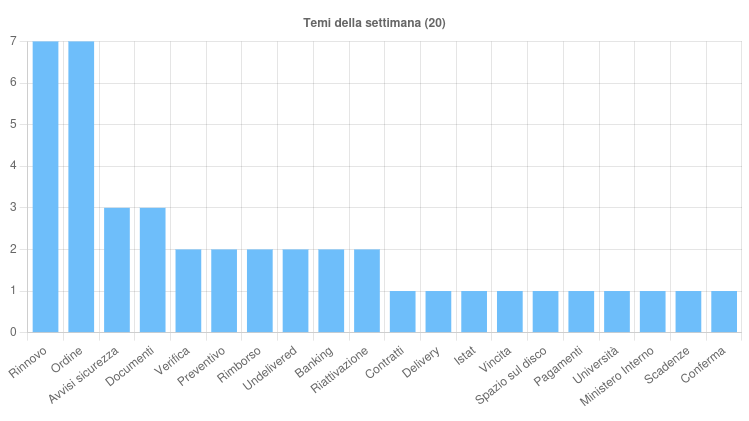

I temi della settimana

Per quanto riguarda i temi sfruttati nelle campagne, sono stati identificati 20 argomenti utilizzati per diffondere attacchi malevoli in Italia.

Tra questi, il tema del Rinnovo è stato usato nelle campagne di phishing rivolte agli utenti di Aruba, mentre l’argomento degli Ordini è stato centrale in numerose campagne, sia italiane che generiche, per distribuire i malware VIP Keylogger, Snake Keylogger, AgentTesla e Remcos.

Gli Avvisi di Sicurezza sono stati invece sfruttati in campagne di phishing generiche mirate agli utenti di AVG e in due campagne italiane, che hanno abusato dei brand Zimbra e Aruba.

Inoltre, il tema dei Documenti è stato impiegato in una campagna generica contro utenti Microsoft, in una campagna italiana che imitava una comunicazione di Webmail e in una destinata agli utenti di Telegram.

Fonte: CERT-AGID

Gli altri temi rilevati sono stati utilizzati per la diffusione di ulteriori campagne di malware e phishing di vario genere.

Tra gli eventi di particolare rilievo di questa settimana, è stata rilevata una nuova ondata di malspam PEC in Italia, destinata a diffondere il malware Vidar tramite link per il download di file VBS.

Inoltre, è stata identificata una campagna di phishing mirata all’Università di Pisa, volta al furto di credenziali d’accesso tramite una pagina fraudolenta con il logo dell’ateneo, ospitata su un dominio Weebly.

Gli IoC associati sono stati condivisi con le pubbliche amministrazioni accreditate, e si è richiesto il takedown del sito malevolo.

Infine, è emersa una campagna di phishing italiana veicolata tramite chat Telegram, in cui le vittime ricevono messaggi che le spingono a cliccare su un link, con l’obiettivo di sottrarre la sessione Telegram.

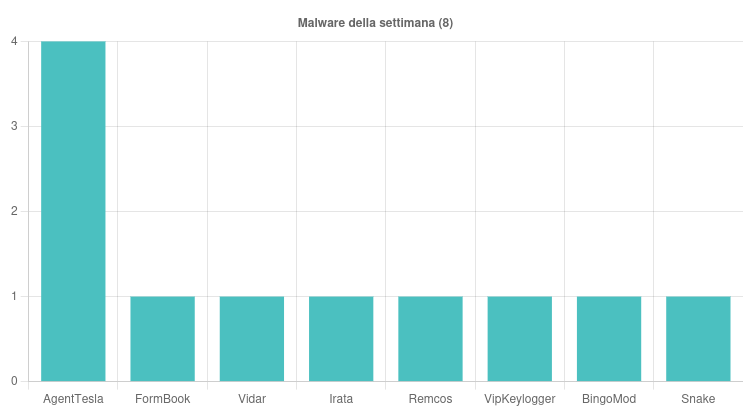

Malware della settimana

Durante la settimana, sono state individuate otto famiglie di malware che hanno colpito l’Italia.

Tra le campagne più rilevanti, si segnalano quella relativa ad AgentTesla, distribuita tramite diverse campagne generiche a tema “Ordine” e “Preventivo” veicolate con email contenenti allegati ZIP e TAR.

Fonte: CERT-AGID

La campagna FormBook, invece, ha utilizzato il tema “Contratti” per diffondersi in Italia, inviando email con allegati IMG.

Il malware Vidar, come scrivevamo poc’anzi, è stato diffuso attraverso una campagna italiana a tema “Pagamenti”, veicolata tramite PEC con link per scaricare file VBS, mentre Irata ha sfruttato il tema “Banking” inviando APK malevoli tramite SMS.

Remcos è stato individuato in una campagna generica a tema “Ordine”, distribuito tramite email con allegato RAR, e VIPKeylogger è stato diffuso in una campagna italiana simile, ma con allegato DOC.

Infine, BingoMod e Snake Keylogger, entrambi legati al tema “Banking”, sono stati diffusi rispettivamente tramite SMS con allegato APK e email con allegato Z.

Phishing della settimana

Nella settimana appena trascorsa, sono stati coinvolti ben 17 brand in campagne di phishing, un dato che riflette l’ampiezza e la varietà delle strategie messe in atto dai cybercriminali.

I marchi maggiormente bersagliati sono stati Aruba, Webmail generica, Zimbra e Microsoft, ognuno preso di mira con tattiche studiate per sfruttare la fiducia degli utenti nei servizi di posta elettronica e collaborazione online.

Fonte: CERT-AGID

Aruba e Microsoft, in particolare, rappresentano servizi di uso quotidiano per molte persone e organizzazioni in Italia, motivo per cui le campagne malevole che li coinvolgono tendono ad avere maggiore impatto, arrivando a un pubblico vasto e potenzialmente vulnerabile.

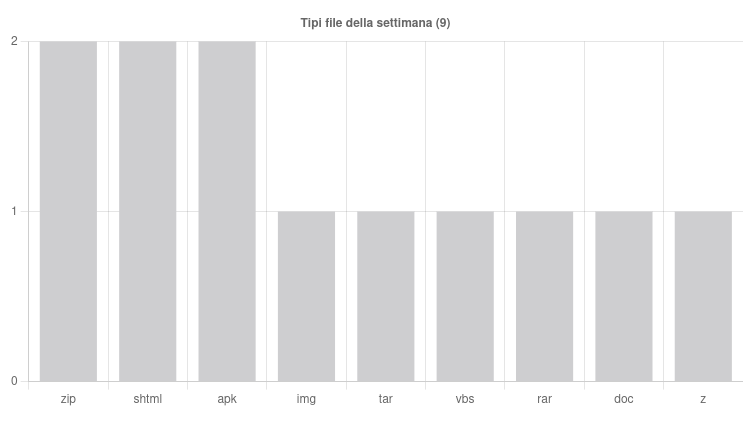

Formati e canali di diffusione

L’analisi settimanale del CERT-AGID ha identificato 9 diversi formati di file utilizzati per veicolare contenuti malevoli.

Tra questi, i formati ZIP, SHTML e APK sono risultati i preferiti dai cybercriminali, impiegati in due campagne ciascuno.

Altri formati, come IMG, TAR, VBS, RAR, DOC e Z, sono stati usati una sola volta, ma la loro presenza testimonia la varietà di tecniche utilizzate per evitare rilevamenti e massimizzare il potenziale di attacco.

Le email tradizionali confermano il loro ruolo centrale come vettore di diffusione dei malware, con ben 36 campagne distribuite tramite questo canale.

Fonte: CERT-AGID

Nonostante l’evoluzione di nuovi mezzi di comunicazione, l’email rimane uno strumento efficace per i cybercriminali, in particolare quando riescono a personalizzare i messaggi e a renderli convincenti agli occhi degli utenti.

Gli attacchi veicolati tramite SMS sono stati meno frequenti, ma hanno comunque registrato 3 campagne diverse, mentre la Posta Elettronica Certificata (PEC) e le Chat, pur utilizzate solo una volta ciascuna, evidenziano la tendenza dei criminali a diversificare i canali di attacco.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/11/11/cert-agid-2-8-novembre-luniversita-di-pisa-il-malware-vidar-e-telegram-protagonisti-della-settimana/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-2-8-novembre-luniversita-di-pisa-il-malware-vidar-e-telegram-protagonisti-della-settimana