Nel periodo compreso tra il 20 e il 26 aprile, il CERT-AGID ha affrontato e analizzato 27 campagne malevole. Di queste, ventuno erano dirette specificatamente contro obiettivi italiani, mentre le restanti sei hanno comunque coinvolto il nostro Paese.

In risposta a questa minaccia, il CERT-AGID ha distribuito 305 indicatori di compromissione (IOC) agli enti accreditati, ottenuti mediante attività di monitoraggio.

Andamento settimanale

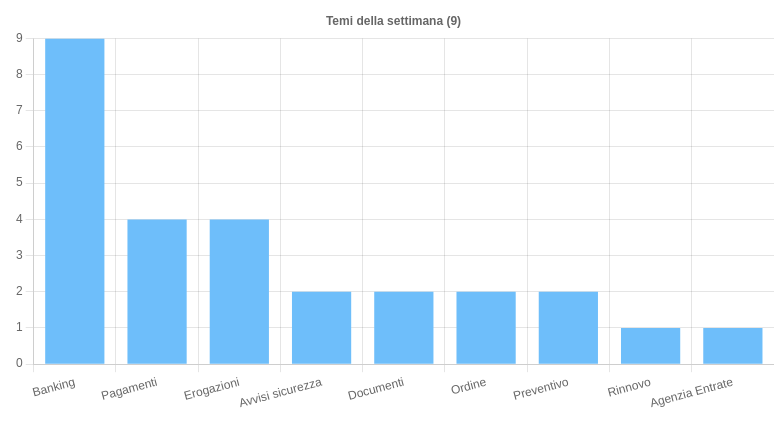

Questa settimana sono stati identificati nove temi utilizzati per veicolare campagne malevole in Italia. Tra questi, il Banking si distingue come il tema più ricorrente nelle attività di phishing e smishing rivolte principalmente ai clienti di banche italiane. Tali attività hanno lo scopo di diffondere malware come AgentTesla e Formbook, nonché di compromettere i dispositivi Android con il malware Irata.

Il tema dei Pagamenti è stato sfruttato per diffondere malware quali AgentTesla, StrRat, Formbook e Guloader. Inoltre, il tema delle Erogazioni è stato impiegato in campagne di smishing relative all’INPS. Gli altri temi trattati durante la settimana hanno riguardato varie campagne di malware e di phishing.

Tra gli eventi di particolare rilievo si segnalano l’anomalia riscontrata nel ransomware LockBit dopo il suo smantellamento, le campagne di smishing INPS mirate al furto di documenti di identità e una campagna di phishing focalizzata su Agenzia delle Entrate e Riscossione.

Fonte: CERT-AGID

Malware della settimana

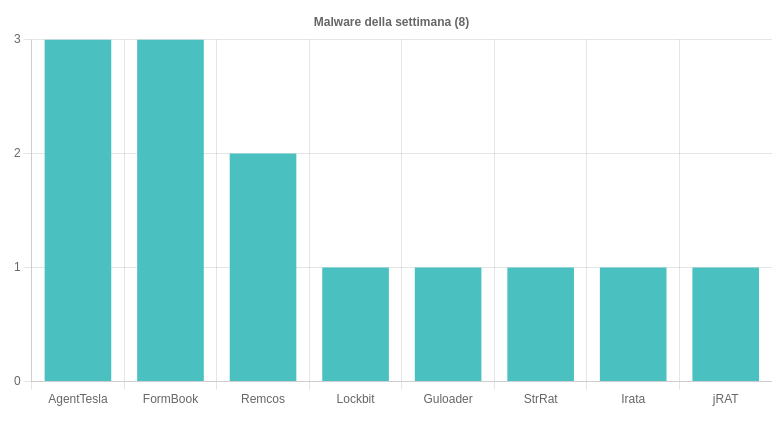

Per quanto riguarda il malware, nello scenario italiano sono state osservate otto famiglie di malware. Di particolare rilievo sono state tre campagne di AgentTesla, tra cui due specificamente italiane e una generica, veicolate tramite email con allegati RAR, 7Z e Z e incentrate sui temi “Ordine”, “Banking” e “Delivery”.

Tre campagne di Formbook, una delle quali specificamente mirata all’Italia, si sono diffuse tramite email con allegati RAR e riguardavano i temi “Ordine”, “Pagamenti” e “Banking”. Due campagne generiche di RemcosRAT a tema “Preventivo” sono state diffuse in Italia tramite email con allegati LZH e GZ.

Una campagna massiva di LockBit a tema “Documenti” è stata indirizzata indiscriminatamente a enti pubblici e privati tramite email con allegati ZIP contenenti un eseguibile SCR.

Guloader è stata rilevata in una campagna italiana a tema “Pagamenti”, veicolata tramite email con allegati GZ. Una campagna di StrRat a tema “Pagamenti” è stata osservata in Italia, diffusa tramite email con allegati JAR.

Irata è stata contrastata in una campagna italiana a tema “Banking”, veicolata tramite SMS con link al download di un APK malevolo. Infine, jRAT è stata rilevata in una campagna a tema “Documenti”, diffusa tramite email con allegati XZ, focalizzata sulla diffusione del malware jRAT in Italia.

Fonte: CERT-AGID

Phishing della settimana

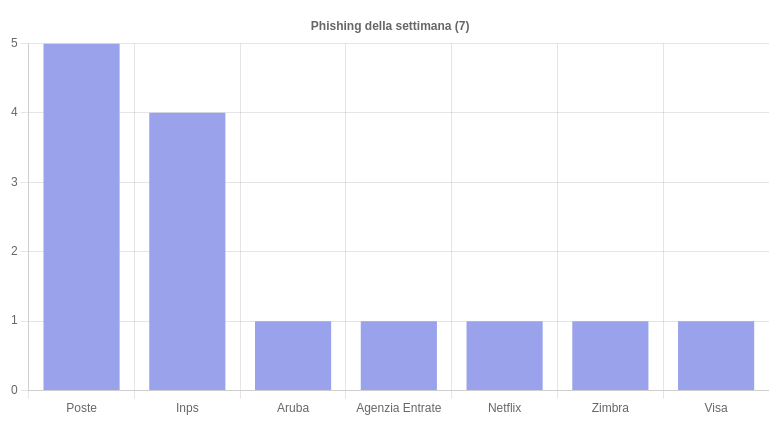

Questa settimana, sono stati coinvolti sette brand in campagne di phishing e smishing. Tra questi, spiccano la campagna di phishing indirizzata all’Agenzia delle Entrate e Riscossione e le continue campagne relative all’INPS, oggetto di ampie discussioni negli ultimi due anni.

Fonte: CERT-AGID

Modalità e canali di diffusione

L’ultima settimana ha visto l’utilizzo di 11 diverse tipologie di file per veicolare gli attacchi. I file ZIP sono stati i più utilizzati (3 volte), seguiti da GZ (2 volte). A quota 1 seguono i file HTML, Z, 7Z, LZH, JAR, APK, R00, XZ e RAR.

Per quanto riguarda i canali di diffusione, l’email è stata utilizzata in 21 occasioni, mentre gli SMS sono stati impiegati 5 volte. La chat è invece è stata utilizzata in 1 occasione.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/04/29/cert-agid-20-26-aprile-2024-malware-305-indicatori-compromissione/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-20-26-aprile-2024-malware-305-indicatori-compromissione