Questa settimana, il CERT-AGID ha analizzato 59 campagne malevole nel contesto italiano. Di queste, 32 erano mirate specificatamente a obiettivi italiani, mentre 17 erano di natura generica ma hanno comunque coinvolto il nostro Paese. L’analisi ha portato all’identificazione di 413 indicatori di compromissione (IoC), che sono stati condivisi con gli enti accreditati.

I temi della settimana

Durante questa settimana sono emersi 17 temi principali utilizzati per diffondere campagne malevole in Italia.

Le minacce più significative hanno riguardato false fatture, attraverso cui sono stati diffusi malware come Adwind, FormBook, XWorm e SnakeKeylogger.

Numerosi attacchi di phishing hanno poi sfruttato presunti avvisi di sicurezza, prendendo di mira utenti di Microsoft, Zimbra e Mooney.

Il settore bancario è stato particolarmente colpito, con campagne di phishing e smishing dirette ai clienti di vari istituti, tra cui Poste Italiane e American Express. In questo contesto sono stati diffusi anche malware come SpyNote, BingoMod e EagleSpy tramite file APK.

Fonte: CERT-AGID

Altri attacchi hanno sfruttato false notifiche relative a documenti, colpendo utenti Microsoft e DocuSign, e diffondendo il malware AgentTesla.

Anche il tema dei pagamenti è stato utilizzato per attacchi di phishing contro utenti Adobe e OneDrive, oltre alla diffusione di XWorm.

Tra gli eventi più rilevanti, si segnala una campagna di diffusione del trojan XWorm RAT tramite false email di Namirial, una serie di attacchi phishing a nome INPS mirati al furto di dati sensibili, e il ritorno dopo tre mesi di una campagna italiana che diffonde il malware BingoMod via APK.

Malware della settimana

Durante questa settimana sono state identificate 14 famiglie di malware attive in Italia.

SnakeKeylogger ha lanciato tre campagne incentrate su temi come fatture, preventivi e ordini, utilizzando allegati 7Z, LHA e LHZ nelle email.

XWorm si è concentrato su false fatture e pagamenti, diffondendosi attraverso allegati ZIP, mentre AgentTesla ha puntato su ordini e documenti in due campagne generiche.

FormBook ha colpito con due campagne distinte su fatture e acquisti, sempre via ZIP, e Adwind ha diffuso due attacchi legati a false fatture tramite file JAR e HTML.

Fonte: CERT-AGID

PureLogs ha utilizzato il tema dei preventivi in due campagne generiche con allegati ZIP e SCR. Nel settore bancario, SpyNote ed EagleSpy hanno diffuso APK malevoli via SMS, così come BingoMod, tornato attivo dopo una pausa.

Altre minacce significative hanno incluso AsyncRAT con una campagna sugli ordini, Emotet e LummaStealer focalizzati su false fatture via ZIP, e NuGet che ha sfruttato il package manager .NET con allegati XLS.

Particolarmente critica la situazione degli apparati FortiManager, colpiti da attacchi FortiJump che sfruttano la vulnerabilità CVE-2024-47575.

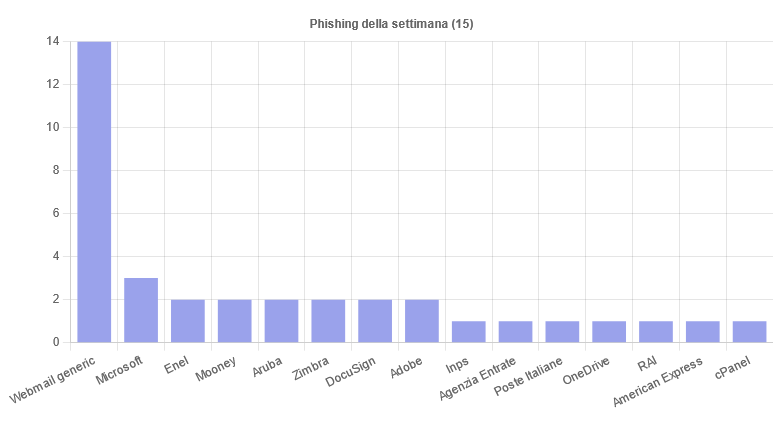

Phishing della settimana

Nel corso della settimana, le campagne di phishing hanno strumentalizzato 15 diversi marchi commerciali, sfruttando la loro notorietà per ingannare gli utenti.

Le truffe più frequenti hanno preso di mira in particolare gli utenti di Microsoft, Aruba e Zimbra, probabilmente per via della loro ampia base di clienti e della natura sensibile dei servizi offerti.

Fonte: CERT-AGID

Particolarmente diffuse sono state anche le campagne generiche che hanno simulato comunicazioni da servizi di posta elettronica, un approccio che permette ai criminali di colpire un pubblico più vasto senza limitarsi agli utenti di una singola piattaforma.

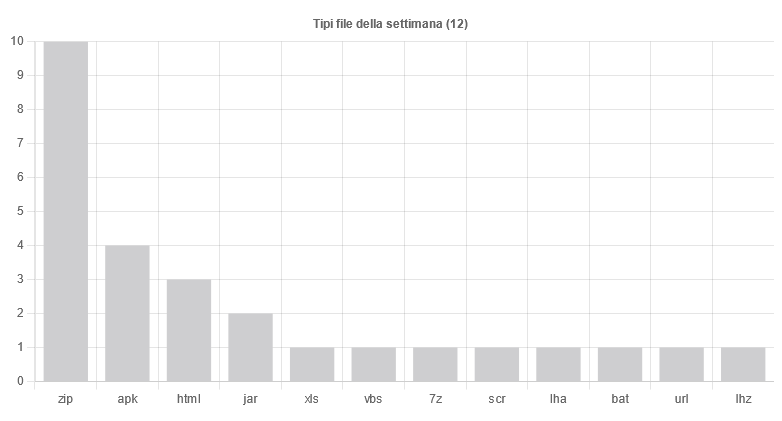

Formati e canali di diffusione

Nell’analisi settimanale dei metodi d’attacco informatico, sono emersi 12 diversi formati di file malevoli.

Il formato ZIP si è rivelato il preferito dai criminali, essendo stato impiegato in 10 diverse campagne.

Al secondo posto troviamo i file APK, utilizzati in 4 attacchi, seguiti dai file HTML con 3 occorrenze e JAR con 2.

Altri formati come XLS, VBS, 7Z, SCR, LHA, BAT, URL e LHZ sono stati utilizzati una sola volta ciascuno.

Fonte: CERT-AGID

Le email tradizionali rimangono il principale vettore di diffusione, con ben 53 campagne malevole distribuite attraverso questo canale.

Gli attacchi via SMS, seppur meno frequenti, hanno registrato 5 campagne distinte, mentre la Posta Elettronica Certificata (PEC) è stata utilizzata in un solo caso.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/11/04/cert-agid-26-ottobre-1-novembre-59-campagne-malevole-namiral/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-26-ottobre-1-novembre-59-campagne-malevole-namiral