L’unità CERT-AGID dell’Agenzia per l’Italia Digitale, responsabile della prevenzione, rilevamento e gestione degli attacchi informatici che colpiscono le strutture e gli organismi pubblici in Italia, ha identificato nella settimana dal 3 al 9 febbraio un totale di 23 azioni nocive.

Di queste, 21 erano mirate specificamente all’Italia e 2 erano di natura più generale ma hanno comunque avuto ripercussioni sul paese. In risposta, l’agenzia ha fornito ai suoi enti autorizzati 175 indicatori di compromissione (IOC) rilevati in queste campagne.

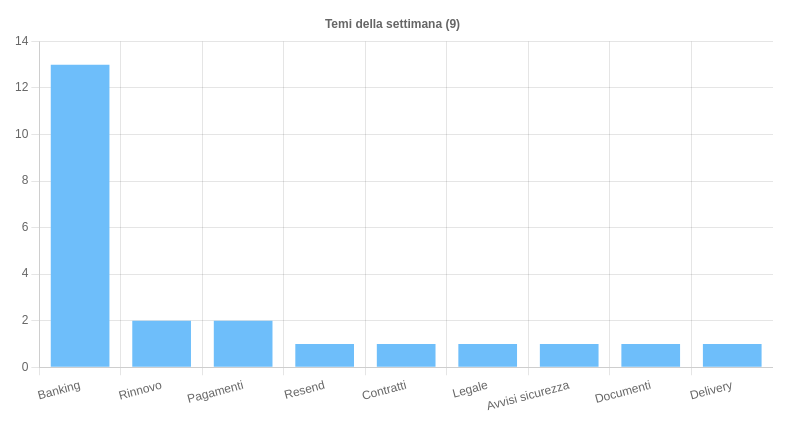

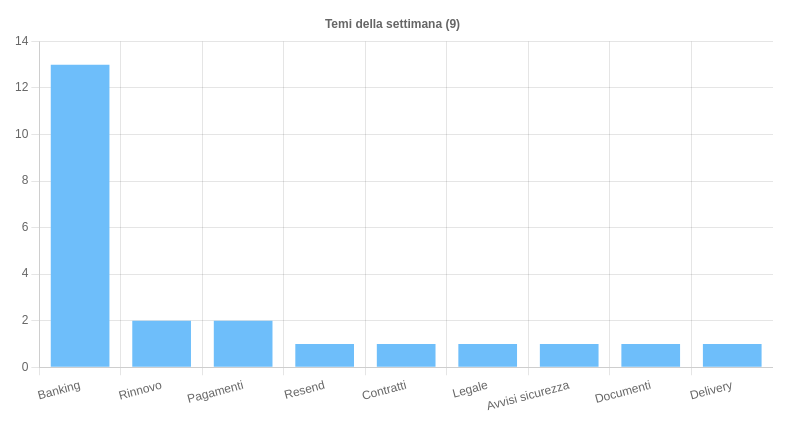

I temi più rilevanti della settimana

Questa settimana, si sono osservati 9 temi principali utilizzati per diffondere campagne malevole in Italia. Tra questi, il tema “Banking” è stato impiegato in 13 attività di phishing e smishing mirate ai clienti di banche italiane, in una campagna Remcos e per compromettere dispositivi Android con i malware IRATA e SpyNote.

Il tema “Rinnovo” è stato utilizzato per 2 campagne di phishing che simulavano procedure di rinnovo dominio al fine di estorcere denaro. Inoltre, il tema “Pagamenti” è stato sfruttato in 2 campagne malware AgentTesla e Remcos. Gli altri temi, tutti sfruttai 1 sola volta, hanno riguardato varie campagne di malware e phishing.

Un aspetto di rilievo di questa settimana riguarda l’uso di AMSIReaper come strumento di evasione nelle campagne italiane che coinvolgono AgentTesla.

Fonte: CERT-AGID

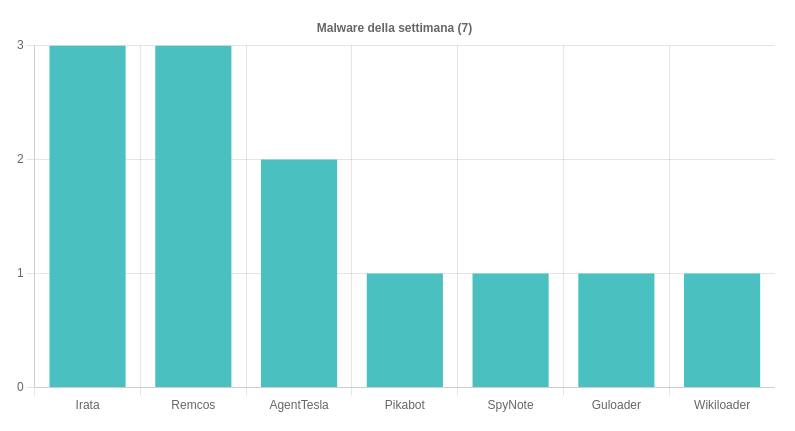

Malware della settimana

In Italia, il panorama delle minacce informatiche è stato recentemente caratterizzato dalla presenza di 7 famiglie di malware, con diverse campagne di rilievo emerse questa settimana. Si è notata l’attività di Irata in 3 campagne sul tema “Banking”, dove SMS con link a download di APK malevoli hanno cercato di compromettere dispositivi Android.

Nel caso di “Remcos”, sono state osservate 3 campagne sui temi “Delivery”, “Pagamenti” e “Banking”, diffondendo il malware tramite email con allegati PDF che indirizzavano a file TAR con un eseguibile e documenti DOCX.

“AgentTesla” si è distinto in 2 campagne sui temi “Pagamenti” e “Contratti”, trasmesse attraverso email con allegati LZH e PDF che portavano a JavaScript dannosi, segnalando per la prima volta l’uso di AMSIReaper come strumento di evasione nelle campagne italiane.

“Pikabot” è stato coinvolto in 1 campagna sul tema “Resend”, utilizzando email con allegati ZIP contenenti JavaScript maligno. Allo stesso tempo, 1 campagna di smishing che mirava a installare “SpyNote” su dispositivi Android italiani è stata fermata, evidenziando il tema “Banking”.

“Guloader” ha fatto la sua comparsa in 1 campagna sul tema “Legale”, utilizzando email con link a file ZIP che nascondevano script VBS pericolosi.

Infine, “Wikiloader” è stato identificato in 1 campagna generica riguardante “Documenti”, diffusa tramite email con allegati PDF contenenti link per il download di file ZIP dannosi. Questa varietà di campagne sottolinea la complessità e la diversità delle minacce informatiche nel contesto italiano.

Fonte: CERT-AGID

Phishing della settimana

Questa settimana, 9 brand sono stati al centro di campagne di phishing e smishing, mirate prevalentemente al settore bancario italiano.

Formati e Canali di Diffusione

Questa settimana sono stati utilizzati 9 tipi di file nelle campagne di malware, in diminuzione rispetto ai 10 della settimana precedente. Tra questi formati, APK ha guidato con quattro campagne, seguito da JS con tre, PDF con tre e ZIP con due. Altri formati come EXE, LZH, VBS, PS1 e DOCX sono stati impiegati in una campagna ciascuno.

Fonte: CERT-AGID

Per quanto riguarda i metodi di distribuzione, le email hanno dominato come mezzo principale, essendo state usate in 14 campagne, mentre gli SMS hanno veicolato le restanti nove campagne.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2024/02/12/cert-agid-3-9-febbraio-irata-remcos-malware-diffusi/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-3-9-febbraio-irata-remcos-malware-diffusi