Creata dall’Agenzia per l’Italia Digitale (AGID), il CERT-AGID (“Agenzia per l’Italia Digitale – Computer Emergency Response Team”) è un’entità italiana che si occupa della sicurezza informatica a livello nazionale. Il suo ruolo principale è quello di prevenire, rilevare e rispondere a incidenti informatici che coinvolgono le infrastrutture critiche italiane, in particolare quelle del settore pubblico.

Ogni settimana pubblica un report sulle campagne malevole che hanno colpito il territorio italiano, che riportiamo qui per dargli maggiore diffusione. Il risultato di questa settimana ha portato alla segnalazione di 35 campagne malevole sul territorio italiano: di queste, 34 avevano obiettivi italiani e 1 sola era generica (ma ha comunque interessato l’Italia). Eccole nel dettaglio.

Andamento settimanale

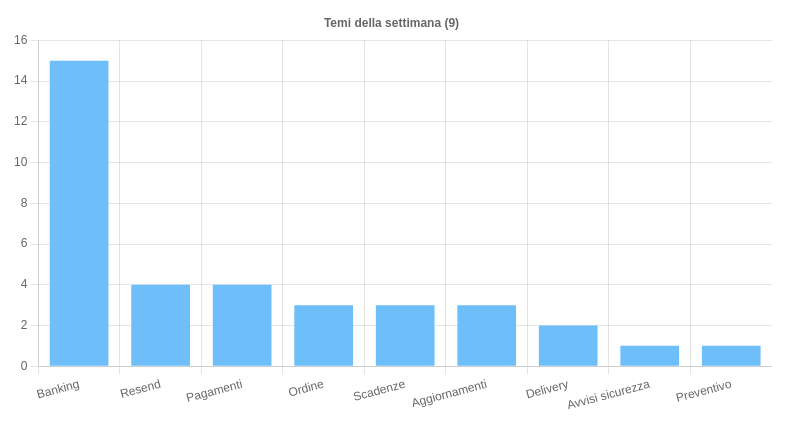

Il numero di campagne rilevate nel corso della scorsa settimana ha visto un picco di 14 attacchi nella sola giornata del 14 dicembre. I temi sfruttati sono stati in tutto nove e tra i più rilevanti troviamo Banking, utilizzato per una campagna volta a distribuire malware SpyNote attraverso phishing e smishing (una forma di phishing che utilizza SMS al posto delle e-mail).

Molto importanti anche i Resend, sfruttati per diffondere il malware Pikabot (4), e Pagamenti, per le campagne malware AgentTesla (4). Gli altri temi (Ordine, Scadenze, Aggiornamenti, Delivery, Avvisi di Sicurezza e Preventivo) sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.krisp

Fonte: CERT-AGID

Malware della settimana

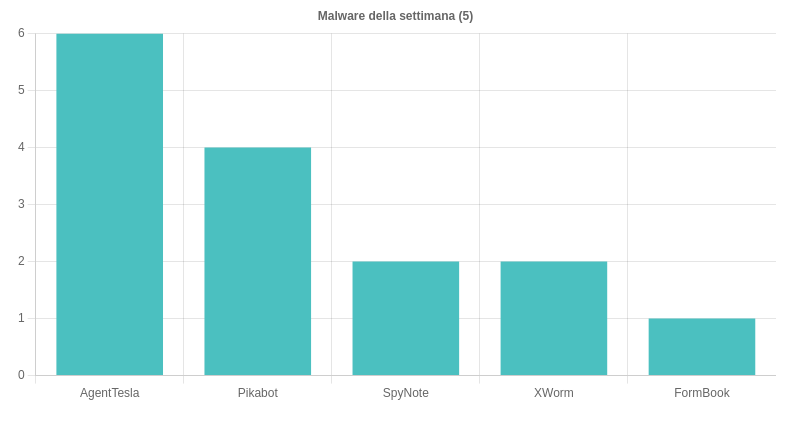

La scorsa settimana sono state osservate in Italia 5 famiglie di malware. La più utilizzata è stata AgentTesla, presente in ben sei campagne italiane a tema “Pagamenti“, veicolata tramite email con allegati GZ, 7Z, IMG e tramite link all’interno di PDF.

Pikabot è stata invece riscontrata in quattro campagne italiane a tema “Resend” (diffuse tramite email con allegati PDF con link a ZIP contenenti file JS), mentre SpyNote è stata protagonista di due campagne di smishing a tema “Banking” e “Delivery“, volte a installare il malware SpyNote sui dispositivi Android. I campioni analizzati indicano come responsabile la versione di ottobre e non l’ultima (di dicembre).

A seguire troviamo XWorm, presente in due campagne italiane a tema “Ordine” e “Delivery”, veicolate tramite email con allegati 7Z contenenti VBS; infine, Formbook è stata individuata in una campagna generica a tema “Preventivo“, veicolata tramite email con allegati RAR.

Fonte: CERT-AGID

Phishing della settimana

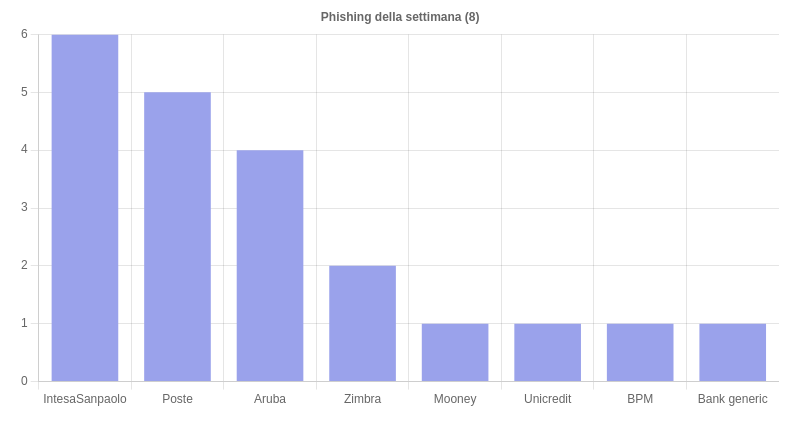

La scorsa settimana otto brand sono stati oggetto di campagne di phishing e smishing. Particolarmente colpito è stato il settore bancario, con Intesa Sanpaolo oggetto di ben sei campagne. Sempre restando in tale ambito, troviamo anche Unicredit e BPM, ognuno con 1 campagna.

Uscendo dal settore bancario, la seconda realtà più colpita sono le Poste (5 campagne), Aruba (4), Zimbra (2) e Moooney (1).

Fonte: CERT-AGID

I formati e i canali di diffusione

Attraverso quale tipologia di file vengono portati questi attacchi? Quelli più gettonati sono ZIP, JS (JavaScript) e PDF, presenti in 4 campagne.

Con 2 campagne seguono IMG, APK (Android Application Package, ossia file che contengono applicazioni Android), 7Z (file di archivio compressi) e VBS (Visual Basic Scripting).

Con 1 campagna troviamo invece RAR, TXT, LNK (file di collegamento di Windows che puntano a un altro file o cartella), GZ (file di archivio compressi che utilizzano l’algoritmo di compressione GNU zip, o gzip) ed EXE.

Quanto ai canali di diffusione, infine, troviamo l’e-mail (presente in 25 campagne) e gli SMS (11 campagne).

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2023/12/19/cert-agid-ecco-le-campagne-malevole-nella-settimana-del-09-15-dicembre-2023/?utm_source=rss&utm_medium=rss&utm_campaign=cert-agid-ecco-le-campagne-malevole-nella-settimana-del-09-15-dicembre-2023