Questa mattina abbiamo dato conto del grande clamore suscitato dalla campagna ransomware denominata ESXiArgs, che ha coinvolto diverse migliaia di sistemi in tutto il mondo e ha messo in allarme anche il nostro Governo.

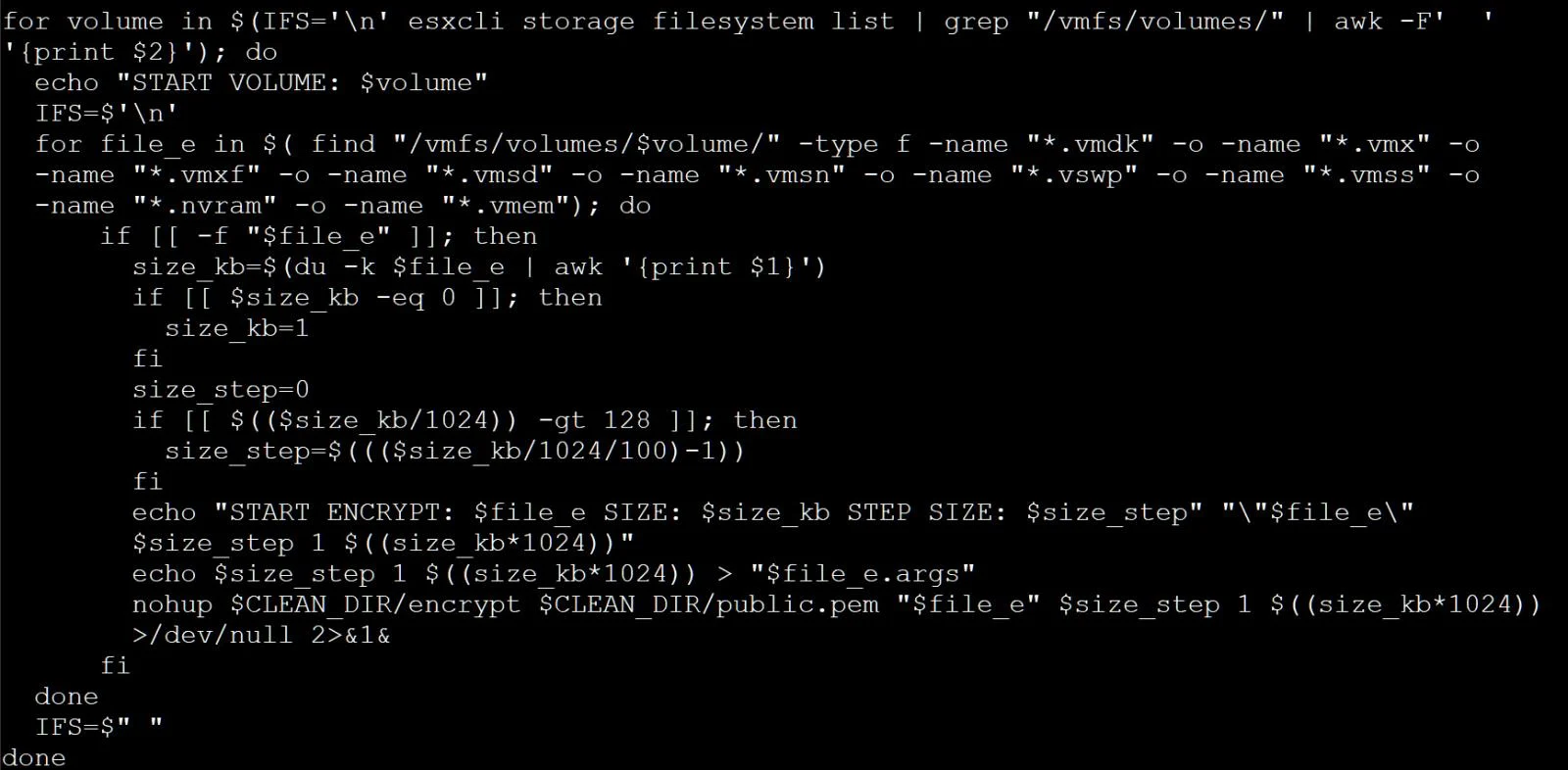

Con il passare delle ore sono emersi ulteriori dettagli sulla portata dell’attacco e sul suo funzionamento. Quando un server viene violato, alcuni file vengono aggiunti alla cartella /tmp, tra cui una chiave Rsa pubblica, un file binario del cifratore (un eseguibile Elf) e uno script di shell che svolge alcune operazioni preliminari prima di avviare la cifratura delle informazioni.

Lo script interrompe l’esecuzione di tutte le macchine virtuali del sistema, dopodiché effettua una ricerca per le estensioni associate alle unità disco virtuali della piattaforma VMware e infine esegue la cifratura.

La porzione di script che cifra i file (Fonte: BleepingComputer)

Inoltre, alla cartella vengono anche aggiunti i file contenenti la richiesta di risarcimento che è apparsa in varie forme su tutti i siti di informazione. Il ricercatore di sicurezza Michael Gillespie ha analizzato il cifratore e l’ha ritenuto privo di falle; non si può quindi sperare di sfruttare qualche bug per decifrare le informazioni prese in ostaggio.

Alcune caratteristiche del malware, come per esempio l’uso dell’algoritmo Sosemanuk, non sono molto comuni e lasciano supporre che ESXiArgs sia probabilmente basato sul codice sorgente del ransomware Babuk, che era stato reso pubblico nel 2021 ed è stato utilizzato in passato in altre campagne ransomware ESXi.

Rispetto al passato ci sono però anche diversi tratti di originalità, come la scelta della crittografia Rsa, che lasciano aperta la porta a diverse interpretazioni sulla discendenza diretta da Babuk.

Le vittime

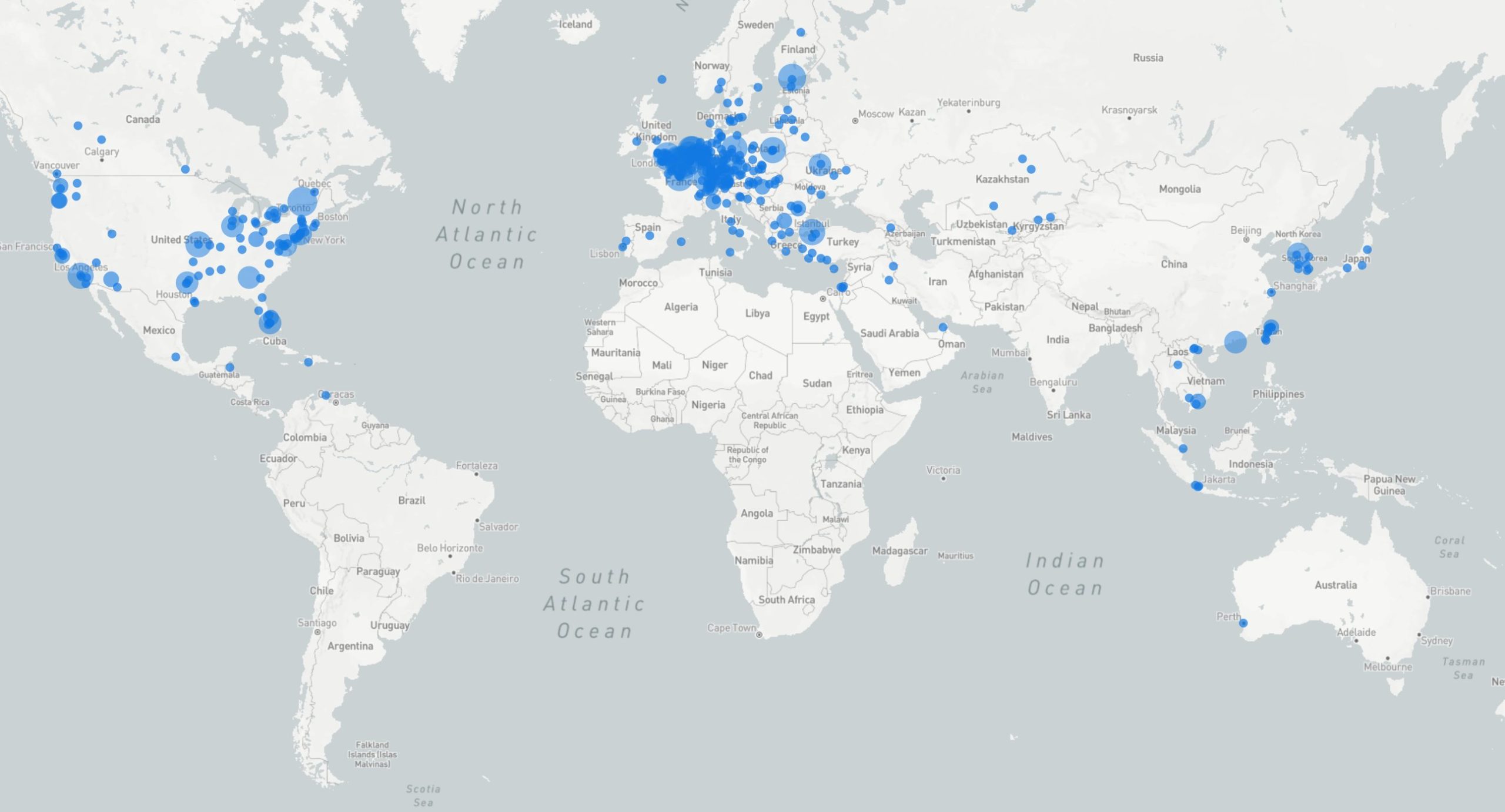

Come abbiamo già accennato, i sistemi colpiti dalla campagna sono state diverse migliaia; il conteggio di Censys indicava oltre 3.200 server compromessi soltanto questa mattina (6 febbraio), ma il numero sta progressivamente scendendo man mano che i tecnici procedono nell’opera di ripristino.

Dopo la riunione coordinata dal Sottosegretario con la delega alla Cybersecurity Alfredo Mantovano, con i vertici della ACN-Agenzia per la Cybersicurezza Nazionale e del Dipartimento delle informazioni per la sicurezza, Palazzo Chigi ha emesso una nota che delinea con più chiarezza i contorni del problema, confermando in sostanza le informazioni già trapelate nelle ultime ore.

La nota infatti riporta che “in Italia nessuna Istituzione o azienda primaria che opera in settori critici per la sicurezza nazionale è stata colpita. Nel corso delle prime attività ricognitive compiute da ACN-Agenzia per la Cybersicurezza Nazionale, unitamente alla Polizia Postale, non sono emerse evidenze che riconducano ad aggressione da parte di un soggetto statale o assimilabile a uno Stato ostile; è invece probabile l’azione di criminali informatici, che richiedono il pagamento di un riscatto”.

Fonte: @mRr3b00t su Twitter

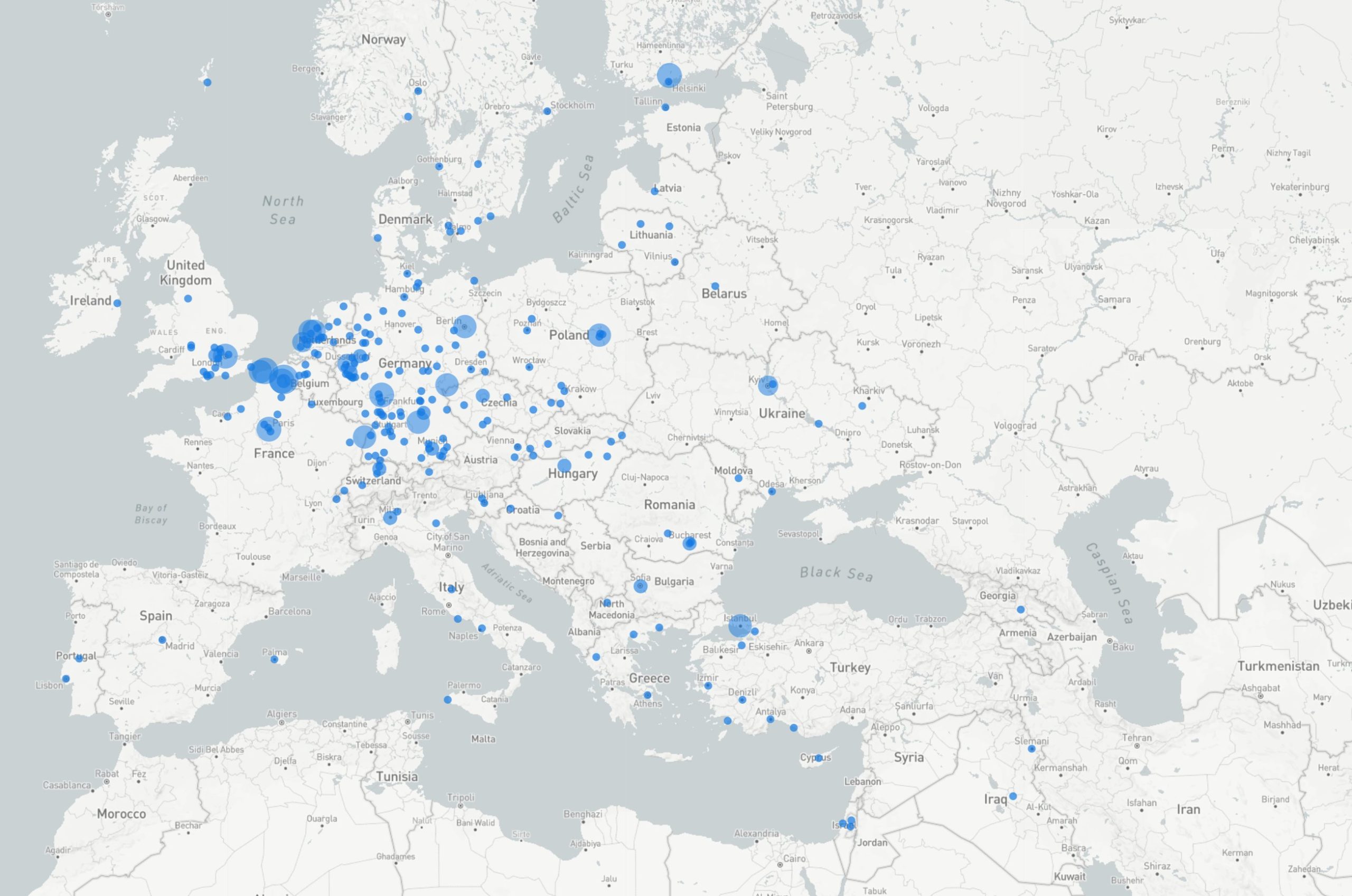

Sono anche state divulgate, per esempio da mRr3b00t su Twitter, alcune interessanti mappe che dettagliano la distribuzione geografica dei sistemi interessati dall’attacco, sia a livello globale sia concentrando l’attenzione sul territorio europeo.

Fonte: @mRr3b00t su Twitter

Segnaliamo infine la pubblicazione di una guida molto dettagliata al ripristino dei sistemi colpiti, realizzata da Enes Sonmez e Ahmet Aykac del YoreGroup Tech Team, che offre molte informazioni preziose sui passi da compiere per mettere in sicurezza i server interessati dall’attacco.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2023/02/06/esxiargs-cose-come-funziona-e-chi-ha-colpito/?utm_source=rss&utm_medium=rss&utm_campaign=esxiargs-cose-come-funziona-e-chi-ha-colpito