Uno studio mette in evidenza una serie di bug che possono portare al furto di informazioni o all’esecuzione di codice in remoto. Ecco come funziona.

È proprio vero che l’unione fa la forza? Non sempre. Nel caso dei sistemi di connessione wireless, anzi, è proprio la coesistenza di diversi protocolli a creare dei problemi di sicurezza.

A metterlo in luce è una ricerca a opera di un gruppo di studiosi delle Università di Brescia e Darmastadt, in collaborazione con il CNIT (Consorzio nazionale Interuniversitario per le Telecomunicazioni) e Secure Mobile Networking Lab.

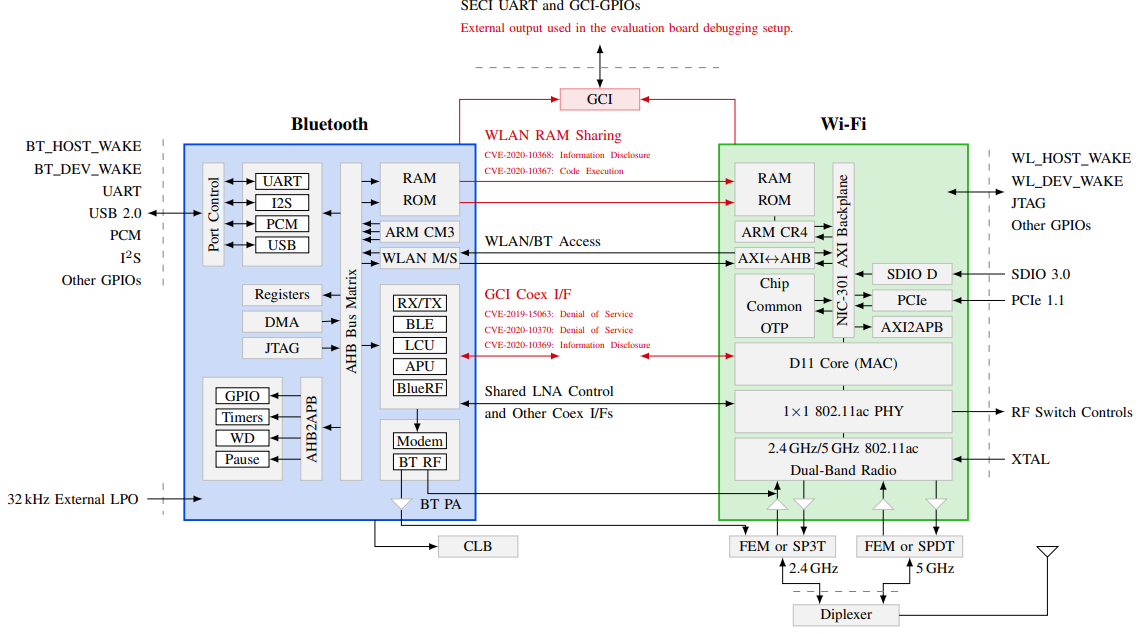

Il documento, intitolato “Attacks on Wireless Coexistence”, espone una serie di tecniche di attacco che fanno leva su alcune “frizioni” dovute all’utilizzo degli stessi componenti da parte di chip separati.

In altre parole, quello che i ricercatori hanno cercato sono le falle di sicurezza generate dall’uso condiviso di componenti come le antenne o la banda wireless. Il risultato, in sintesi, è che queste vulnerabilità consentono di portare degli attacchi “indiretti”, arrivando per esempio a violare i dati del Wi-Fi con un attacco diretto al Bluetooth.

Tecnicamente, si tratta di attacchi che i ricercatori definiscono “lateral escalation privilege” e che, più che rappresentare una nuova tecnica di attacco, delineano uno scenario in cui è possibile ampliare il raggio di attacchi già esistenti.

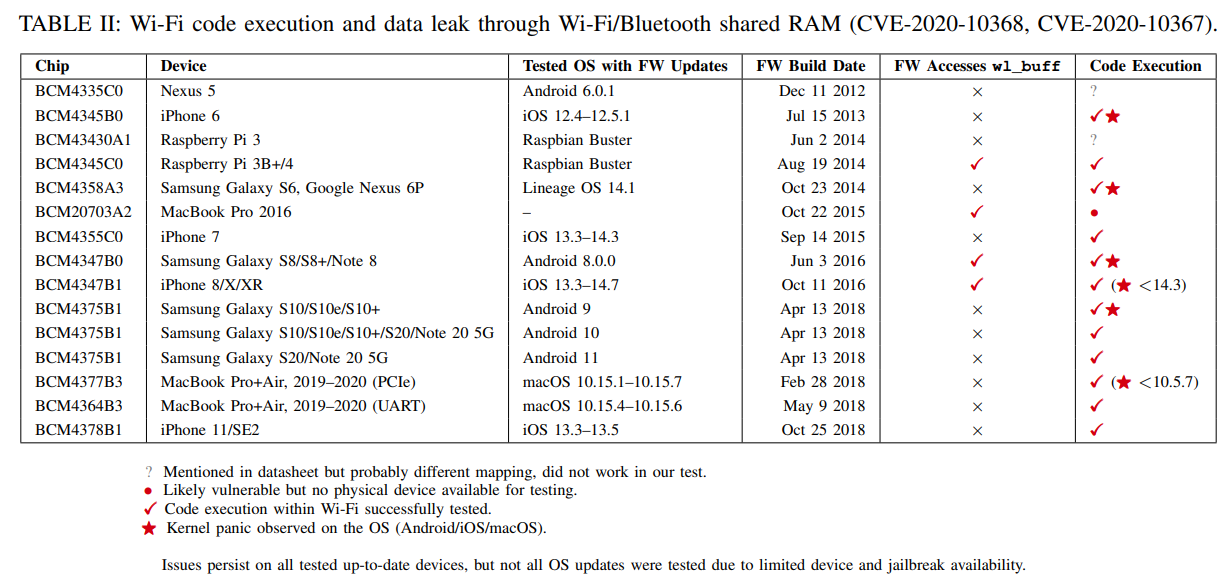

Le vulnerabilità individuate dagli autori dello studio riguardano in particolare i chip prodotti da Broadcom; Cypress e Silicon Labs, che sono integrati in miliardi di dispositivi di ogni genere.

Secondo quanto viene riportato nel documento, lo sfruttamento delle falle di sicurezza potrebbe portare a un Denial of Service, al furto di informazioni (attraverso lettura della memoria) e addirittura all’esecuzione di codice.

Il prerequisito per portare un attacco di questo genere, però, è quello di poter eseguire codice su uno dei due sistemi (Bluetooth o Wi-Fi) per poi estendere l’attacco al componente che condivide le risorse sul dispositivo.

Se la pericolosità delle vulnerabilità non è così elevata e il loro sfruttamento richiede in pratica una precedente compromissione del dispositivo, l’elemento preoccupante è il fatto che molte delle falle di sicurezza individuate non possono essere corrette.

Secondo i ricercatori, infatti, alcune delle vulnerabilità richiederebbero una riprogettazione a livello hardware e, trattandosi di dispositivi in commercio da tempo (un esempio è iPhone 7) la cosa è ovviamente impossibile.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2021/12/14/falle-di-sicurezza-in-miliardi-di-device-wi-fi-e-bluetooth/?utm_source=rss&utm_medium=rss&utm_campaign=falle-di-sicurezza-in-miliardi-di-device-wi-fi-e-bluetooth