L’allarme è scattato dopo che il team di sicurezza ha individuato il codice malevolo all’interno di alcuni strumenti per lo sviluppo di applicazioni Java.

Allarme rosso tra gli sviluppatori di applicazioni Java. Secondo gli esperti di sicurezza di GitHub, infatti, i programmatori rischiano di finire vittima di un classico attacco supply chain che ha preso di mira strumenti di sviluppo ospitati nei repository del popolare sito.

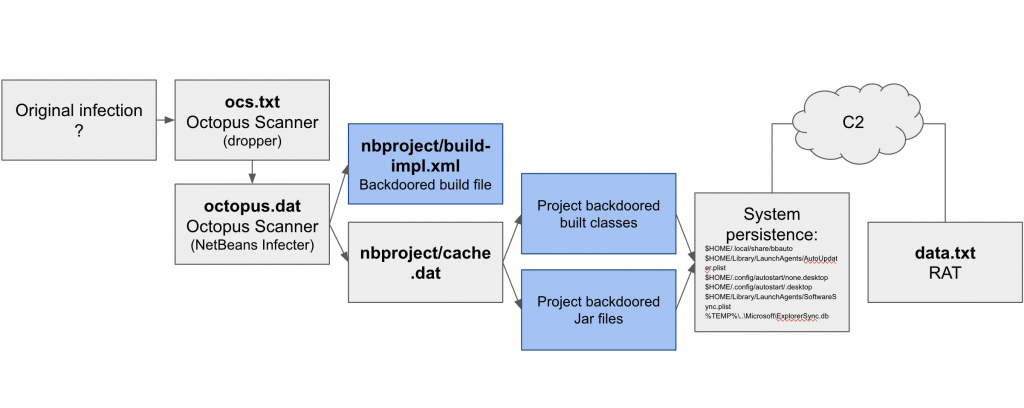

Il malware individuato dagli analisti è stato battezzato con il nome di Octopus Scanner e sarebbe stato inserito in almeno 26 progetti collegati ad Apache NetBeans IDE (integrated development environment), uno strumento per la scrittura e la compilazione di applicazioni Java.

Il malware sarebbe in grado di diffondersi con un’efficacia straordinaria, infettando la macchina locale (Windows, Linux e macOS) e tutti i progetti gestiti con Apache NetBeans IDE.

Nella comunicazione pubblicata sul Security Lab, non vengono elencati i progetti coinvolti nell’attacco, ma i ricercatori mettono in guardia riguardo la possibilità che l’infezione sia più ampia.

Il primo esemplare individuato di Octopus Scanner risalirebbe infatti al 2018 e la possibilità che negli ultimi due anni gli autori del malware siano riusciti a diffonderlo anche in altri strumenti di programmazione è tutt’altro che remota.

Quello degli attacchi supply chain, soprattutto in ambito open source, è un fenomeno in continua crescita. I pirati informatici, infatti, utilizzano questa strategia per massimizzare l’efficacia dei loro attacchi e diffondere rapidamente i loro malware sfruttando la filiera di produzione del software.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2020/06/01/github-avvisa-gli-sviluppatori-attenti-al-malware-octopus-scanner/?utm_source=rss&utm_medium=rss&utm_campaign=github-avvisa-gli-sviluppatori-attenti-al-malware-octopus-scanner