A cura di Pasquale Digregorio, Chiara Ferretti e Daniele Filoscia – CERT Banca d’Italia [1]

Gli attacchi ransomware sono in continua evoluzione e rappresentano uno strumento funzionale al perseguimento degli obiettivi di un crescente numero di attori della minaccia cyber che si specializzano nello sviluppo e nell’utilizzo di specifiche tattiche, tecniche e procedure, oppure fanno ricorso a servizi resi disponibili da terze parti in cambio di un corrispettivo in denaro.

Ransomware[2] è un termine che deriva dalla sincrasi delle parole malware[3] e ransom (riscatto) e fa riferimento all’utilizzo di codice malevolo per condurre attacchi cyber con finalità estorsiva. Originariamente l’estorsione si basava esclusivamente sulla cifratura dei dati della vittima per renderli indisponibili e sulla conseguente richiesta del pagamento di un riscatto, per l’ottenimento della chiave crittografica necessaria per decifrarli. Attualmente il termine ha assunto un’accezione più ampia, includendo anche altri tipi di cyber extortion basati, ad esempio, sulla compromissione della disponibilità dei sistemi e servizi ICT e della riservatezza dei dati[4].

Ransomware: i principali threat actor

Gli attacchi ransomware nascono e si evolvono come strumento utilizzato dalla criminalità per l’ottenimento di guadagni illeciti. Tuttavia nel tempo anche altre tipologie di attori della minaccia cyber, come ad esempio gli hacktivist e organismi statuali (nation-state), hanno iniziato ad impiegare attacchi ransomware con finalità diverse, sfruttandone le capacità estorsive e/o distruttive.

Con l’intento di poter qualificare i più importanti attori della minaccia ransomware, in Tabella 1 si riportano le principali categorie di threat actor, classificate in base a intento e capacità.

| Categoria | Descrizione | |

|

Insider threat | Dipendenti o contractor che, utilizzando autorizzazioni e conoscenze aziendali, impiegano impropriamente informazioni o sistemi informatici dell’organizzazione per cui lavorano al fine di arrecarvi danno o per un vantaggio personale |

|

Cyber-terrorist | Gruppi o singoli terroristi in grado di sfruttare le opportunità offerte dal cyberspazio con la finalità di fare propaganda, proselitismo, radicalizzazione e/o per la diffusione del terrore attraverso la minaccia o l’interruzione di servizi critici mediante attacchi cyber |

|

Hacktivist | Gruppi o singoli attivisti che organizzano e conducono attacchi cyber con movente ideologico e principalmente con finalità dimostrativa |

|

Cyber-criminal | Criminali che, attraverso l’utilizzo abusivo di sistemi informatici o telematici, perpetrano azioni di matrice criminale con il fine di ottenere un vantaggio economico |

|

State-sponsored | Soggetti dotati di elevate capacità che conducono azioni illecite nel cyberspazio per conto e negli interessi di uno Stato, che li sostiene e/o finanzia |

|

Nation-state | Individui appartenenti ad apparati statuali in grado di organizzare e condurre cyber operation di tipo offensivo nell’interesse nazionale, sotto l’egida del proprio vertice politico |

Tabella 1 – Tassonomia delle principali categorie degli attori della minaccia cyber

L’individuazione e la profilazione degli attori della minaccia ransomware è un’attività particolarmente complessa che risente delle difficoltà connesse con il problema dell’attribuzione, ovvero l’individuazione a posteriori dell’autore di un attacco cyber.

Questa attività presenta diversi fattori critici, come ad esempio:

(a) la limitatezza e la volatilità delle evidenze digitali disponibili ex post,

(b) la transnazionalità del dominio cyber,

(c) l’utilizzo da parte degli attaccanti di tecniche di anonimizzazione, offuscamento e anti-forensics.

Inoltre, le caratteristiche del cyber-spazio consentono a threat actor con adeguate capacità di porre in essere strategie per dissimulare l’origine degli attacchi, come ad esempio l’ingaggio di terze parti per la conduzione di cyber-operation (proxy warfare[5]) o l’adozione di tecniche di disinformazione e operazioni volte a far ricadere la paternità dell’attacco verso altri threat actor (false flag operation[6]).

A queste si affiancano le difficoltà di tipo tecnico e giuridico che consentono anche a threat actor nation-state di perseguire i propri obiettivi strategici conducendo attività ostili a bassa intensità, attraverso attacchi cyber considerabili sotto la soglia del conflitto armato e in grado di permettere agli autori dell’attacco di dichiararsi estranei allo stesso (plausible deniability[7]).

Gli attacchi ransomware presentano delle peculiarità che incidono sul processo di attribuzione di queste attività malevole. Al fine di portare avanti il piano estorsivo, gli attori della minaccia ransomware hanno difatti la necessità di svolgere alcune attività che potrebbero agevolare il processo di raccolta di evidenze funzionali alla loro individuazione e profilazione, come ad esempio le comunicazioni con la vittima, l’utilizzo di specifici algoritmi di crittografia e le comunicazioni con i server di Comando e Controllo o la transazione economica per la riscossione del riscatto.

In base alle loro capacità, gli attori della minaccia ransomware sviluppano e adottano specifiche tattiche per ridurre la probabilità che le sopra citate attività possano agevolare il processo di attribuzione, esponendoli alle conseguenti azioni repressive.

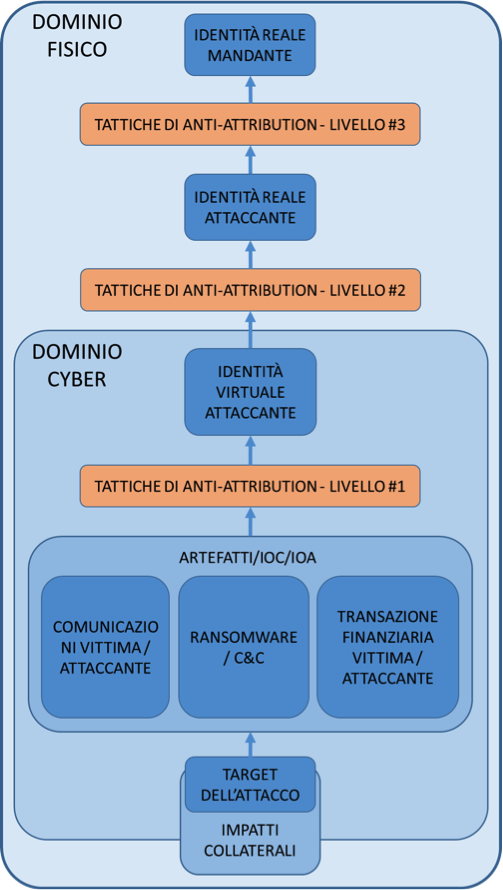

La Figura 1 rappresenta le attività di analisi funzionali all’attribuzione di un attacco ransomware evidenziando le conseguenti tattiche di anti-attribution attuate dagli attori della minaccia con tre livelli di profondità (Livello 1, 2 e 3).

Il Livello 1 comprende le tattiche di anti-attribution descritte di seguito in relazione a tre specifiche attività:

1.Le comunicazioni attaccante-vittima

Gli attaccanti per le comunicazioni con le vittime utilizzano specifici strumenti per garantire l’anonimato, come i servizi di posta elettronica e di messaggistica istantanea crittografati.

2.Gli artefatti relativi al ransomware e ai server di Comando e Controllo

Per rendere più difficoltosa l’individuazione del server di Comando e Controllo si introducono layer di anonimizzazione (come ad esempio catene di proxy e reti decentralizzate) fra quest’ultimo e il ransomware operante nel sistema compromesso della vittima. Per rendere più complesse le attività di estrazione di indicatori di compromissione funzionali all’attribuzione del ransomware rispetto al proprio sviluppatore, si impiegano alcuni espedienti come l’utilizzo di librerie di cifratura standard e la compilazione del ransomware con tecniche di anti-forensics (che prevede ad esempio l’offuscamento del codice sorgente).

3.La transazione finanziaria

Il riscatto viene solitamente richiesto in valuta virtuale, con la finalità di rendere più difficile la tracciabilità dei flussi finanziari. Una volta ricevuto il pagamento, l’importo indebitamente acquisito viene tipicamente frazionato e convertito in diverse differenti criptovalute. Ciò ad esempio avviene facendo uso dei cosiddetti “Crypto Mixer”. Infine, gli attaccanti cercano di trasformare in moneta a corso legale gli importi derivanti dall’attività criminale facendo uso di intermediari (come ad esempio Crypto Exchange o money mule)[8].

Il Livello 2 delle tattiche anti-attribution fa riferimento all’impiego di tecniche di anonimizzazione dell’identità attaccante, come ad esempio l’uso di server situati nel dark web o di identità digitali di terze parti compromesse.

Il Livello 3 è infine relativo al già citato ingaggio di terze parti per la conduzione operativa delle attività malevole.

Vi sono inoltre altri elementi che impattano in maniera trasversale il processo di attribuzione, che riguardano il rebranding dei gruppi ransomware, la crescente fluidità della loro composizione e la diffusione del paradigma del Ransomware as a Service (RaaS).

Ecosistema Criminale dei Ransomware: Modelli e Strategie

La crescente percezione di remuneratività degli attacchi ransomware ha catalizzato l’evoluzione di questa minaccia verso logiche di mercato, industrializzazione e stratificazione della catena del valore. Si è assistito alla conseguente creazione di un indotto di servizi specializzati, funzionali all’orchestrazione di attacchi efficaci anche da parte di attori dotati di scarse capacità. Questo ha determinato una diversificazione dei cyber-criminali in sottogruppi altamente qualificati, che erogano “servizi” gli uni verso gli altri o verso terze parti, secondo il modello di business criminale denominato Ransomware as a Service. Si riportano in Tabella 2 i ruoli e le relative attività specialistiche dei principali attori che nel modello RaaS partecipano all’organizzazione e alla conduzione di un attacco ransomware.

Tabella 2 – Principali ruoli degli attori dell’ecosistema RaaS e rispettive specializzazioni

Una delle dirette conseguenze della diffusione del modello RaaS è il riuso di strumenti e procedure fra diversi threat actor. Accade quindi che uno stesso threat actor può utilizzare più varianti di ransomware, oppure che la stessa variante può essere impiegata da diversi gruppi criminali. Mentre, quindi, in passato l’attribuzione di un attacco ransomware poteva beneficiare dell’individuazione di strumenti e TTP riconducibili ad un threat actor dotato di specifiche capacità, oggi gli indizi digitali acquisibili durante l’analisi tecnica di un attacco ransomware hanno un ruolo sempre meno determinante per le attività di analisi funzionali all’attribuzione.

La crescente efficacia delle azioni di contrasto della minaccia ransomware poste in essere a livello internazionale ha consentito, in taluni casi, la neutralizzazione delle infrastrutture tecnologiche impiegate da alcuni gruppi e il contestuale arresto di parte dei relativi membri. Questo ha contribuito a determinare il rebranding dei gruppi in questione e ad alimentare il transito di figure professionali verso altri gruppi criminali. Di seguito, e schematizzati in Figura 2, la descrizione di due casi rilevanti relativi alle dinamiche descritte[9] :

1.REvil

Nel novembre del 2021 l’FBI ha arrestato uno dei membri del gruppo REvil e ha sequestrato parte dei fondi del gruppo[10]; poco dopo, le attività malevole del gruppo cyber-criminale sono cessate; nel giro di alcuni mesi si sono rilevate campagne ransomware condotte da un nuovo attore della minaccia, al tempo non noto ma successivamente ricondotte al gruppo REvil, operante sotto altra identità.

2.DarkSide

Nel maggio del 2021 il gruppo ransomware DarkSide[11] ha dichiarato di aver perso l’accesso alle proprie infrastrutture tecnologiche e di voler quindi porre conseguentemente termine alle proprie attività, anche a causa della pressione ricevuta da parte del governo degli Stati Uniti[12] ; alcuni mesi dopo è emerso un nuovo gruppo ransomware, denominato BlackMatter, nel quale è risultato che siano confluiti alcuni ex membri del gruppo DarkSide, unitamente a membri di REvil. In breve tempo il gruppo BlackMatter ha poi effettuato un rebranding, denominandosi BlackCat.

Minacce Ransomware a Livello Internazionale

Al netto delle sopra elencate difficoltà nell’eseguire l’attribuzione di un attacco ransomware, l’applicazione di tecniche di cyber intelligence da parte di entità statuali e non, ha consentito nel tempo lo sviluppo di conoscenza utile per la profilazione di alcuni attori della minaccia, soprattutto con riferimento a quelli operanti con finalità economica[13]]. In Tabella 3 si propone un elenco dei threat actor più attivi nel corso degli ultimi anni, con le relative caratteristiche peculiari.

| Threat Actor | Attivo da – a | Nazione di appartenenza | Aspetti caratterizzanti |

| DarkSide | 2013 – 2021 | Russia | Presumibilmente composto da ex membri del gruppo FIN7. A partire dall’agosto 2020, DarkSide ha sviluppato una piattaforma per attacchi Ransomware-as-a-Service (RaaS) che consente di veicolare, eseguire e controllare il malware durante le fasi dell’attacco, negoziare il riscatto mediante un canale anonimo di messaggistica e ricevere l’eventuale pagamento in valuta digitale. Per l’utilizzo dei servizi offerti, DarkSide richiede una quota compresa tra il 10% e il 25% dei proventi realizzati. Tra ottobre 2020 e maggio 2021, DarkSide avrebbe riscosso riscatti da oltre 47 vittime per un ammontare di circa 90 milioni di dollari, di cui 15.5 milioni come sua quota di profitto. Il gruppo è noto per l’attacco alla società di gestione dell’infrastruttura di distribuzione del carburante Colonial Pipeline, che ha causato elevati impatti sia dal punto di vista economico che operativo[14]]. Nel 2021 alcuni affiliati di DarkSide sono confluiti nel gruppo BlackMatter. |

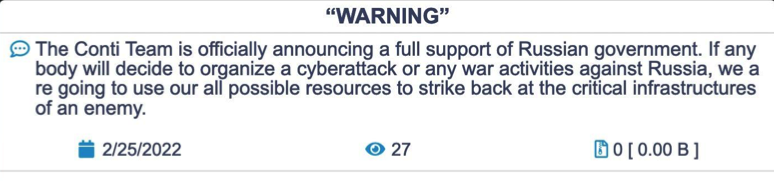

| Conti | 2015 – 2022 | Russia | A seguito dell’invasione russa in Ucraina, il gruppo si è apertamente schierato a favore di Mosca indirizzando le proprie offensive contro target governativi di Stati filo-ucraini. A casa di un leak di dati sensibili relativi al gruppo, lo stesso a partire da aprile 2022 ha ridotto le proprie operazioni fino a dismettere, il mese successivo, i siti web e le infrastrutture principali utilizzate per condurre gli attacchi. Conti ha poi avviato una profonda riorganizzazione interna, suddividendosi in diversi nuclei autonomi e stringendo partnership con altri gruppi di matrice cyber-criminale con l’obiettivo di eludere le forze dell’ordine e continuare a operare. |

| LockBit | 2019 – oggi | Russia e Paesi dell’ex Unione Sovietica | Lockbit è un gruppo che ha sviluppato nel tempo le proprie attività criminali specializzandosi nell’offerta di servizi RaaS particolarmente evoluti. Gli affiliati di LockBit hanno la possibilità di accedere ad un pannello di amministrazione web mediante il quale possono generare, in modo autonomo, nuove varianti del ransomware, gestire le vittime, trattare i riscatti, ottenere statistiche e decifrare file. Negli ultimi mesi il gruppo ha lanciato un programma di bug bounty per ransomware, al fine di individuare prontamente eventuali vulnerabilità nel codice dei propri strumenti e poterle sanare prima che possano essere sfruttate dalle forze dell’ordine. Tra le grandi organizzazioni che sono state colpite da Lockbit si annovera l’azienda statunitense Entrust, fornitrice di servizi e prodotti di sicurezza informatica[15], colpita a giugno 2022. |

| REvil | 2019 – 2021 | Russia | Plausibilmente costituitosi in seguito allo scioglimento del gruppo GandCrab, dal quale ha ereditato gran parte delle capacità offensive, il gruppo ha sviluppato una piattaforma tecnologica che offre servizi per la conduzione degli attacchi “acquistati” e per il supporto dei “clienti” secondo il modello RaaS, a fronte di un pagamento pari al 30% dei proventi realizzati. REvil è ritenuto responsabile di attacchi ransomware che hanno permesso nel solo 2020 di sottrarre complessivamente circa 120 milioni di dollari a enti e società occidentali. Il gruppo è autore dell’attacco, perpetrato a luglio 2021, ai danni del Managed Service Provider (MSP) Kaseya[16]. Nel 2021 alcuni affiliati di REvil sono confluiti nel gruppo BlackMatter. |

| BlackCat (ALPHV) | 2021 – oggi | Russia | Alimentato da ex appartenenti del gruppo BlackMatter, ALPHV si contraddistingue per l’utilizzo di strumenti di attacco che impiegano tecniche innovative come la crittografia intermittente e la corruzione dei dati, per ridurre il tempo necessario a completare il processo funzionale a rendere indisponibili alla vittima i dati compromessi. Tra le aziende colpite dal gruppo figura il Gestore di Servizi Energetici (GSE) italiano, che ha subìto un attacco ransomware[17] ad agosto 2022. |

| Lapsus$ | 2021 – oggi | Inghilterra, Russia, Turchia, Germania, Portogallo | Lapsus$ si caratterizza per l’utilizzo di insider (dipendenti, consulenti o fornitori infedeli) funzionale all’accesso abusivo ai sistemi informatici delle vittime e al perseguimento delle attività necessarie a supportare l’azione estorsiva. I potenziali insider vengono individuati e reclutati attraverso i principali canali social. L’applicazione Telegram è, invece, utilizzata per pubblicare i dati indebitamente sottratti alle vittime con finalità estorsiva. L’esfiltrazione dei dati è spesso accompagnata da azioni di sabotaggio utili a cancellare le tracce dell’attacco e a distogliere l’attenzione della vittima. |

| BlackBasta | 2022 – oggi | Russia | Presumibilmente composto da ex membri provenienti dalle cyber-gang russofone Conti e REvil. Al pari di altri cyber-criminali, anche Black Basta ha un proprio sito accessibile nel dark web in cui vengono pubblicati i dati esfiltrati appartenenti alle organizzazioni che non hanno corrisposto la cifra richiesta. Il gruppo utilizza tipicamente email di phishing per carpire credenziali di accesso alle reti informatiche da violare e strumenti di cifratura particolarmente efficienti (ad es. la crittografia intermittente) per velocizzare le operazioni volte a rendere indisponibili i dati dei sistemi infettati dal ransomware. Sebbene di recente formazione, il gruppo si è fatto notare per la conduzione di offensive cyber ai danni di molteplici organizzazioni collocate principalmente negli Stati Uniti in Canada e in Europa (soprattutto Francia, Germania e Italia), come ad esempio l’attacco a febbraio 2023 ai danni di Acea[18]. |

| Hive | 2021- oggi | Russia, Bulgaria | Hive è un gruppo cyber-criminale russo-bulgaro a doppia estorsione, apparso per la prima volta nel giugno 2021, che opera secondo il modello di business del RaaS allo scopo di ottenere profitti economici a scapito dei target colpiti con la tattica della doppia estorsione. Gli attacchi hanno l’obiettivo di esfiltrare e cifrare i dati presenti sui dispositivi della vittima, alla quale viene richiesto il pagamento di un riscatto sia per la relativa decodifica, sia per evitare di diffondere e/o vendere illegalmente i dati e i file sottratti. Hive è un threat actor particolarmente attivo ed è stato autore di attacchi rivolti a numerose organizzazioni, tra cui si annovera l’attacco condotto a marzo 2022 nei confronti di Ferrovie dello Stato Italiane[19]. |

Tabella 3 – Principali threat actors correlati alla minaccia ransomware

Anche se i principali attori della minaccia ransomware afferiscono alla categoria del cyber-crime e agiscono con finalità economica, negli ultimi anni si riscontra un crescente utilizzo di attacchi ransomware anche per il perseguimento di obiettivi strategici nazionali.

In particolare, si osserva come alcuni attori afferenti alle categorie nation-state e state-sponsored (cfr. Tabella 1) sfruttano le potenzialità distruttive ed estorsive degli attacchi ransomware per il perseguimento dei propri interessi strategici.

Gli attacchi ransomware possono rappresentare, infatti, un diversivo per le attività di cyber-espionage o uno strumento per l’interruzione di servizi essenziali attraverso attacchi ai danni di infrastrutture critiche. Nell’ottobre 2022, ad esempio, Sandworm[20] ha perpetrato un attacco cyber contro alcune organizzazioni ucraine e polacche del settore dei trasporti e della logistica, attraverso la campagna ransomware Prestige. Sandworm è noto soprattutto per la campagna ransomware NotPetya del 2017, che ha colpito diversi settori e infrastrutture critiche in Ucraina e in altri Paesi europei, con effetti anche a livello globale, generando danni stimati in oltre un miliardo di dollari[21].

Attori di matrice statuale ricorrono ad attacchi ransomware anche per l’acquisizione illecita di fondi funzionali a sostenere economicamente gli interessi nazionali. Un esempio è rappresentato dalla campagna del 2017 nota con il nome di WannaCry, la cui responsabilità è stata attribuita ufficialmente al threat actor nordcoreano Lazarus, che ha colpito più di 300.000 computer in 150 Paesi causando perdite globali stimate in circa 4 miliardi di dollari[22].

L’alta efficacia dell’attacco è stata garantita anche dallo sfruttamento della vulnerabilità EternalBlue[23]. Più recentemente attori della minaccia di matrice statuale nord-coreana hanno preso di mira anche obiettivi operanti nel settore sanitario statunitense colpiti con il ransomware Maui[24], con il presumibile intento di massimizzare l’effetto estorsivo degli attacchi e di conseguenza la probabilità del pagamento del riscatto.

Si rilevano anche casi in cui gli attacchi ransomware sono impiegati da attori nation-state o state-sponsored come strumento di ingerenza nelle decisioni di politica estera dei governi stranieri. Ad esempio, nella seconda metà di luglio 2022, i sistemi informativi del governo albanese sono stati oggetto di un attacco cyber rivendicato dal gruppo HomeLand Justice composto da diversi threat actor di presunta matrice statuale iraniana.

Tale azione è stata portata avanti come ritorsione per il sostegno offerto, da parte di Tirana, all’Esercito di Liberazione Nazionale dell’Iran (Mojaheddin-E Khalq o più brevemente MEK), organizzazione politica iraniana tra le più attive nell’opposizione al governo di Teheran. Dal 2016 l’Albania ospita sul proprio territorio la principale sede operativa dell’Esercito di Liberazione (MEK) e da allora i rapporti diplomatici tra i due Paesi si sono progressivamente deteriorati, fino alla loro interruzione nel settembre 2022.

A fronte del mutamento dello scenario della minaccia cyber connesso al conflitto russo-ucraino, si è rilevato un crescente utilizzo di attacchi ransomware per l’ottenimento di obiettivi strategici nazionali anche da categorie di attori della minaccia che generalmente perseguono guadagni economici. Infatti, secondo la strategia della proxy warfare, threat actor afferenti alla sfera del cybercrime hanno plausibilmente agito nell’interesse di Mosca (cfr. Figura 3). Il governo russo ha recentemente rilasciato una dichiarazione in cui afferma che si dovrebbero stabilire delle garanzie legislative per gli hacker che lavorano nell’interesse della Russia[25].

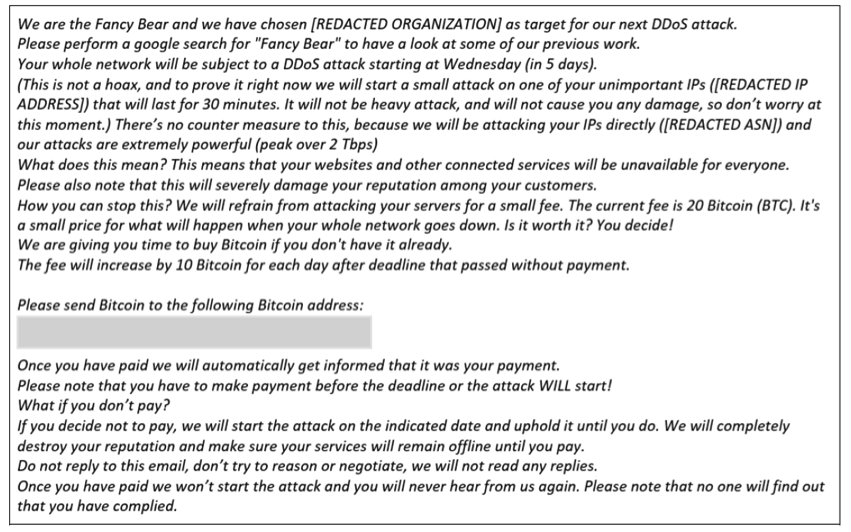

Si registrano, infine, casi di attacchi ransom rivendicati da attori della minaccia cyber che si qualificano utilizzando impropriamente identità di altri, con la finalità di ricondurre a terzi la responsabilità dell’attacco. In particolare si osserva il ricorso all’identità di un attore statuale nella fase di richiesta del riscatto con l’intento di incrementare il potere intimidatorio dell’estorsione, sfruttando la diffusa percezione di alta pericolosità di questa categoria di attaccanti.

Un modus operandi comunemente impiegato prevede l’invio di una e-mail intimidatoria che informa la vittima di un imminente attacco DDoS a scopo dimostrativo, richiedendo il pagamento di un riscatto entro una scadenza stabilita per non incorrere in un attacco dagli impatti ben più rilevanti. In Figura 4 è riportato, a titolo di esempio, la rivendicazione di un attacco ransom eseguito da un gruppo criminale che si spaccia per il noto threat actor di matrice statuale Fancy Bear[26].

Evoluzione Tecnologica degli Attacchi

La minaccia ransomware è caratterizzata da una capacità, particolarmente marcata, di innovarsi ed evolvere rapidamente. Per tale ragione, al fine di contrastare efficacemente questo fenomeno a livello locale e sistemico, è importante individuarne i principali attori e seguirne costantemente i profili evolutivi in modo da sviluppare e mantenere un adeguato livello di situational awareness[27]. Per questo sono essenziali le capacità di cyber threat intelligence[28] e di difesa partecipata attraverso la cooperazione e lo scambio volontario di informazioni sulla minaccia cyber.

Considerando l’attuale scenario delle minacce cyber, è possibile desumere che l’inversione di tendenza nella continua espansione di questo genere di fenomeno potrà avvenire quando gli attaccanti considereranno meno profittevole il ricorso ad attacchi ransomware per l’ottenimento dei propri obiettivi, in termini di costi e rischi.

Note

[1] Le opinioni sono espresse a titolo personale e non impegnano la responsabilità dell’Istituto.

[2] Ransomware sono, nella maggioranza dei casi, dei trojan diffusi tramite siti web malevoli o compromessi, ovvero per mezzo della posta elettronica. Questi si presentano come allegati apparentemente innocui (come, ad esempio, file PDF) provenienti da mittenti legittimi (soggetti istituzionali o privati). Tale elemento induce gli ignari utenti ad aprire l’allegato, il quale riporta come oggetto diciture che richiamano fatture, bollette, ingiunzioni di pagamento e altri oggetti similari. Fonte: Glossario ACN CSIRT Italia: https://www.csirt.gov.it/glossario/23

[3] Malware: contrazione di malicious software. Programma inserito in un sistema informatico, generalmente in modo abusivo e occulto, con l’intenzione di compromettere la riservatezza, l’integrità o la disponibilità dei dati, delle applicazioni o dei sistemi operativi dell’obiettivo. Fonte: Glossario ACN CSIRT Italia: https://www.csirt.gov.it/glossario/22

[4] Cfr. Articolo “Lo scenario evolutivo della minaccia ransomware” in Rapporto Clusit 2023.

[5] Nel contesto del conflitto tra Stati nel dominio cibernetico, l’espressione proxy warfare identifica la strategia che prevede la conduzione di operazioni cyber offensive da parte di “forze non convenzionali”, ovvero da intermediari (proxy) non appartenenti all’entità statuale che li ingaggia.

[6] Operazioni che vengono poste in essere utilizzando tecniche tali da indurre il target a ritenere che le stesse siano riconducibili ad un attore diverso da quello che ha condotto l’attacco.

[7] L’espressione definisce i casi in cui sia possibile dichiararsi formalmente estranei a qualsivoglia fattispecie deprecabile commessa da terzi dei quali si abbia responsabilità o comando diretto.

[8] Nonostante ciò le potenzialità derivanti dai moderni sistemi di analisi delle blockchain consentono di superare, almeno in parte, i problemi di tracciabilità di flussi finanziari in criptovalute, abilitando anche per questo tipo di investigazioni l’utilizzo del principio espresso sinteticamente con la locuzione “Follow-the-money”.

[9] Gli aspetti caratterizzanti dei diversi threat actor di seguito citati sono riportati in Tabella 3.

[10] https://www.justice.gov/opa/pr/ukrainian-arrested-and-charged-ransomware-attack-kaseya

[11] Aspetti caratterizzanti del gruppo sono riportati in Tabella 3.

[12] https://www.privacy.com.sg/cybersecurity/darkside-ransomware-servers-reportedly-seized-operation-shuts-down/

[13] Il movente economico rappresenta la principale vulnerabilità per l’attribuzione di un attacco ransomware in considerazione degli aspetti di dettaglio descritti in Figura 1.

[14] A seguito dell’attacco perpetrato da DarkSide ai danni della società di gestione dell’infrastruttura di distribuzione del carburante Colonial Pipeline, per una settimana sono state interrotte forniture equivalenti a 2,5 milioni di barili al giorno di benzina, diesel e altri prodotti petroliferi, provenienti dalle raffinerie del Golfo del Messico e destinate a rifornire diversi centri nevralgici della costa atlantica.

L’indisponibilità di carburante ha determinato la dichiarazione, da parte del Federal Motor Carrier Safety Administration (FCMSA), dello stato di emergenza nei 17 stati USA coinvolti. Il 19 maggio, a valle del ritorno alla normale operatività, l’amministratore delegato della società ha ammesso di aver pagato, già il giorno dopo l’attacco, un riscatto in criptovaluta (Bitcoin) equivalente a circa 4,4 milioni di dollari, parte dei quali sono stati successivamente recuperati dall’FBI. Rif. https://www.justice.gov/opa/pr/department-justice-seizes-23-million-cryptocurrency-paid-ransomware-extortionists-darkside

[15] L’azienda, a luglio 2022, ha inviato una comunicazione ai propri clienti per informarli di aver rilevato un accesso non autorizzato ai propri sistemi informatici, avvenuto il 18 giugno, non escludendo possibili impatti sulla riservatezza e/o integrità dei servizi erogati.

[16] L’offensiva, oltre ad essere di tipo ransomware, è stata classificata anche come supply chain avendo portato alla compromissione di circa 1.500 aziende correlate a Kaseya tra clienti diretti e indiretti. Rif. https://www.csoonline.com/article/3626703/the-kaseya-ransomware-attack-a-timeline.html

[17] L’attacco in questione non ha comunque causato l’interruzione di servizi critici, né impatti di tipo sistemico.

[18] L’attacco ha comportato la non raggiungibilità di tutti i siti web pubblici di Acea a partire dalla mattina del 2 fino al 5 febbraio. Il disservizio informatico generato dall’attacco ransomware non ha interessato i servizi essenziali di distribuzione elettrica e idrica che sono stati sempre regolarmente garantiti: https://www.gruppo.acea.it/media/avvisi/2023/02/acea-dopo-attacco-cyber-ripristinata-l-operativita-dei-sistemi-it

[19] L’attacco ha provocato disservizi in tutta la penisola, bloccando temporaneamente l’acquisto dei titoli di viaggio nelle biglietterie e nei self service presenti nelle stazioni ferroviarie. Non sono stati, invece, riscontrati malfunzionamenti nei servizi di vendita online, né disservizi alla circolazione dei convogli.

[20] Sandworm, noto anche come IRIDIUM, è un attore statuale ritenuto legato al GRU, il Servizio d’intelligence militare russo.

[21] https://www.justice.gov/opa/pr/six-russian-gru-officers-charged-connection-worldwide-deployment-destructive-malware-and

[22] https://www.justice.gov/opa/pr/three-north-korean-military-hackers-indicted-wide-ranging-scheme-commit-cyberattacks-and

[23] Un exploit sviluppato dalla National Security Agency (NSA) degli Stati Uniti per i sistemi Windows. EternalBlue, è stato rubato e fatto trapelare da un gruppo chiamato The Shadow Brokers un mese prima dell’attacco.

[24] North Korean State-Sponsored Cyber Actors Use Maui Ransomware to Target the Healthcare and Public Health Sector | CISA

[25] https://www.vedomosti.ru/politics/news/2023/02/10/962551-v-gosdume-predlozhili-ne-nakazivat

[26] È un gruppo filogovernativo russo di matrice state-sponsored attivo almeno dal 2007 e legato a doppio filo con il GRU del Ministero della Difesa. L’avversario ha colpito con operazioni di CNE (Computer Network Exploitation) una pluralità di obiettivi di alto profilo principalmente nei Paesi NATO e dell’ex blocco sovietico, nell’ottica di reperire intelligence utile al Cremlino o influenzare opinioni ed eventi di portata internazionale, sempre in chiave anti-NATO ed anti-europeista. Risulta collegato ad altri gruppi di Mosca tra cui Sandworm e Gallmaker.

[27] Capacità di comprendere adeguatamente l’evoluzione dello scenario della minaccia cyber in relazione alle caratteristiche dell’entità da proteggere.

[28] Applicazione della dottrina intelligence all’analisi di informazioni utili a conoscere le caratteristiche degli attori della minaccia cyber.

https://www.ictsecuritymagazine.com/articoli/minaccia-ransomware/