Al CPX 360 di Vienna, l’evento annuale di sicurezza informatica di Check Point dedicato a partner e clienti, abbiamo fatto due chiacchiere con Gil Shwed, founder e CEO dell’azienda israeliana, per affrontrare il tema del consolidamento

Sicurezza informatica: un problema con così tante sfaccettature da credere che alla fine sia impossibile arrivare a una soluzione definitiva. Eppure, qualcosa bisogna fare per rintuzzare l’incredibile quantità di attacchi che i nostri dispositivi, le aziende e i computer subiscono ogni giorno.

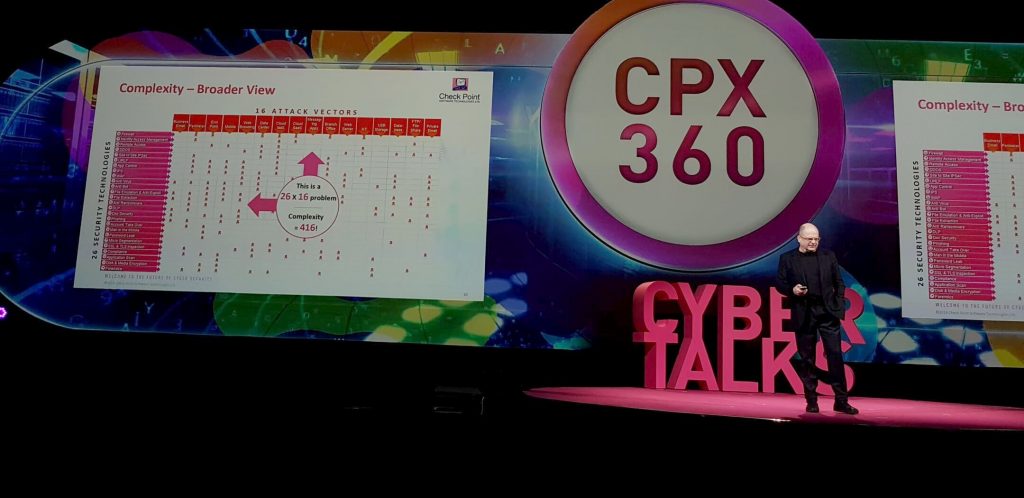

Durante il suo discorso d’apertura del CPX360, Gil Shwed ha affrontato uno degli aspetti più delicati del tema: quali software scegliere per arrivare a proteggere adeguatamente un’azienda.

Il nodo è stato trattato portando due esempi, quello di un CIO che per proteggere un’azienda di 3500 persone usa 14 diversi software e quello di un CIO che per proteggere un’azienda di 6000 persone usa software di 4 vendor innestati sulla piattaforma Infinity 2.0 di Check Point.

A prescindere dall’ovvia sviolinata per il proprio prodotto, gli esempi avevano effettivamente qualcosa di interessante da dire. Creando una matrice che su di un asse recava i possibili vettori d’attacco e sull’altro le tecnologie necessarie a gestirne la difesa, appariva subito evidente che il primo CIO spendeva più denaro per ottenere una copertura molto minore nei confronti delle minacce. Il secondo CIO, oltre a una spesa minore e a una copertura maggiore, aveva anche il vantaggio di una interfaccia integrata in grado di semplificargli il lavoro di analisi e gestione.

“Nelle aziende che usano software proveniente da 14 vendor” – ha fatto notare Gil Shwed – “servono 30 persone per gestire la parte IT. In quelle che impiegano prodotti di soli 4 vendor ne servono 5”. Ma il vero punto è quello della copertura.

Anche ammettendo che i software scelti dal primo CIO siano più efficaci nel coprire le aree di competenza, resta il problema, grave, delle aree scoperte.

È meglio avere una protezione di livello eccellente in poche aree o una di buon livello in tutte? La risposta la si deve trovare di volta in volta nelle necessità di chi gestisce la sicurezza, ma è ovvio che il tema va affrontato, soprattutto alla luce della minaccia che l’esplosione degli IoT comporta per ogni impresa. “Non puoi proteggerti contro quello che non vedi” – ha detto Shwed – “e per questo è importante avere sempre una mappa completa di quello che compone la propria rete aziendale”.

La soluzione a questo problema, secondo Check Point, sono i nano agents, mini programmi leggeri e snelli che vanno installati negli IoT per integrarli nella gestione dei dispositivi di rete e permetterne il monitoraggio del funzionamento. Per di più, Check Point punta a velocizzarne l’adozione aprendo la piattaforma Infinity 2.0 al mondo dell’open source. “Entro un paio di settimane” – ha annunciato il CEO – “troverete i primi nano agents disponibili su GitHub”.

Un cambio di paradigma importante quello di portare la sicurezza all’interno degli IoT anche se non era prevista, ma è una mossa che potrebbe portare a molti benefici se l’ecosistema open dovesse ingranare, facendo partire dal basso una serie di misure di sicurezza valide anche per dispositivi che non erano nati come sicuri.

Please follow and like us:

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2019/02/19/il-futuro-della-sicurezza-passa-per-consolidamento-e-open-source/