Prilex è un noto attore di minacce, che ha iniziato lavorando sugli sportelli bancomat per poi dedicarsi ai sistemi Point of Sales (Pos), realizzando quella che i ricercatori di Kaspersky considerano la minaccia Pos più avanzata mai scoperta.

Prilex ha condotto attacchi GHOST, che hanno permesso di portare a compimento frodi anche su carte protette con CHIP e PIN, tecnologie apparentemente non violabili. Ma ora, come hanno illustrato i ricercatori di Kaspersky, i criminali informatici si sono spinti oltre.

Durante la gestione di un incidente per un cliente colpito da Prilex, i ricercatori di Kaspersky hanno scoperto tre nuove versioni in grado di bloccare le transazioni di pagamento contactless, che sono diventate estremamente popolari durante la pandemia per questioni igienico sanitarie.

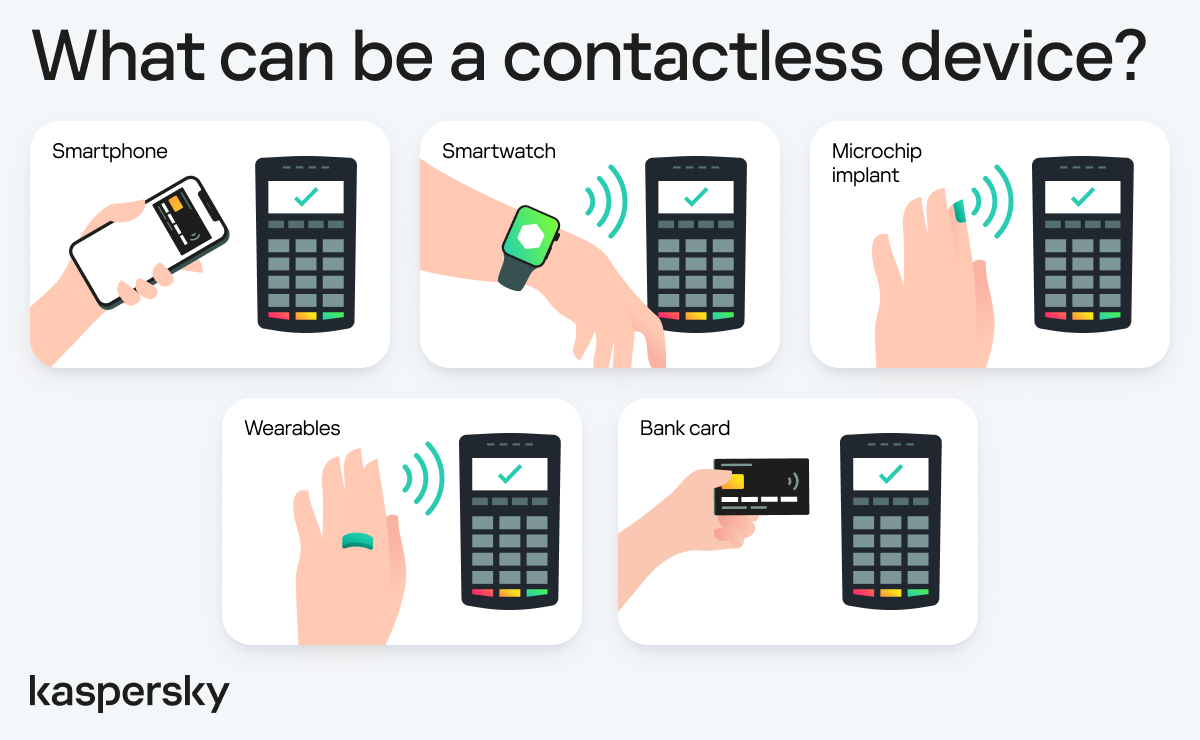

I sistemi di pagamento contactless sono dotati di un sistema di identificazione a radiofrequenza (RFID). Negli ultimi anni Samsung Pay, Apple Pay, Google Pay, Fitbit Pay e diverse applicazioni bancarie mobile hanno implementato le tecnologie near-field communication (NFC) per garantire transazioni contactless sicure.

Le versioni più recenti del malware sono però capaci di bloccare le transazioni basate su NFC, costringendo la vittima a inserire la carta nel PIN pad; questa operazione consente poi al malware di intercettare e catturare i dati della transazione.

Filtrare le vittime

Prilex ha anche introdotto la possibilità di filtrare le carte di credito in base al loro livello, concentrandosi solo su quelle con saldi o limiti elevati. Secondo Kaspersky, è importante essere consapevoli di questi rischi e adottare le opportune misure di sicurezza per proteggere i propri dati sensibili.

Il gruppo criminale dietro a Prilex è attivo almeno dal 2014 in America latina, ed è considerato il responsabile di uno dei più grandi attacchi di clonazione di carte di credito nella regione: nel 2016 ha colpito durante il carnevale di Rio, clonando oltre 28.000 carte e svuotando sportelli bancomat.

Ora però le sue campagne sembrano estendersi a livello globale: una variante è stata infatti individuata in Germania nel 2019, quando una banda criminale ha clonato carte di debito Mastercard per prelevare più di 1,5 milioni di euro da 2.000 clienti. La variante più recente è stata rilevata in Brasile, ma visti i precedenti potrebbe presto diffondersi anche in altri Paesi.

Fabio Assolini, Head of the Latin American Global Research and Analysis Team di Kaspersky, ha commentato: “I pagamenti contactless fanno ormai parte della nostra vita quotidiana e le statistiche mostrano che il segmento retail domina il mercato con una quota superiore al 59% del fatturato globale contactless nel 2021”.

Fabio Assolini, Head of the Latin American Global Research and Analysis Team di Kaspersky

“Queste transazioni sono estremamente comode e particolarmente sicure, quindi è logico che i criminali informatici creino malware che bloccano i sistemi legati all’NFC. Poiché i dati delle transazioni generate durante il pagamento contactless sono inutili dal punto di vista dei criminali informatici, è comprensibile che Prilex abbia bisogno di impedire il pagamento contactless per costringere le vittime a inserire la carta nel terminale PoS infetto”, ha concluso Assolini.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2023/02/03/il-malware-prilex-blocca-le-transazioni-contactless/?utm_source=rss&utm_medium=rss&utm_campaign=il-malware-prilex-blocca-le-transazioni-contactless