Un nuovo modulo ruba le informazioni che consentono ai pirati di ingannare gli operatori telefonici ed eseguire un attacco “SIM swapping”.

L’autenticazione a due fattori (Two Factor Authentication o 2FA) è uno strumento per proteggere in maniera più “robusta” i nostri account. Pensare che l’uso di un sistema 2FA ci metta completamente al sicuro dal furto dell’account, però, è un errore. Se ci troviamo ad avere a che fare con il trojan TrickBot, poi, potremmo pagare caro un eventuale eccesso di fiducia.

TrickBot è un malware in circolazione da tempo (ne abbiamo parlato l’ultima volta in questo articolo) che prende di mira in particolare gli account dei servizi di home banking. Un vero flagello, che è stato mitigato solo dalla diffusione (appunto) dell’autenticazione a due fattori.

I pirati informatici che utilizzano TrickBot, però, hanno cominciato a darsi da fare per trovare il modo di scardinare i sistemi 2FA e, in particolare, quelli che utilizzano l’invio di codici via SMS, utilizzati normalmente dai sistemi di home banking.

La tecnica più efficace in questo senso si chiama SIM swapping (ne abbiamo parlato in questo articolo) e prevede, in pratica, di contattare l’operatore telefonico della vittima per chiedere una nuova SIM e la disattivazione di quella vecchia.

In questo modo i cyber-criminali potranno ricevere il codice di autenticazione sulla nuova SIM e aggirare il sistema di protezione a due fattori.

L’ostacolo che hanno di fronte i pirati è quello di dover impersonare il legittimo proprietario della SIM. In alcuni casi lo fanno sfruttando la complicità di impiegati infedeli delle compagnie telefoniche. Nel caso di TrickBot, invece, i pirati puntano direttamente ai servizi di assistenza.

Il problema (dal loro punto di vista) è che le compagnie telefoniche statunitensi utilizzano un PIN che i clienti devono usare per identificarsi quando contattano i servizi di assistenza. Per poter richiedere una nuova SIM, quindi, serve conoscere il PIN.

Ecco quindi che gli autori di TrickBot hanno pensato bene di inserire nel loro malware un modulo che gli permette di portare un attacco di phishing per ottenere il prezioso PIN.

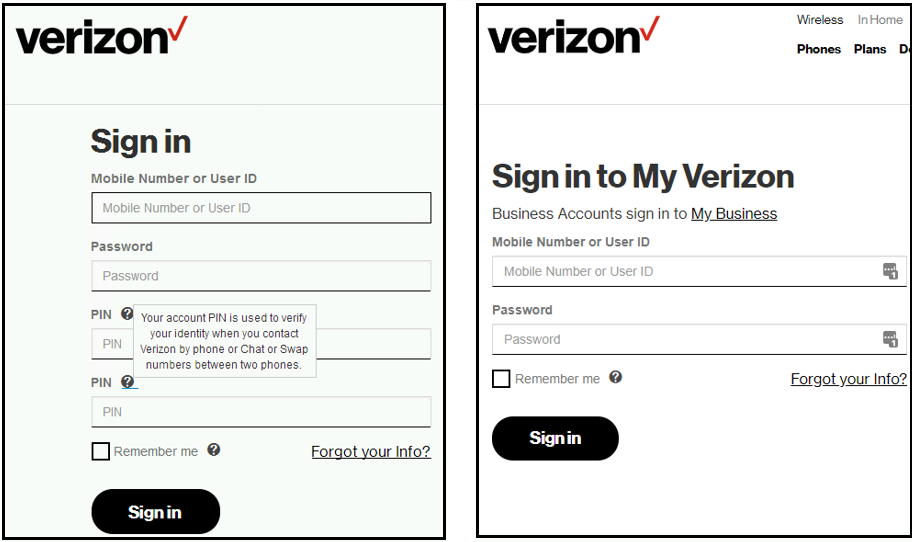

Come spiegano i ricercatori di Secureworks in un report pubblicato su Internet, nei primi giorni di agosto il trojan è stato riprogrammato per monitorare i collegamenti ad alcuni operatori telefonici (Verizon Wireless, T-Mobile e Sprint) e iniettare codice HTML e JavaScript nel browser dei computer infetti in modo che nelle pagine di login degli operatori appaia un campo aggiuntivo: quello del PIN.

Come fanno notare gli analisti, il nuovo modulo dedicato al furto del PIN è stato inserito in tutte le installazioni di TrickBot. Questo significa che è attivo su tutti i computer già infettati dal gruppo di pirati informatici che utilizza il trojan.

Considerato che il malware è in circolazione dal 2016, stiamo parlando di un numero presumibilmente consistente di computer.

Al di là del nuovo modulo, la minaccia di TrickBot è rilevante anche per un altro motivo. I pirati informatici che gestiscono la botnet, infatti, utilizzano da tempo la formula del “malware as a service” e permettono ad altri cyber-criminali di sfruttare i PC infettati con TrickBot per installare ulteriore malware.

Una formula, questa, sempre più popolare nei bassifondi del Web e che mette a rischio un numero impressionante di persone che, oltre a finire vittima del pericolosissimo trojan , potrebbero trovarsi ad avere anche a che fare con altri attacchi, compresi i ransomware.

Dal punto di vista di chi gestisce i servizi di home banking, invece, l’intera vicenda dovrebbe servire come monito. I sistemi 2FA basati sui codici inviati via SMS stanno infatti mostrando tutti iloro limiti da (troppo) tempo. Forse è il caso di passare oltre.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2019/08/29/il-trojan-trickbot-ora-smantella-lautenticazione-via-sms/