La vulnerabilità interessa 800.000 firewall ed era stata corretta lo scorso ottobre. L’azienda, però, si è vista costretta a rilasciare una nuova patch.

Buona la seconda: SonicWall si è trovata costretta a una duplicazione di patch per risolvere definitivamente un problema relativo ai suoi firewall. La vulnerabilità ((CVE-2020-5135) era emersa lo scorso ottobre e interessava il servizio VPN gestito da SonicOS.

Alla segnalazione era seguita la pubblicazione di un aggiornamento che avrebbe dovuto correggere la falla che, secondo i ricercatori di Tripwire, consentiva di sfruttare un buffer overflow per bloccare l’appliance.

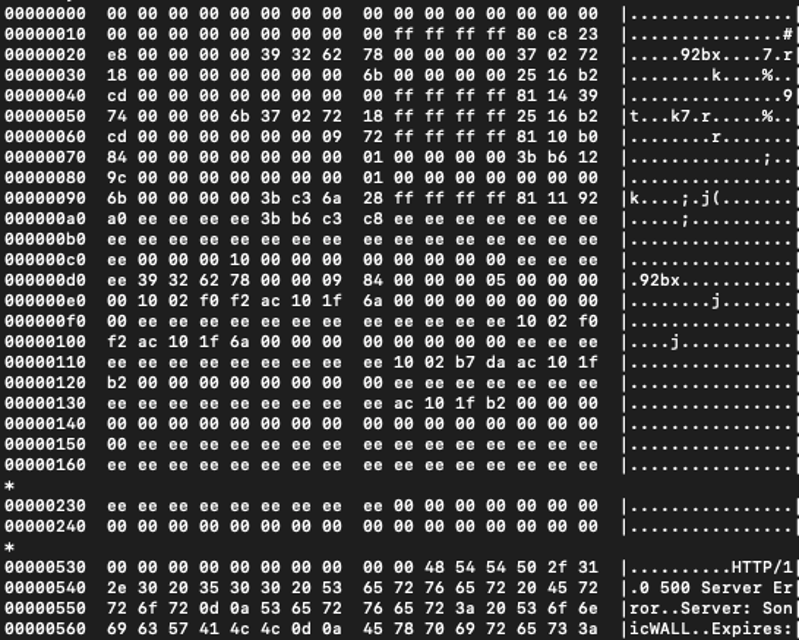

Secondo i ricercatori della società di sicurezza, però, il primo “rattoppo” non è stato sufficiente per risolvere il problema. Di più: come era stato ipotizzato in un primo momento, la vulnerabilità consentirebbe di utilizzare l’invio di pacchetti HTTP non sono per portare un attacco DoS, ma addirittura per avviare l’esecuzione di codice sul sistema.

Insomma: confermata la gravità della falla di sicurezza, SonicWall si è trovata costretta a rimettere mano agli aggiornamenti e ha anche assegnato un nuovo codice al bug (CVE-2021-20019) che è ancora in corso di correzione.

Nel dettaglio, dal report dell’azienda emerge come sia già disponibile una patch per buona parte dei dispositivi in circolazione, con l’eccezione di NSsp 12K, SuperMassive 10k e SuperMassive 9800, per i quali il rilascio della patch è ancora in una fase di “lavori in corso”.

A dispetto da quanto paventato dai ricercatori di Tripwire nell’ottobre 2020, in ogni caso, non ci sono indizi che i pirati informatici abbiano sviluppato exploit in grado di sfruttare la vulnerabilità. È già qualcosa.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2021/06/23/la-patch-per-la-falla-in-sonicwall-non-aveva-risolto-tutti-i-problemi/?utm_source=rss&utm_medium=rss&utm_campaign=la-patch-per-la-falla-in-sonicwall-non-aveva-risolto-tutti-i-problemi