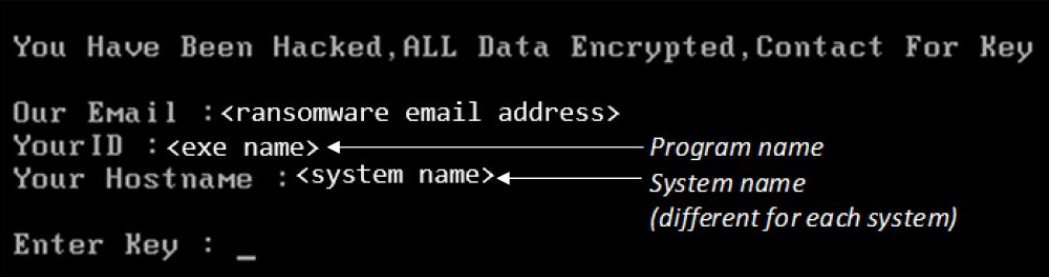

Il bureau ha individuato un punto debole nel processo di crittografia. Le informazioni sono registrate in chiaro all’interno di un file.

La pigrizia è un vizio che ha delle conseguenze. A impararlo (a loro spese) questa volta sono i pirati informatici che hanno creato e diffuso il ransomware Mamba.

Gli autori del malware, infatti, hanno utilizzato per realizzare il loro ransomware un software di crittografia open source chiamato DiskCryptor, sfruttandone il codice per gestire la codifica dei file della vittima.

Uno stratagemma che, in realtà, hanno utilizzato anche altri “colleghi”, che hanno ampiamente sfruttato software di crittografia “aperti” per creare i loro malware.

In questo caso, però, le cose non sono andate esattamente come i pirati speravano. Gli esperti dell’FBI, infatti, hanno individuato un punto debole in Mamba dovuto proprio all’uso di DiskCryptor.

Il ransomware prevede un doppio riavvio della macchina infetta. Il primo avviene al momento dell’infezione, il secondo circa dopo due ore. Questo intervallo di tempo sarebbe critico e consentirebbe di scardinare la codifica del malware.

Nel dettaglio, il software conterrebbe un file chiamato myConf.txt, al cui interno è memorizzata la chiave crittografica. Nell’intervallo descritto, il file potrebbe essere accessibile.

Insomma: secondo gli esperti dell’FBI le vittime del ransomware potrebbero recuperare la chiave per decodificare i file grazie alla “pigrizia” dei pirati informatici.

A rendere meno agevole questa tecnica di recupero, però, è una peculiarità di Mamba: il ransomware, infatti, non si limita a codificare i file contenuti sul disco, ma sovrascrive anche il Master Boot Record, rendendo più difficile il recupero delle informazioni.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2021/03/26/lfbi-mette-k-o-il-ransomware-mamba/?utm_source=rss&utm_medium=rss&utm_campaign=lfbi-mette-k-o-il-ransomware-mamba