Negli ultimi giorni sono emersi molti dettagli su una vasta campagna che ha distribuito malware creando siti di download fasulli che simulano la distribuzione di alcuni noti software gratuiti e open source, tra cui 7-Zip, Blender , CCleaner, Notepad++, OBS, Rufus, VirtualBox, VLC e Putty.

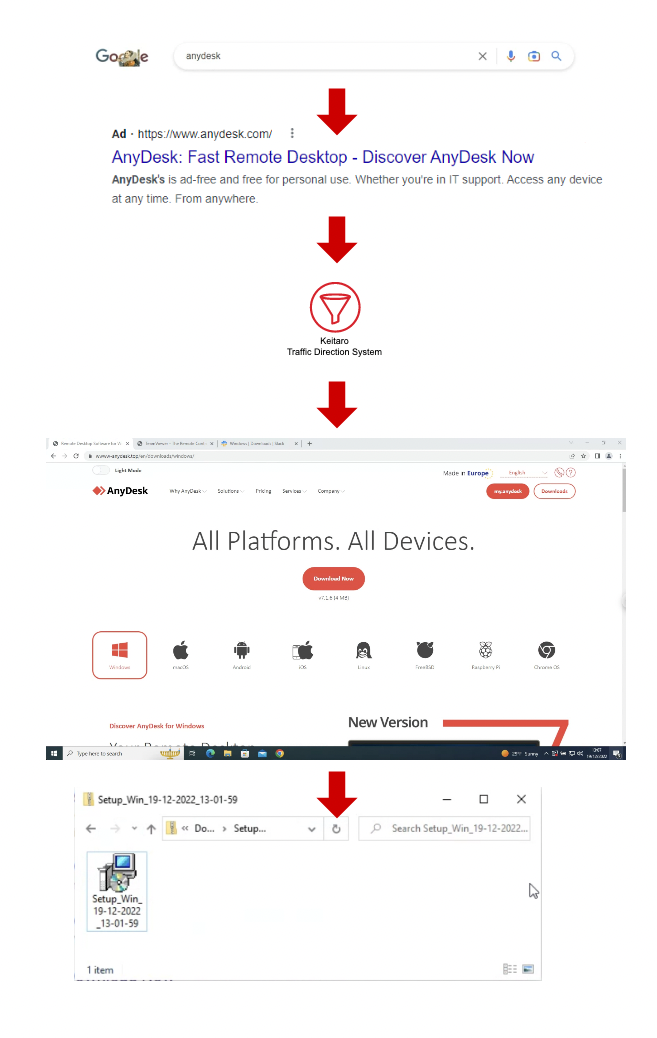

Per indirizzare i navigatori verso questi siti, i criminali hanno pagato per visualizzare annunci pubblicitari nei risultati di ricerca di Google.

La vicenda ha assunto una certa rilevanza mediatica quando un membro piuttosto noto della community delle criptovalute ha raccontato la sua disavventura su Twitter: Alex, meglio noto come NFT God, ha scaricato un falso eseguibile per il software di streaming OBS.

L’installer conteneva probabilmente un infostealer che ha rubato le password del browser salvate, i cookie, i token Discord e l’accesso ai wallet di criptovalute.

Non si tratta di uno stratagemma inedito, ma quello che colpisce è la scala delle nuove operazioni. Già a dicembre alcuni report di Trend Micro e Guardio avevano rivelato come i criminali informatici sfruttino sempre più spesso la piattaforma Google Ads per reclamizzare download pericolosi. Nello stesso periodo anche l’FBI ha emesso un avviso segnalando il rischio.

Fonte: Trend Micro

BleepingComputer ha effettuato un’analisi e ha individuato diversi altri software fasulli, tutti proposti con una tecnica simile; gli attaccanti hanno infatti registrato domini simili a quelli ufficiali e hanno clonato una parte dei siti, comprese naturalmente le pagine dei download.

I file compromessi sono ospitato in genere su servizi di file hosting e sono compressi con tecniche che evitano la rilevazione immediata da parte di molti motori antivirus.

Battaglia pubblicitaria

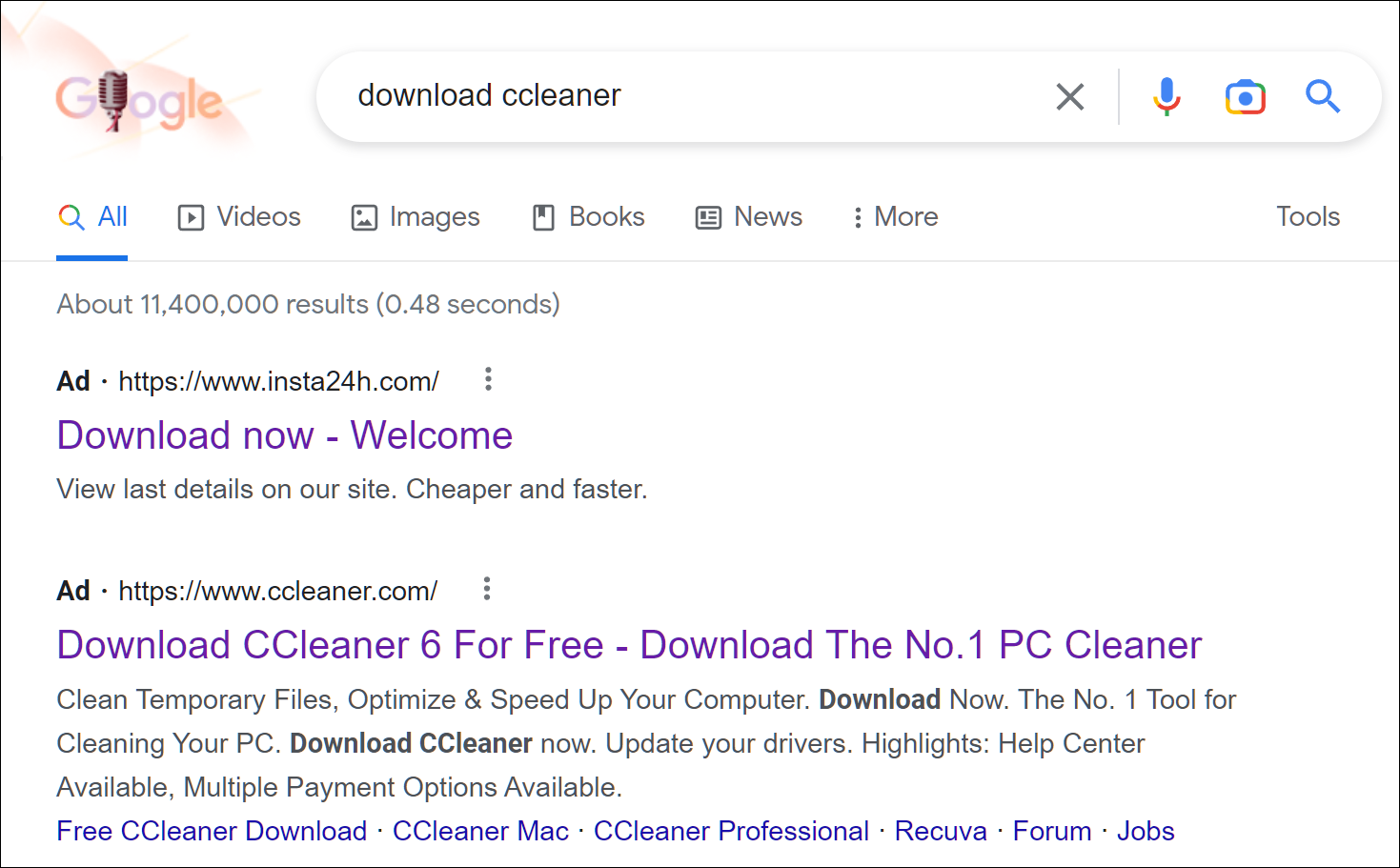

In alcuni casi, i criminali hanno dovuto superare anche gli sforzi pubblicitari dei produttori; è capitato a CCleaner, per cui veniva mostrato in prima posizione l’annuncio che portava al download del malware, e soltanto dopo la pubblicità ufficiale del software.

Fonte: BleepingComputer

Diversi ricercatori attivi nell’ambito della sicurezza (mdmck10, MalwareHunterTeam, Will Dormann, Germán Fernández) hanno scoperto download dannosi che simulano software gratuito e open source.

Attirare gli utenti attraverso risultati sponsorizzati nelle pagine di ricerca di Google è un approccio estremamente comune per i criminali informatici. Germán Fernández della società di sicurezza informatica CronUp ha compilato un elenco di 70 domini che distribuiscono malware tramite i risultati di ricerca di Google Ads impersonando software legittimo.

Anche a seguito del clamore mediatico, Google è intervenuta eliminando le pubblicità incriminate e ha avviato un’analisi interna più approfondita per verificare se ulteriori annunci pubblicitari violassero le loro politiche e linee guida sugli annunci.

Il metodo più semplice per proteggersi da questo genere di rischi è controllare con attenzione l’indirizzo di ogni download; un aiuto può venire anche dall’uso di un ad-blocker, estensioni disponibili per la maggior parte dei browser che impediscono la visualizzazione degli annunci pubblicitari nelle pagine web, comprese quelle che mostrano i risultati di una ricerca.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2023/01/20/malware-nascosto-tra-i-risultati-di-google/?utm_source=rss&utm_medium=rss&utm_campaign=malware-nascosto-tra-i-risultati-di-google