La nuova versione del malware non si limita a nascondersi: se “fiuta” un tentativo di analisi attiva le contromisure e manda in crash il sistema.

Prima regola: non essere individuati dagli esperti di sicurezza. Gli sforzi dei pirati informatici per afre in modo che i loro malware non possano essere studiati dagli analisti delle società che si occupano di cyber security sono in continua evoluzione e, con la nuova versione di Trickbot, inaugurano una nuova strategia.

Normalmente, i cyber criminali adottano tecniche di offuscamento per impedire l’analisi del codice dei loro malware o, nella maggior parte dei casi, equipaggiano il codice malevolo con funzionalità che ricordano la “strategia dell’opossum”.

Se vengono rilevati indizi che portano a pensare che il malware sia eseguito in ambienti virtuali dagli esperti di sicurezza, il malware si “finge morto”.

Gli autori di Trickbot, però, hanno scelto una strategia più aggressiva. Come spiegano i ricercatori di IBM X-Force in un report pubblicato su Internet, i pirati informatici hanno inserito nel loro malware uno script anti-debugging.

In particolare, la funzione prende di mira le attività che in gergo vengono chiamate “code beautifying”, cioè quelle attività automatiche che i ricercatori usano per rendere più “leggibile” il codice delle applicazioni malevole.

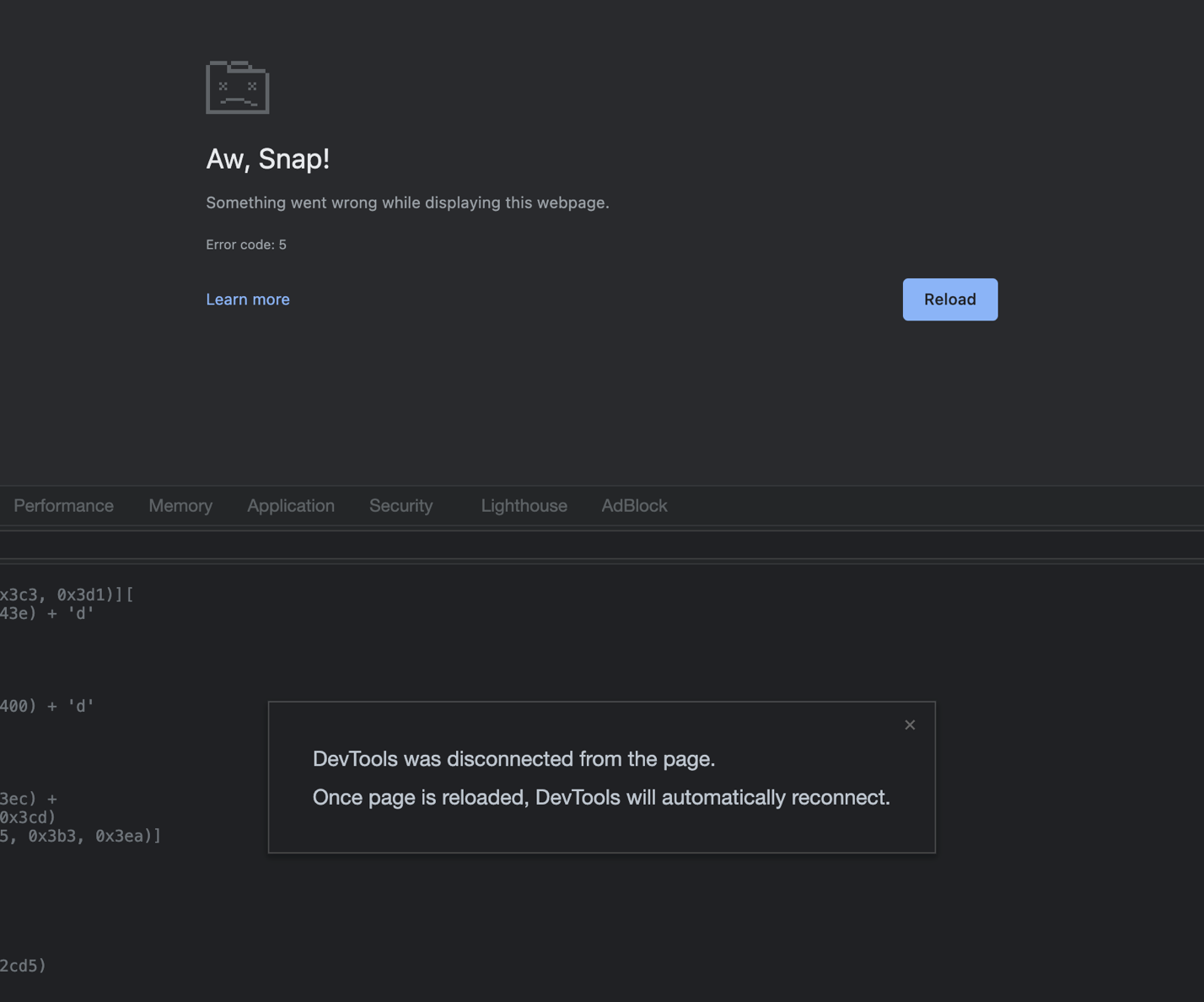

Nel momento stesso in cui viene utilizzata una funzionalità di code beautifying, Trickbot reagisce avviando un loop che satura la memoria e, di conseguenza, manda in crash la macchina.

Insomma: se un ricercatore di sicurezza cerca di analizzare la nuova versione di Trickbot, si ritrova a dover fare i conti con un sistema che cerca di mandare sistematicamente in tilt il sistema su cui lo sta studiando.

Naturalmente, la tecnica non è l’unico espediente utilizzato per rendere difficoltosa l’analisi del codice del malware: i pirati hanno usato anche un sistema di codifica Base64 e l’inserimento di una buona dose di “codice spazzatura” per complicare le cose.

La tecnica che punta a provocare il crash del sistema, però, è di certo quella più innovativa.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2022/01/26/ora-trickbot-adotta-una-tecnica-aggressiva-per-impedire-lanalisi/?utm_source=rss&utm_medium=rss&utm_campaign=ora-trickbot-adotta-una-tecnica-aggressiva-per-impedire-lanalisi