Il malware utilizza una tecnica di attacco studiata per colpire i sistemi virtualizzati, che di solito riescono a resistere ai ransomware.

C’è voluto un po’ di tempo, ma nel campionario di ransomware utilizzati dai cyber criminali è comparso anche un malware specializzato nella compromissione di sistemi virtuali. Si chiama RegretLocker e rappresenta una bella gatta da pelare per tutti gli amministratori IT.

Ad analizzarne il modus operandi ci ha pensato Vitali Kremez, ricercatore che ha pubblicato su Twitter le informazioni sul ransomware.

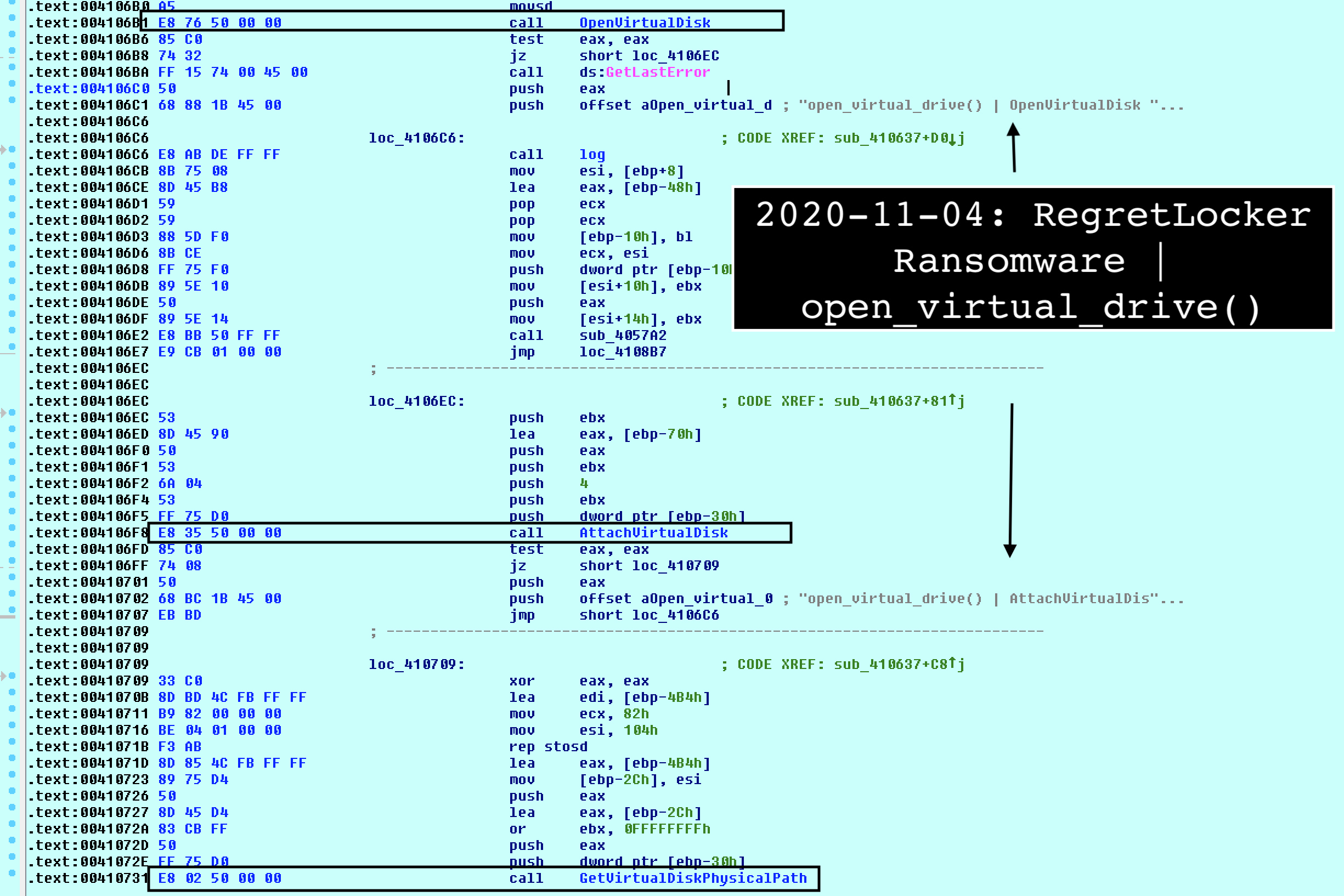

2020-11-03: 🆕👁🗨#RegretLocker #Ransomware 🔒

Weaponizes Windows Virtualization for Ransomware🔥

1⃣open_virtual_drive

/*

OpenVirtualDisk➡️AttachVirtualDisk➡️ GetVirtualDiskPhysicalPath➡️.➡️

*/

2⃣smb_scanner

3⃣crypted_callback

4⃣get_process_opened_file (Rm*)h/t @malwrhunterteam pic.twitter.com/uCRNahJbqP

— Vitali Kremez (@VK_Intel) November 3, 2020

Ma perché un ransomware specializzato in macchine virtuali? Per capirlo, è necessaria qualche premessa. La prima riguarda gli obiettivi dei pirati informatici: è da tempo che i criminali specializzati in attacchi ransomware hanno tra i loro bersagli privilegiati le aziende.

Una strategia piuttosto comprensibile: colpire un’impresa consente infatti di estorcere some molto più consistenti rispetto a quanto sia possibile spillare a un comune cittadino. La cronaca recente riporta casi di riscatti milionari che, in molti casi, sono stati pagati.

Il fenomeno della digitalizzazione e il passaggio ai sistemi virtualizzati basati su piattaforme cloud, però, i pirati hanno cominciato a riscontrare qualche difficoltà.

Le macchine virtuali, infatti, usano unità disco che sono “racchiuse” in singoli file di dimensioni notevoli, che i crypto-ransomware faticano a compromettere in tempi brevi. In altre parole: quando un ransomware deve “prendere in ostaggio” tanti singoli file di piccole dimensioni, riesce a farlo più rapidamente di quando si trova ad avere a che fare con un unico file di grandi dimensioni.

La conseguenza è che i sistemi di protezione (o gli amministratori di sistema) hanno a disposizione più tempo per accorgersi di ciò che sta succedendo e bloccare l’attacco.

Gli autori di RegretLocker, però, hanno trovato un sistema per aggirare l’ostacolo. Come spiega, iIl malware utilizza un software per montare il disco virtuale e avviare la crittazione dei dati all’interno di un ambiente che gli consente di agire come su una macchina fisica.

Nel dettaglio, RegretLocker utilizza il sistema di virtualizzazione di Windows basato su API per montare il file e accedervi.

Il malware, inoltre, adotta anche una serie di accorgimenti, come quello di utilizzare l’Api Windows Restart Manager per terminare tutti i processi e i servizi che mantengono aperto uno dei file che sono sottoposti a crittografia, impedendone così il recupero per vie traverse.

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2020/11/04/regretlocker-ecco-il-ransomware-specializzato-in-macchine-virtuali/?utm_source=rss&utm_medium=rss&utm_campaign=regretlocker-ecco-il-ransomware-specializzato-in-macchine-virtuali