Dopo aver esplorato il ruolo dei Big Data e l’importanza dei Fast Data in contesti aziendali, ci concentriamo ora sulla “Sicurezza dei Big Data”. Questa tematica è cruciale nell’era della trasformazione digitale, dove la protezione dei dati è fondamentale per le aziende moderne. Questo è il terzo articolo della serie estratta dal white paper “Big e Fast Data: tra sfida per la sicurezza e privacy”, il prossimo articolo si focalizzerà sui “Fast Data: velocità e sicurezza in tempo reale”, analizzando i meccanismi che permettono alle aziende di rispondere prontamente alle sfide odierne.

L’importanza della Sicurezza dei Big Data nella Trasformazione Digitale

La sicurezza informatica si basa sull’analisi in tempo reale, sull’identificazione e sui modelli di comportamento per mantenere le reti sicure. Tutte queste informazioni cruciali possono essere fornite da grandi volumi di dati. L’utilizzo di piattaforme di analisi dei dati e di sicurezza informatica offre agli utenti un’analisi approfondita di un set di dati per fornire le migliori soluzioni di sicurezza complete[1].

Sicurezza dei Big Data: Combattere le Minacce Informatiche

La sicurezza informatica dei Big Data è importante per combattere le potenziali minacce in evoluzione e prevenire l’accesso non autorizzato adottando strategie innovative e identificando modelli in grado di mitigare un attacco. Il framework adotta l’apprendimento automatico profondo, l’intelligenza artificiale e altri metodi per restringere le ricerche e segnalare le minacce più velocemente. L’utilizzo dell’analisi dei dati per migliorare la postura di sicurezza informatica garantirà una protezione efficiente, coerente e affidabile.

Sicurezza Informatica Basata sui Dati: Protezione in Tempo Reale

L’utilizzo di misure di sicurezza informatica basate sui dati protegge inoltre l’infrastruttura da minacce nuove e in evoluzione, creando al contempo informazioni su come combattere questi attacchi in tempo reale. I Big Data nella sicurezza informatica come Sangfor Endpoint Secure possono aiutare a identificare gli attacchi zero-day, gli attacchi interni e vari malware all’interno del sistema prima che possano essere causati danni. Ne sono un esempio il monitoraggio della rete, la sicurezza del cloud, la sicurezza degli endpoint, il rilevamento delle minacce e altro ancora.

Le Sfide nella Gestione della Sicurezza dei Big Data

Tuttavia, con una tale quantità di dati da setacciare, mantenere un’efficace sicurezza informatica utilizzando i Big Data può essere difficile. Questo è il motivo per cui il framework deve garantire informazioni più piccole e fruibili per fornire una sicurezza efficace. Esploriamo di più su come i Big Data forniscono informazioni utili che possono migliorare la sicurezza informatica.

Trasformazione Digitale e Industria 4.0

Per creare valore aggiunto ed essere sempre più competitive sul mercato, le aziende di oggi devono necessariamente trovare un punto di incontro con le nuove tecnologie emergenti. Per far sì che ciò accada è necessario sviluppare ed intraprendere un percorso di trasformazione dei processi produttivi basata sull’utilizzo e implementazione delle tecnologie abilitanti per consentire la transizione da modello tradizionale a modello di industria 4.0.

Questo è un passaggio necessario nella gestione delle nuove richieste e complessità: i nuovi processi logistici, manutentivi e produttivi devono sincronizzarsi per far fronte alla crescente domanda di prodotti personalizzati e all’esplosione dell’e-commerce.

Tecnologie Abilitanti (KETs) nella Digital Transformation

“Le tecnologie abilitanti o KETs (Key Enable Technologies) sono strumenti, dispositivi e risorse che interagiscono tra loro e grazie all’interazione con la rete internet, consentono alle imprese di migliorare i processi e creare il valore aggiunto necessario per generare vantaggio competitivo”[2].

Il loro ruolo è di particolare importanza nel processo legato alla digital trasformation: l’integrazione e l’analisi dei dati messi a disposizione da questi strumenti si traducono in una maggiore produttività e migliore qualità del prodotto finito.

Per quel che concerne le tecnologie abilitanti legate al tema Industria 4.0, sono stati effettuati diversi studi e sono stati individuati nove progressi tecnologici riassumibili come segue:

- Internet of Things (IoT) – La connessione di dispositivi alla rete per raccogliere e scambiare dati.

- Big Data e Analytics – L’analisi di grandi volumi di dati permette di supportare decisioni strategiche, migliorando efficienza e sicurezza.

- Cloud Computing – Fornitura di risorse IT su richiesta attraverso internet, garantendo flessibilità e scalabilità.

- Cybersecurity – Tecnologie e strategie per proteggere i dati e le infrastrutture digitali.

- Intelligenza Artificiale e Machine Learning – Algoritmi che permettono alle macchine di apprendere e prendere decisioni autonome.

- Realtà Aumentata (AR) – Utilizzo di informazioni digitali sovrapposte alla realtà fisica per migliorare i processi.

- Robotica Avanzata – Utilizzo di robot per automatizzare compiti complessi nelle linee di produzione.

- Additive Manufacturing (Stampa 3D) – Creazione di oggetti tridimensionali attraverso la stampa additiva.

- Simulazione e Modellazione Digitale – Utilizzo di modelli digitali per simulare processi produttivi e ottimizzare le operazioni.

Internet of Things (IoT) e Big Data: Una Sinergia Potente

L’Internet of Things (IoT), si riferisce a un insieme di tecnologie che consentono la connessione ad Internet di dispositivi centralizzati tramite sistemi integrati che interagiscono e comunicano tra loro[3]. Lo scopo di questo tipo di soluzione è essenzialmente quello di monitorare, controllare, trasferire le informazioni e intraprendere le azioni conseguenti.

Questo concetto rappresenta una possibile evoluzione dell’uso di Internet. Gli oggetti (o “cose”) diventano “intelligenti”, acquisendo la capacità di trasferire dati su sé stessi o estrapolando informazioni da altri.

Per “cose” ci si riferisce a categorie come impianti, macchinari, dispostivi e processi che interagendo con la rete si contraddistinguono dagli antecedenti per alcune funzionalità come identificazione, localizzazione, possibilità di elaborazione dei dati e di interagire con l’ambiente esterno. Questa nuova tipologia di oggetti prende il nome di Smart Objects.

Applicazioni dell’IoT e il Ruolo dell’Intelligenza Artificiale

IoT prende così campo trovando applicazione in diversi campi e aree: la domotica in termini di ambiente domestico intelligente, smart building, smart mobility, treni controllati da IoT, macchine di monitoraggio e sensori di movimento[4].

Tuttavia, oltre alla versatilità di applicazione, lo sviluppo dell’Internet of Things è dovuto alla possibilità di fusione con tendenze più innovative, favorendo il processo di digital trasformation nei vari settori. L’interesse delle aziende per le start-up dell’IoT è cresciuto in modo esponenziale, alimentando un ciclo virtuoso di collaborazione e innovazione. A livello globale sono in aumento i finanziamenti ed investimenti per nuove iniziative imprenditoriali in diversi contesti applicativi quali: smart city, smart home, smart agricolture. Di particolare importanza e attualmente molto discusso nel binomio startup – IoT è il concetto di smart energy, con tutte le varie strategie e proposte sostenibili per implementare l’efficienza energetica di edifici e impianti industriali.

I dispositivi di Internet of Things (IoT), come precedentemente detto, sono utilizzati in molti settori (sanitario, edile, automobilistico, ferroviario, ecc.) e per tanti aspetti, rappresentano un movimento rivoluzionario in termini di potenzialità e servizi per gli utenti finali. dall’altra parte, il mondo dell’intelligenza artificiale è legato alla qualità dei dati utilizzati per “l’addestramento” di modelli e algoritmi: è necessario disporre di una fonte attendibile per intraprendere questo tipo di configurazione dei dati (figura 2).

Una soluzione possibile a questo problema potrebbe essere l’utilizzo congiunto di queste due tecnologie, consentendo a questi due mondi di trarre beneficio l’uno dall’altro, andando a creare una sinergia che andrà rappresentando il futuro dell’Innovation Technologies. Infatti, l’IoT implementa il valore dell’IA attraverso l’incremento della connessione e data Exchange, mentre l’IA aumenta il valore dell’IoT con l’apprendimento automatico (attraverso l’estrapolazione e traduzione dei dati da altri dispositivi in informazioni utili).

Convergenza tra IoT e Big Data: Opportunità di Crescita per le Aziende

Esiste una correlazione quasi naturale tra le tecnologie IoT e i Big Data. In effetti, i primi creano grandi quantità di dati grezzi, mentre i secondi forniscono le operazioni per analizzare, filtrare e ordinare quei dati al fine di estrarvi. Pertanto, la convergenza di IoT e Big Data è un potente strumento che le aziende possono utilizzare per diversi scopi. Ad esempio, nelle città intelligenti, i dati raccolti dai sensori distribuiti territorialmente sono un prezioso patrimonio da cui è possibile trarre tutti i tipi di informazioni, dalla congestione del traffico alla gestione dell’affluenza nei parcheggi.

La convergenza dell’Internet of Things e dei Big Data è senza dubbio parte integrante dell’Industria 4.0: gli oggetti connessi e installati nelle aziende trasmettono dati relativi alla loro stessa operatività e all’ambiente che li circonda, fornendo una vasta gamma di funzionalità che si propagano dal monitoraggio dei lavoratori al controllo stesso delle macchine[5].

Questa convergenza, pilastro sul quale si basa l’industria 4.0, viene definita anche Cyber-Physical Convergence, poiché nasce e si concretizza tramite un continuo scambio dati tra l’ambiente fisico e virtuale.

Valorizzare la Fusione di Tecnologie per un’Industria 4.0 Competitiva

Le aziende, stanno provvedendo a valorizzare questa fusione di tecnologie, ed oggi accade secondo 5 diverse modalità tra cui:

- Ottimizzazione dei processi: metodo più intuitivo per valorizzare i dati raccolti all’interno di un’azienda. Apporta benefici in termine di riduzione dei costi e maggiore efficacia nel servizio al cliente.

- Nuova generazione di prodotti e servizi: i dati raccolti contribuiscono allo sviluppo di nuove versioni, in modo da correggerne i difetti e migliorarne le funzionalità.

- Personalizzazione di prodotti e servizi: sulla base di una grande quantità di dati raccolti, le aziende possono implementare i processi produttivi, avviando delle operazioni volte alla personalizzazione del prodotto, in modo da soddisfare sempre di più le esigenze del cliente.

- Monetizzazione dei dati: i dati possono anche essere venduti a terzi in modo da creare nuovi fonti di guadagno e diversificare le entrate.

- Pubblicità: grazie alla rete e alla profilazione di dati è possibili trasmettere annunci pubblicitari mirati sui device degli utenti.

Il Cloud Computing: Un Modello per la Sicurezza e l’Efficienza dei Dati

“Il cloud computing è un modello che, attraverso internet, permette di accedere convenientemente da qualsiasi posizione, su richiesta e in qualsiasi momento a un pool di risorse IT condivise e configurabili”[6].

Il cloud computing trasforma l’uso delle tecnologie informatiche in un “servizio” offerto.

Un fornitore terzo, responsabile della gestione dell’infrastruttura, lascia il cliente libero di utilizzare le funzionalità di cui è realmente interessato, imponendo un canone basato sull’effettivo consumo di tale tecnologia.

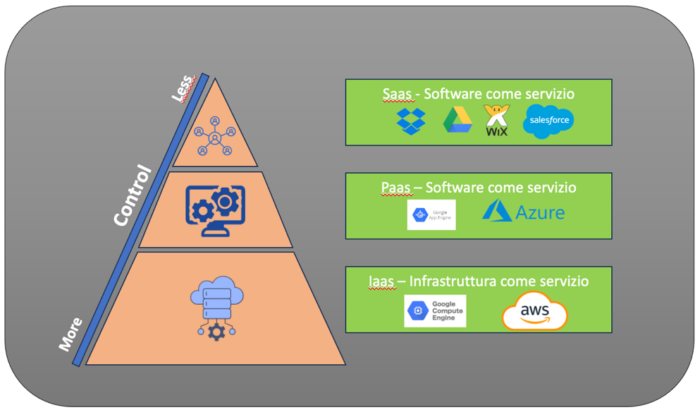

Esistono tre principali tipi di cloud computing[7] (figura 3):

- Infrastructure as a Service (IaaS): è un servizio di cloud che garantisce agli utenti la massima autonomia. In questo caso l’utente può utilizzare le risorse di base messe a disposizione dal provider, come server e unità di archiviazione, che potrà poi personalizzare liberamente, modificando le componenti, in base alle necessità.

- “Platform as a Service (Paas): è un servizio di cloud computing che fornisce agli utenti un ambiente cloud in cui possono sviluppare, gestire e distribuire applicazioni. Oltre allo storage e ad altre risorse informatiche, gli utenti possono utilizzare una serie di strumenti predefiniti per sviluppare, personalizzare e testare le proprie applicazioni”[8].

- “Software as a Service (SaaS): Un servizio di cloud computing che fornisce agli utenti l’accesso al software cloud di un provider.”[9] Gli utenti non installano app sui propri dispositivi locali. L’applicazione risiede invece su una rete cloud remota a cui si accede tramite il Web. Con questa applicazione, gli utenti possono archiviare e analizzare i dati e collaborare ai progetti.

I Principali Vantaggi del Cloud Computing per le Aziende

I principali vantaggi derivati dall’utilizzo del Cloud sono:

- Elasticità: il Cloud Computing offre elevati livelli di scalabilità (rapida espansione e contrazione dell’infrastruttura) e tariffe (Pay as you go) che permettono di pagare solo in base al consumo effettivo;

- Risparmio sui costi: non necessita di investimenti da ammortizzare negli anni, ma solo di costi operativi d’esercizio;

- Gestione del rischio integrata: il cloud provider diventa responsabile della sicurezza, protezione e ripristino dei dati che sono stati a lui affidati;

- Device & Place Independence: possibilità di accesso ad applicazioni e dati indipendentemente dal dispositivo che si utilizza o dal luogo nel quale ci si trova[10].

Ti invitiamo a leggere il prossimo articolo della serie, che sarà dedicato ai “Fast Data: velocità e sicurezza in tempo reale”. Per approfondire ulteriormente questi temi, puoi scaricare liberamente e gratuitamente il documento completo intitolato “Big e Fast Data: tra sfida per la sicurezza e privacy“.

Note e Biografia:

[1] Hogan M. and A. Sokol. “NIST Cloud Computing Standards Roadmap Version 2.” NIST Cloud Computing Standards Roadmap Working Group, NIST Special Publications 500-291, NIST, Gaithersburg, MD, 2013, p.1-113

[2] Ransomtax. “Credito d’imposta formazione 4.0: le tecnologie abilitanti del piano”.

[3] Chen, Deyan, and Hong Zhao. “Data security and privacy protection issues in cloud computing.” 2012 international conference on computer science and electronics engineering. Vol. 1. IEEE, 2012.

[4] Alwi, Najwa Hayaati Mohd, and Ip-Shing Fan. “E-learning and information security management.” International Journal of Digital Society (IJDS) 1.2 (2010): 148-156.

[5] Li, Yuchong, and Qinghui Liu. “A comprehensive review study of cyber-attacks and cyber security; Emerging trends and recent developments.” Energy Reports 7 (2021): 8176-8186.

[6] Open Cloud Fastweb. “Open Cloud. Cos’è il Cloud Computing: 5 caratteristiche”. Open Cloud Fastweb Link in bibliografia.

[7] “Big Data: The Risks of the Concentration of Power Over Information and the Possible Remedies).” Diritto dell’informazione e dell’informatica (2012): 135.

[8] context.reverso.net | sviluppare e distribuire applicazioni – Traduzione in francese – esempi italiano | Reverso Context. Link in bibliografia.

[9] IBM. “Confronto tra IaaS, PaaS e SaaS – Italia”. IBM. Link in bibliografia

[10] Pagnanelli V. “Conservazione dei dati e sovranità digitale. Una rilettura della (big) data governance pubblica alla luce delle nuove sfide globali.” Rivista italiana di informatica e diritto 3.1 (2021): 11-26.

É un esperto di sicurezza informatica, con una formazione che combina conoscenze giuridiche e tecniche. Ha conseguito una laurea triennale in Operatore Giuridico di Impresa presso l’Università degli Studi de L’Aquila, seguita da una laurea magistrale in Giurisprudenza presso l’Università Telematica Pegaso. La sua formazione si arricchisce di quattro master: uno in Criminologia e Studi Forensi, uno in Programmazione e Sviluppo Backend e Frontend, un master in Cybersecurity presso l’Ethical Hacker Academy, e un master di II livello in Homeland Security presso l’Università Campus Bio-Medico di Roma.

Grazie a diverse certificazioni EIPASS, tra cui quella di Data Protection Officer (DPO/RDP), e licenze OPSWAT, ha acquisito competenze avanzate in sicurezza delle reti, protezione delle infrastrutture critiche e gestione dei dati. La sua passione per il mondo informatico e tecnologico e il costante aggiornamento professionale lo hanno reso un punto di riferimento nel settore, incluse aree emergenti come l’intelligenza artificiale.

È autore di due pubblicazioni scientifiche: “Contrasto al Terrorismo: La Normativa dell’Unione Europea” e “La Cyber Security: La Riforma Europea in Materia di Cybersicurezza ed il Cyber- Crime”, entrambe edite da Currenti Calamo.

https://www.ictsecuritymagazine.com/articoli/sicurezza-dei-big-data-2/