Nel panorama della sicurezza informatica, la minaccia di attacchi fisici tramite dispositivi USB malevoli è una realtà crescente. Tra questi, uno dei più insidiosi è il famigerato USBsamurai. Questo piccolo dispositivo, apparentemente innocuo, rappresenta una vera e propria bomba a orologeria per qualsiasi infrastruttura industriale. Scopriamo insieme di cosa si tratta, come funziona e quali misure adottare per difendersi.

Cos’è USBsamurai?

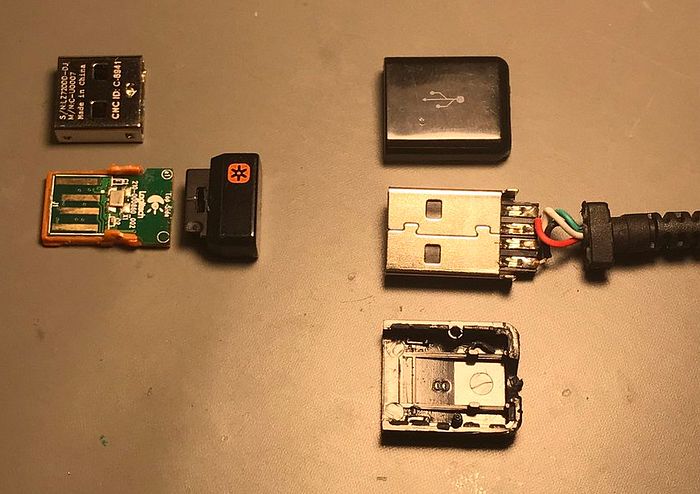

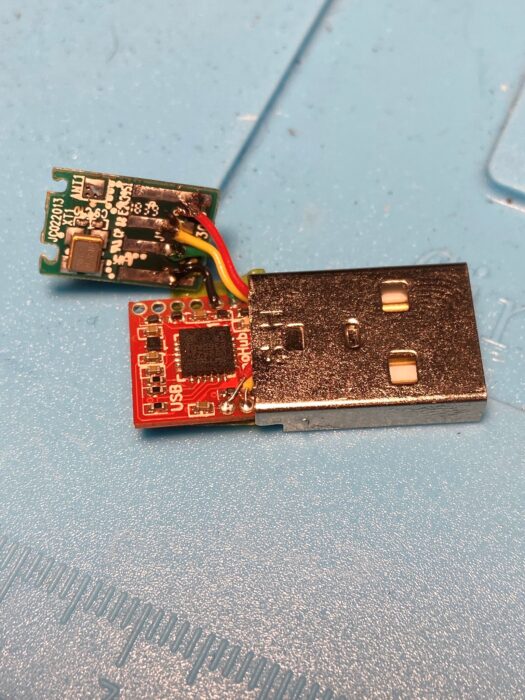

USBsamurai, è solo uno dei tanti impianti hardware maliziosi che vari ricercatori nel mondo hanno creato negli ultimi anni per testare e migliorare la postura di sicurezza di infrastrutture critiche aziendali ed industriali. Il loro comune denominatore è uno: COTTONMOUTH. Nome in codice di un impianto hardware sviluppato dal NSA e reso noto al pubblico da Edward Snowden nel 2013 (https://upload.wikimedia.org/wikipedia/commons/8/85/NSA_COTTONMOUTH-I.jpg). In sintesi, si trattava di un impianto hardware malevolo controllato da remoto via radio, mascherato da innocuo cavetto USB. Il quale, una volta collegato al computer vittima avrebbe permesso all’agente operativo di compromettere remotamente la macchina e dargli accesso illimitato ad essa e, potenzialmente, alla rete a cui tale PC era collegato.

USBsamurai, Origini e Ispirazione

Proprio come COTTONMOUTH, USBsamurai è un dispositivo di hacking. Tuttavia, a differenza del primo, è relativamente semplice da costruire con componenti COTS (Commercial off-the-shelf) facilemnte reperibili ed a basso costo (i.e. 15 EUR), mascherato da cavetto USB, progettato per eseguire attacchi informatici quando viene collegato a un computer o a un sistema industriale. A prima vista, sembra un comune cavo USB, ma al suo interno nasconde potenti funzionalità che lo rendono un’arma temibile.

Come Funziona USBsamurai?

Una volta collegato ad un computer vittima, USBsamurai può eseguire una serie di operazioni malevole in modo autonomo e quasi impercettibili. Ecco alcune delle sue caratteristiche principali:

- Automazione degli Attacchi: Può essere programmato per eseguire comandi specifici non appena viene collegato, come l’apertura di terminali, l’iniezione di comandi o l’installazione di malware.

- Interfaccia HID (Human Interface Device): Simula l’input di tastiera o mouse, permettendo di eseguire azioni come se fossero fatte dall’utente, bypassando molte delle misure di sicurezza standard.

- Raccolta di Informazioni: Può raccogliere dati sensibili dal sistema target e trasmetterli a un server remoto o salvarli localmente per un successivo recupero.

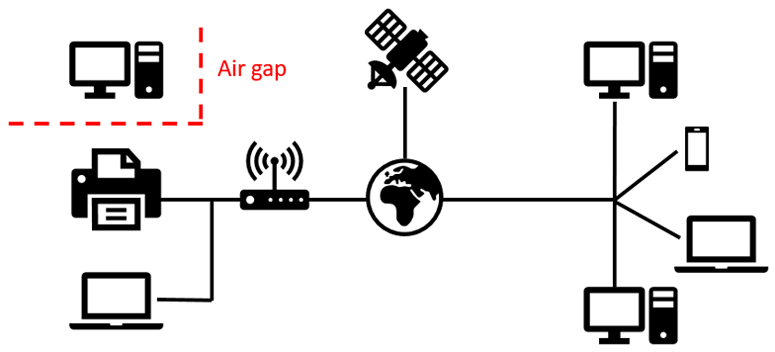

- Bypass di sistemi Air-Gapped Attraverso il controllo remoto via radio ed un protocollo di comunicazione sicuro basato su cifratura AES a 2.4GHz, USBsamurai è perfetto per essere utilizzato in ambienti “Air-Gapped”, poichè creare un canale di comunicazione alternativo e occulto tra l’attacante ed il sistema vittima. Un Air-Gap fisico implica la separazione fisica tra due sistemi informatici. Ad esempio, un’organizzazione quali una banca, un impianto nucleare, un complesso militare, può mantenere un sistema di rete completamente isolato da Internet o da qualsiasi altro sistema esterno.

Perché è Pericoloso per le Infrastrutture Industriali?

Le infrastrutture industriali sono particolarmente vulnerabili agli attacchi fisici per diverse ragioni:

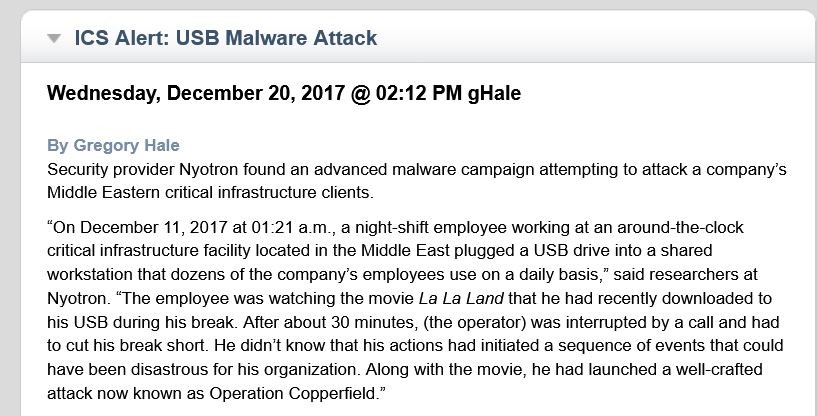

- Accesso Fisico: In molte realtà industriali, il controllo dell’accesso fisico può non essere rigido come quello dei sistemi informatici, permettendo a un attaccante o un ignara vittima a cui è stato donato un device USB malizioso (i.e. vedasi casi noti di attacchi simili [1] [2] [3] [4] [5]) di collegare dispositivi USB con relativa facilità.

- Sistemi Critici: I sistemi industriali controllano processi critici che, se compromessi, possono causare danni significativi, fermare la produzione o addirittura mettere in pericolo vite umane.

- Obsolescenza Tecnologica: Molti impianti utilizzano hardware e software datati, spesso non più supportati o aggiornati, rendendoli particolarmente suscettibili agli attacchi.

Composto da un cavo USB classico, un ricetrasmettitore proveniente da mouse/tastiera wireless ed un firmware creato ad-hoc e disponibile in opensource su github, USBsamurai, una volta assemblato e programmato, può essere controllato a distanza.

USBsamurai non è solo un cavo, ma può essere facilmente utilizzato come impianto hardware interno per armare altri dispositivi USB, per esempio: un mouse, da poi donare/sostituire alla vittima.

USBsamurai in Azione

Osserva USBsamurai in azione in questi video dimostrativi:

- Attacco simulato a una centrale nucleare

- Compromissione di un impianto chimico

- Presentazione del DEFCON demo labs

Nel seguente video è possibile vedere in azione USBsamurai. Il quale viene utilizzato per condurre un attacco nei confronti di una engineering workstation di un impianto nucleare (simulato) in cui viene inoculato un finto malware ransomware per spiegare anche ai meno esperti del settori di come, in determinati ambienti altamente critici, non ci si possa fidare nemmeno di un cavo USB (all’apparenza innocuo).

In questo video, invece, vengono presentati una serie di attacchi ad una simulazione di un infrastruttura industriale (i.e. impianto chimico) ed in particolare la conduzione del cosidetto air-gap bypass che va a colpire un’infrastruttura totalmente isolata con l’esterno. La quale, una volta compromessa con USBsamurai, ha portato all’esplosione del serbatoio di contenimento delle tossine e quindi allo sversamento delle stesse, senza che l’engineering workstation avvisasse il personale in anticipo dell’imminente incidente.

Infine, per i lettori più curiosi, si consiglia la visione della presentazione fatta a DEFCON demo labs:

Come Proteggersi da USBsamurai

USBsamurai rappresenta una minaccia concreta per qualsiasi infrastruttura industriale. La sua capacità di agire in modo invisibile e autonomo lo rende particolarmente pericoloso. È fondamentale che le aziende adottino misure di sicurezza adeguate per proteggere i loro sistemi da questa tipologia di attacchi, garantendo così la continuità operativa e la sicurezza delle loro operazioni. In un mondo sempre più interconnesso e automatizzato, la consapevolezza e la prevenzione sono le armi migliori contro le minacce emergenti. La difesa contro impianti hardware malevoli come USBsamurai richiede un approccio multilivello:

- Controllo degli Accessi Fisici: Implementare misure rigide per controllare chi può accedere alle aree sensibili e ai sistemi critici.

- Politiche di Sicurezza USB: Limitare l’uso di dispositivi USB non autorizzati (i.e. qualsiasi dispositivo USB e non concentrarsi esclusivamente sulle Flash Drives!) eb utilizzare software che possa rilevare e bloccare dispositivi USB malevoli (i.e. soluzioni DLP – Data Loss Prevention).

- Aggiornamenti e Patch: Assicurarsi che tutti i sistemi siano aggiornati e che siano applicate le patch di sicurezza più recenti.

- Educazione e Consapevolezza: Formare il personale sui rischi associati ai dispositivi USB di qualsiasi natura & forma (i.e. innocui cavetti USB inclusi).

Riferimenti e Note

[1] https://www.isssource.com/ics-alert-usb-malware-attack/

Articolo a cura di Luca Bongiorni

Luca Bongiorni attualmente ricopre il ruolo di Direttore del Cybersecurity Lab di ZTE Italia. Negli anni ha maturato un’esperienza professionale a livello internazionale nel ramo della Sicurezza Informatica. Specializzandosi perlopiù sul lato offensivo della materia. Luca ha anche contribuito al mondo InfoSec attraverso la divulgazione delle sue ricerce inerenti diverse tematiche presso le più importanti conferenze del settore (i.e. BlackHat, DEFCON, HackInParis, TROOPERS, OWASP Chapters, Hardwear.ioetc.). Al momento, oltre ad occuparsi quotidianamente di 5G Security, lavora a ricerce a-latere inerenti l’analisi forense di apparti IIoT, il bypass di sistemi di accesso a controllo biometrico ed allo sviluppo di device IoOT (Internet of Offensive Things).

https://www.ictsecuritymagazine.com/articoli/sicurezza-industriale-usbsamurai-la-minaccia-invisibile-per-le-infrastrutture-industriali/