Si chiama Collection#1 e contiene email e password raccolte da vari attacchi. I più vecchi risalgono al 2008, ma molti sono nuovi di zecca.

Se qualcuno aveva ancora dei dubbi sulle dimensioni del fenomeno della pirateria informatica, di fronte a Collection#1 dovrà definitivamente ricredersi.

Il database individuato su Internet è una sorta di Disneyland per pirati informatici e contiene una raccolta con 773 milioni di email e relative password a disposizione di chiunque abbia interesse a utilizzarle.

A rintracciare Collection#1 è stato il solito Troy Hunt, fondatore di Have I Been Pwned (HIBP), il sito internet che raccoglie tutti i leak di credenziali e permette di controllare se il proprio account ha mai subito violazioni.

Nel dettaglio, il database contiene 1.160.253.228 combinazioni uniche di email e password, mentre le email uniche nel database sono 772.904.991. Questo significa che alcune email compaiono più volte nel database associate a password diverse.

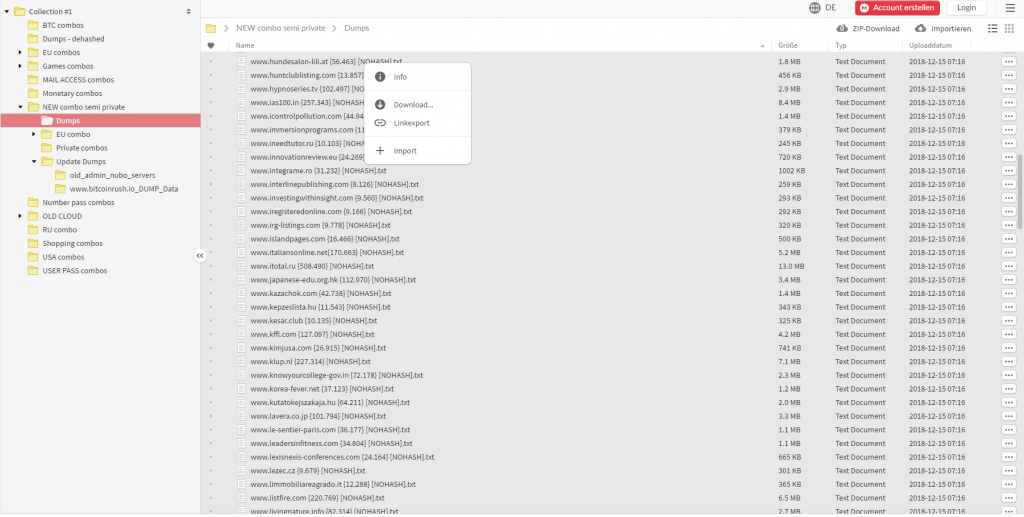

Il database, composto da più di 12.000 file per 87 GB di dimensioni, era conservato su MEGA, il popolare servizio di archiviazione e condivisione online creato da Kim Dotcom. Il collegamento al database era comparso in un noto forum frequentato da hacker, con tanto di un’immagine a corredo.

Secondo Hunt, le credenziali provengono da migliaia di leak (alcuni anche di 10 anni fa) e sono state inserite tutte in un unico database per consentire ai cyber-criminali di condurre campagne massicce con il minimo sforzo.

Il tema, naturalmente, è quello del credential stuffing, la tecnica usata dai pirati informatici che utilizzano password rubate da servizi Internet provando a usarle per violare altri servizi dello stesso utente, contando sul fatto che abbia usato la stessa password.

L’attacco, come ci è capitato di sottolineare anche il altre occasioni, è terribilmente efficace a causa della pessima abitudine di utilizzare la stessa password per più servizi.

Non solo: i dati come quelli contenuti in Collection#1 vengono utilizzati anche per rendere più efficaci gli attacchi di brute forcing.

In particolare i pirati informatici possono usare le password acquisite in questo modo per “istruire” il software di brute forcing in modo che utilizzi tutte le possibili varianti della password in questione per cercare di individuare quella nuova.

Come comportarsi adesso? Tutti i dati verranno inseriti ovviamente nel database di HIBP e chiunque potrà sapere se uno dei suoi account risulta nell’elenco consultando il sito di Hunt.

Chi vuole tutelarsi anche per il futuro, poi, può usare o iscriversi a Firefox Monitor, un servizio lanciato qualche mese fa da Mozilla in collaborazione proprio con HIBP e che permette di ricevere un avviso nel caso in cui il proprio indirizzo email venga individuato all’interno di uno di questi database.

Please follow and like us:

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2019/01/18/su-internet-compare-un-database-con-11-miliardi-di-credenziali-rubate/