La falla corretta in uno dei tre aggiornamenti rilasciati dall’azienda questa settimana. “Rischio di intrusioni, aggiornare subito”.

Una backdoor che consentirebbe attacchi in remoto, attraverso l’esecuzione di codice, sulle piattaforme vSphere di VMWare. È questa, in sintesi, l’emergenza che molte aziende dovranno affrontare nelle prossime ore.

L’allarme è stato lanciato dallo stesso produttore, che ha rilasciato una patch per correggere la vulnerabilità presente nel suo vCenter Server, il sistema di gestione centralizzato della più diffusa piattaforma di virtualizzazione.

La vulnerabilità (CVE-2021-21972) è stata segnalata da Mikhail Klyuchnikov, il ricercatore di Positive Technologies che ne accenna i dettagli in un post pubblicato sul blog ufficiale della società di sicurezza.

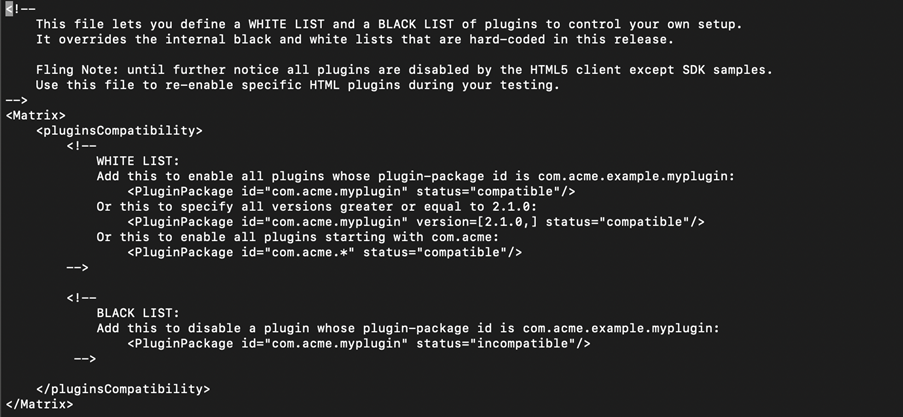

Il problema riguarderebbe un bug in uno dei plugin che gestisce le comunicazioni dai client vSphere ai server centrali, che consentirebbero a un pirata informatico di avviare l’esecuzione di codice in remoto (RCE) attraverso la porta 443. La vulnerabilità è presente nelle versioni 6.5; 6.7 e 7.0 di vCenter Server.

I dettagli tecnici disponibili in un documento pubblicato dalla stessa VMWare, indicano come soluzione primaria l’installazione dell’aggiornamento messo a disposizione dall’azienda. Esiste inoltre la possibilità di mitigare il rischio di un attacco disabilitando i componenti interessati dal bug seguendo queste istruzioni.

La maggior parte dei sistemi vulnerabili, che Positive Technologies stima nel 90% dell’installato, sarebbero implementate all’interno delle reti aziendali e, di conseguenza, non sarebbero esposte a un a rischio immediato di attacco.

Secondo le stime del ricercatore, il problema interesserebbe subito almeno 6.000 installazioni della piattaforma WMWare che espongono la porta su Internet, la maggior parte delle quali (26%) negli Stati Uniti. Almeno 180, però, sarebbero i server vulnerabili in Italia.

Date le caratteristiche della piattaforma di virtualizzazione, però, il reale impatto di un eventuale attacco è difficile da stimare, visto che travolgerebbe a cascata i servizi gestiti dai singoli server.

La tornata di aggiornamenti rilasciata da VMWare, oltre alla vulnerabilità più grave (con un punteggio di rischio di 9.8) corregge anche altre due falle di sicurezza di entità (relativamente) minore (CVE-2021-21973 e CVE-2021-21974).

Condividi l’articolo

Articoli correlati

Altro in questa categoria

https://www.securityinfo.it/2021/02/25/vulnerabilita-critica-nel-vcenter-server-di-vmware/?utm_source=rss&utm_medium=rss&utm_campaign=vulnerabilita-critica-nel-vcenter-server-di-vmware